Políticas de firewall restrictivas vs permisivas

Además de la sintaxis que necesita saber para administrar un firewall, deberá definir las tareas del firewall para decidir qué política se implementará. Hay 2 políticas principales que definen el comportamiento de un firewall y diferentes formas de implementarlas.

Cuando agrega reglas para aceptar o rechazar paquetes, fuentes, destinos, puertos, etc. las reglas determinarán lo que sucederá con el tráfico o los paquetes que no están clasificados dentro de las reglas de su firewall.

Un ejemplo extremadamente simple sería: cuando defina si incluye en la lista blanca o en la lista negra la IP x.X.X.x, que pasa con el resto?.

Supongamos que incluye en la lista blanca el tráfico procedente de la IP x.X.X.X.

A permisivo política significaría todas las direcciones IP que no son x.X.X.x puede conectarse, por lo tanto y.y.y.yo z.z.z.z puede conectar. A restrictivo la política rechaza todo el tráfico procedente de direcciones que no son x.X.X.X.

En resumen, un cortafuegos según el cual no se permite pasar todo el tráfico o los paquetes que no están definidos entre sus reglas restrictivo. Un firewall según el cual se permite todo el tráfico o paquetes que no estén definidos entre sus reglas permisivo.

Las políticas pueden ser diferentes para el tráfico entrante y saliente, muchos usuarios tienden a usar una política restrictiva para el tráfico entrante manteniendo una política permisiva para el tráfico saliente, esto varía según el uso del dispositivo protegido.

Iptables y UFW

Si bien Iptables es una interfaz para que los usuarios configuren las reglas del firewall del kernel, UFW es una interfaz para configurar Iptables, no son competidores reales, el hecho es que UFW trajo la capacidad de configurar rápidamente un firewall personalizado sin aprender una sintaxis poco amigable, sin embargo, algunas reglas pueden no se aplicará a través de UFW, reglas específicas para prevenir ataques específicos.

Este tutorial mostrará las reglas que considero entre las mejores prácticas de firewall aplicadas principalmente, pero no solo con UFW.

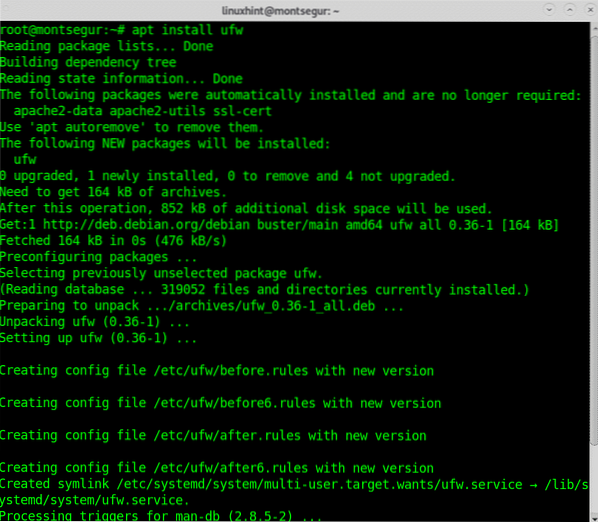

Si no tiene UFW instalado, instálelo ejecutando:

# apt install ufw

Empezando con UFW:

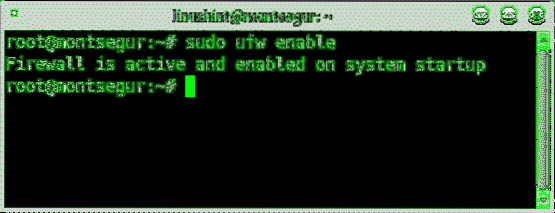

Para comenzar, habilitemos el firewall al inicio ejecutando:

# sudo ufw enable

Nota: si es necesario, puede deshabilitar el firewall usando la misma sintaxis reemplazando "habilitar" por "deshabilitar" (sudo ufw deshabilitar).

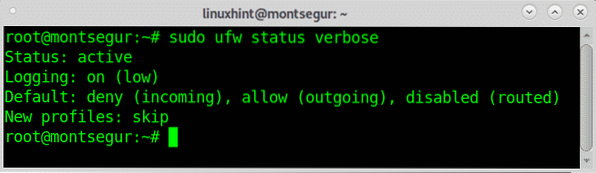

En cualquier momento, podrá verificar el estado del firewall con verbosidad ejecutando:

# sudo ufw estado detallado

Como puede ver en el resultado, la política predeterminada para el tráfico entrante es restrictiva, mientras que para el tráfico saliente la política es permisiva, la columna "deshabilitado (enrutado)" significa que el enrutamiento y el reenvío están deshabilitados.

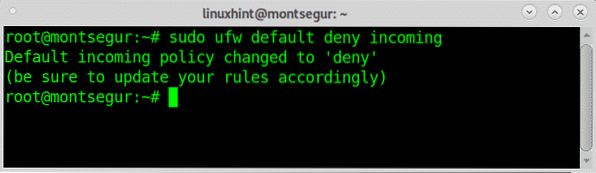

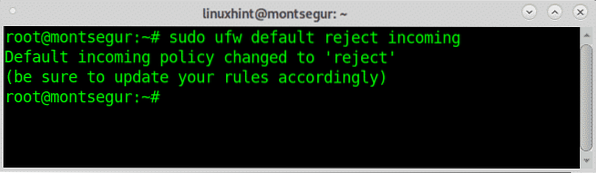

Para la mayoría de los dispositivos, considero que una política restrictiva es parte de las mejores prácticas de firewall para la seguridad, por lo tanto, comencemos por rechazar todo el tráfico excepto el que definimos como aceptable, un firewall restrictivo:

# sudo ufw predeterminado denegar entrante

Como puede ver, el firewall nos advierte que actualicemos nuestras reglas para evitar fallas al atender a los clientes que se conectan a nosotros. La forma de hacer lo mismo con Iptables podría ser:

# iptables -A INPUT -j DROPLa negar la regla en UFW eliminará la conexión sin informar al otro lado que la conexión fue rechazada, si desea que el otro lado sepa que la conexión fue rechazada, puede usar la regla "rechazar" en lugar de.

# sudo ufw rechazo predeterminado entrante

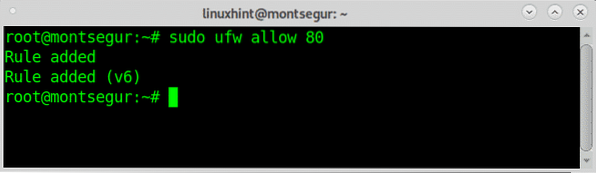

Una vez que haya bloqueado todo el tráfico entrante independientemente de cualquier condición, comencemos a establecer reglas discriminatorias para aceptar lo que queremos que sea aceptado específicamente, por ejemplo, si estamos configurando un servidor web y desea aceptar todas las peticiones que llegan a su servidor web, en puerto 80, ejecute:

# sudo ufw allow 80

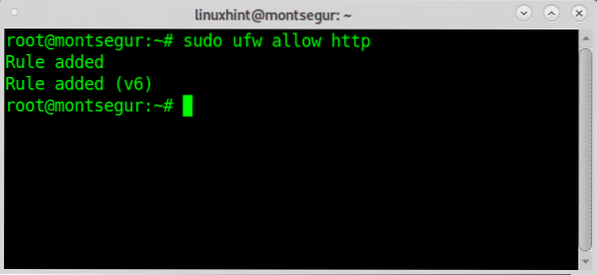

Puede especificar un servicio tanto por el número de puerto como por el nombre, por ejemplo, puede usar el prot 80 como arriba o el nombre http:

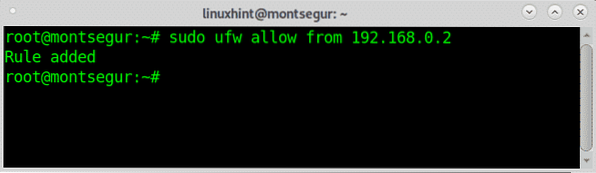

Además de un servicio, también puede definir una fuente, por ejemplo, puede denegar o rechazar todas las conexiones entrantes excepto una IP de origen.

# sudo ufw permitir desde

Reglas comunes de iptables traducidas a UFW:

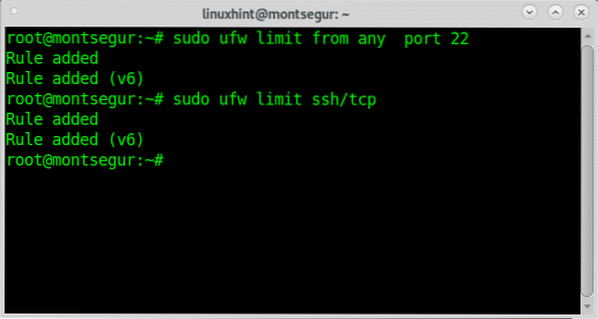

Limitar rate_limit con UFW es bastante fácil, esto nos permite prevenir el abuso al limitar el número que cada host puede establecer, con UFW limitando la tasa para ssh sería:

# sudo ufw limit desde cualquier puerto 22# sudo ufw limit ssh / tcp

Para ver cómo UFW facilitó la tarea a continuación, tiene una traducción de la instrucción UFW anterior para instruir lo mismo:

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NUEVO-m reciente --set --name DEFAULT --mask 255.255.255.0 - fuente

#sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NUEVO

-m reciente --update --seconds 30 --hitcount 6 --name DEFAULT --mask 255.255.255.255

--rsource -j ufw-user-limit

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -j ufw-user-limit-accept

Las reglas escritas anteriormente con UFW serían:

Espero que haya encontrado útil este tutorial sobre las mejores prácticas de seguridad para la configuración del cortafuegos de Debian.

Phenquestions

Phenquestions