Muchas aplicaciones importantes como servidores de bases de datos, servidores web, servicios de transferencia de archivos, etc., usar puertos dedicados. Para reforzar la seguridad del sistema / servidores, los administradores del sistema generalmente protegen estos puertos denegando el acceso a ellos por usuarios / servicios desconocidos o cambiando el número de puerto predeterminado a algún otro valor.

En las redes informáticas, el conocimiento de la gestión de puertos es una tarea muy importante para administrar la seguridad del servidor. Esta guía estudiará varios métodos para analizar un puerto en un Linux Ubuntu 20.04 sistema.

Que cubriremos?

En esta guía, usaremos las siguientes herramientas para analizar puertos en nuestro servidor Ubuntu.

- Telnet

- Nmap

- Netcat

Usaremos un servidor Ubuntu para actuar como servidor remoto y la estación de trabajo Fedora 34 como máquina cliente para conectarnos al servidor. Comencemos ahora.

Prerrequisitos

- Cuenta de usuario con acceso 'sudo'.

- Conocimientos básicos de redes informáticas.

- acceso a Internet

1. Usando el comando Telnet para verificar el puerto abierto

TELNET es una aplicación cliente / servidor para el inicio de sesión remoto en un servidor con capacidad de terminal virtual a través de una red. Utiliza el puerto número 23 de TCP a través de una red TCP / IP. RFC 854 define la especificación del protocolo TELNET.

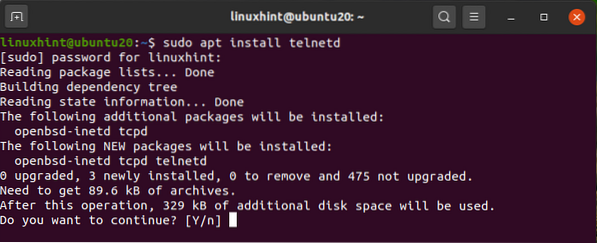

Para instalar el servidor TELNET en nuestro servidor Ubuntu, use el siguiente comando:

sudo apt instalar telnetd

El demonio 'telnetd' es un programa de servidor telnet que inicia el inetd demonio.

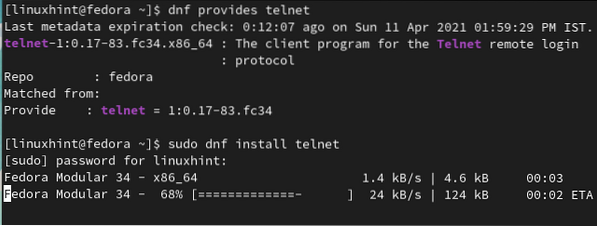

Usaremos la estación de trabajo Fedora 34 como cliente telnet. Para instalar el cliente telnet en Fedora, use el comando:

$ sudo dnf instalar telnet

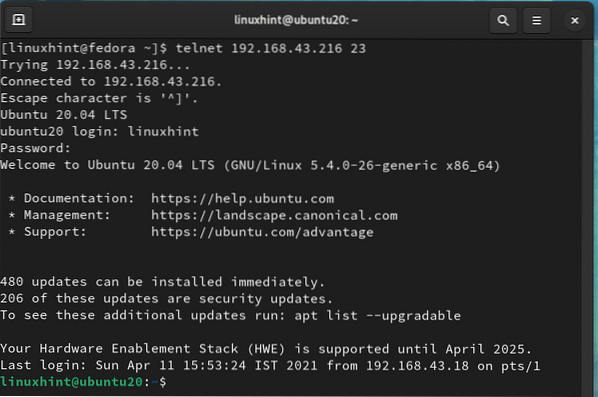

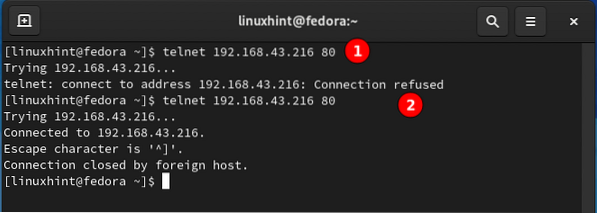

Ahora usaremos el cliente telnet en Fedora 34 para verificar puertos abiertos en el sistema Ubuntu que ejecuta el servidor telnet. Vaya a la estación de trabajo Fedora 34, abra la terminal y escriba el comando:

$ telnet 192.168.43.216 23Aquí '192.168.43.216 'es la IP del servidor Ubuntu y' 23 'es el puerto predeterminado para el demonio telnet que se ejecuta en este servidor.

Un inicio de sesión exitoso significa que el puerto 23 es un puerto abierto en nuestro servidor Ubuntu. Ahora intentemos otro número de puerto '80' con telnet:

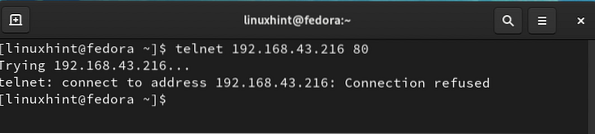

$ telnet 192.168.43.216 80

Podemos ver que el puerto 80 no está abierto para realizar una conexión telnet; por eso está cerrado ahora mismo.

Instalemos el servidor web Apache en el servidor Ubuntu. Apache, de forma predeterminada, usa el puerto 80 para sus servicios http. Ejecute nuevamente el comando:

$ telnet 192.168.43.216 80

Desde la etiqueta 2 en la figura anterior, el puerto 80 ahora está escuchando y está abierto para la conexión http pero cerrado para otros tipos de conexión.

Telnet no proporciona cifrado para los datos que se transfieren; la contraseña se transmitirá en formato de texto sin formato.

2. Usando Nmap para verificar el puerto abierto

Nmap es una de las herramientas de escáner de red más populares y avanzadas. Es de código abierto y está disponible gratuitamente para sistemas Unix y Windows. NmapFE es una versión gráfica del comando nmap basado en terminal. Tiene un amplio conjunto de funciones de operaciones como escaneo de puertos, escaneo de protocolos, huellas dactilares del sistema operativo (detección del sistema operativo), etc.

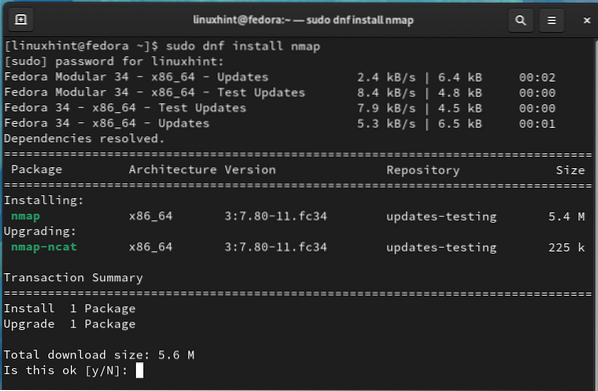

Instalemos Nmap en nuestra máquina cliente Fedora 34 y busquemos los puertos en el servidor Ubuntu. Para instalar nmap en Fedora 34, use el comando:

Después de instalar Nmap, abra una terminal en el sistema Fedora y busque los puertos usando:

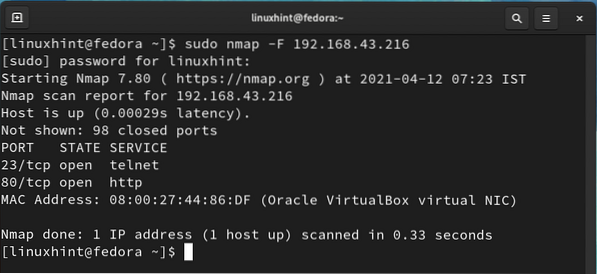

$ sudo nmap -F [IP del servidor remoto]Delantero.gramo., en nuestro caso, la IP del servidor remoto (Ubuntu) es 192.168.43.216, por lo que el comando será:

$ sudo nmap -F 192.168.43.216

La salida del comando anterior muestra que el puerto 23 y el puerto 80 están en un estado abierto. También podemos usar el siguiente comando para la detección de puertos abiertos:

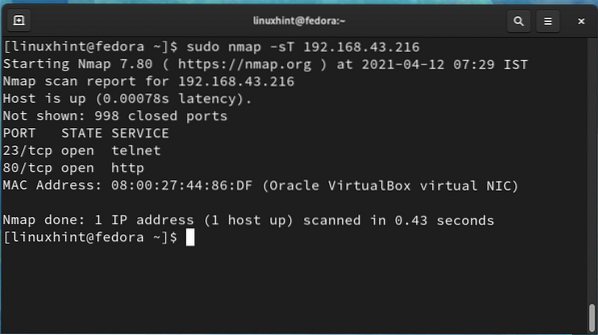

$ sudo nmap -sT 192.168.43.216

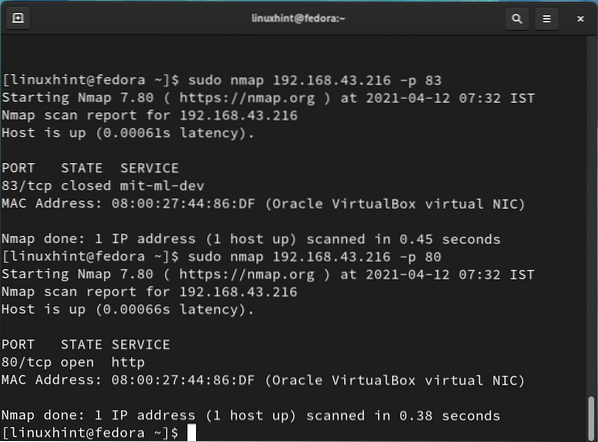

Con Nmap, también podemos verificar el estado de un puerto específico. Para verificar el estado del puerto 80 que ejecuta el servicio apache y un puerto aleatorio 83, use el comando:

$ sudo nmap 192.168.43.216 -p 83$ sudo nmap 192.168.43.216 -p 80

De la imagen de arriba, el puerto 83 está cerrado y el puerto abierto 80 está abierto para escuchar las solicitudes http de apache.

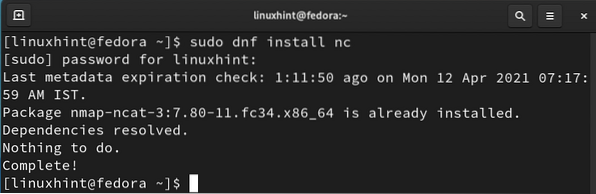

3. Usando el comando nc (netcat) para verificar el puerto abierto

Netcat es otra herramienta que se puede utilizar para escanear puertos. También se puede utilizar para abrir conexiones TCP, enviar paquetes UDP, etc. Netcat se envía con nmap:

Para verificar un puerto usando netcat, ejecute el siguiente comando:

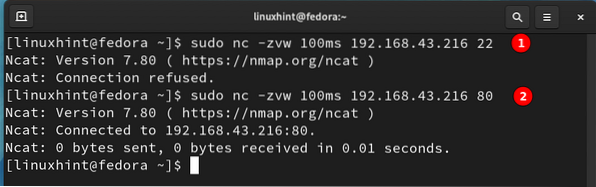

$ sudo nc -zvw Dirección_IP PuertoPor ejemplo, para verificar el puerto 22 y el puerto 80, usaremos:

$ sudo nc -zvw 100ms 192.168.43.216 22$ sudo nc -zvw 100ms 192.168.43.216 80

Podemos ver que el puerto 22 está cerrado ya que se rechaza la conexión. En el caso del puerto 80, la conexión netcat es exitosa porque Apache está instalado en el servidor Ubuntu.

Conclusión

En esta guía, hemos explorado varios métodos de escaneo de puertos en un sistema remoto. Tenga cuidado al ejecutar estos comandos porque escanear otras redes sin su permiso es un delito legal.

Phenquestions

Phenquestions