Crear una imagen de copia de la unidad USB

Lo primero que haremos será realizar una copia de la unidad USB. En este caso, las copias de seguridad periódicas no funcionarán. Este es un paso muy importante, y si se hace mal, todo el trabajo se desperdiciará. Utilice el siguiente comando para enumerar todas las unidades conectadas al sistema:

[correo electrónico protegido]: ~ $ sudo fdisk -lEn Linux, los nombres de las unidades son diferentes a los de Windows. En un sistema Linux, hda y hdb son usados (sda, sdb, sdc, etc.) para SCSI, a diferencia del sistema operativo Windows.

Ahora que tenemos el nombre de la unidad, podemos crear su .dd imagen bit a bit con el dd utilidad ingresando el siguiente comando:

[correo electrónico protegido]: ~ $ sudo dd if = / dev / sdc1 of = usb.dd bs = 512 recuento = 1Si= la ubicación de la unidad USB

de= el destino donde se almacenará la imagen copiada (puede ser una ruta local en su sistema, e.gramo. / inicio / usuario / usb.dd)

bs= la cantidad de bytes que se copiarán a la vez

Para asegurar una prueba de que tenemos la copia de la imagen original de la unidad, usaremos hash para mantener la integridad de la imagen. El hash proporcionará un hash para la unidad USB. Si se cambia un solo bit de datos, el hash se cambiará por completo y se sabrá si la copia es falsa u original. Generaremos un hash md5 de la unidad para que, en comparación con el hash original de la unidad, nadie pueda cuestionar la integridad de la copia.

[correo electrónico protegido]: ~ $ md5sum usb.ddEsto proporcionará un hash md5 de la imagen. Ahora, podemos comenzar nuestro análisis forense en esta imagen recién creada de la unidad USB, junto con el hash.

Disposición del sector de arranque

La ejecución del comando de archivo devolverá el sistema de archivos, así como la geometría de la unidad:

[correo electrónico protegido]: ~ $ archivo usb.ddOK.dd: sector de arranque DOS / MBR, desplazamiento de código 0x58 + 2, ID de OEM "MSDOS5.0 ",

sectores / cluster 8, sectores reservados 4392, descriptor de medios 0xf8,

sectores / pista 63, cabezas 255, sectores ocultos 32, sectores 1953760 (volúmenes> 32 MB),

FAT (32 bits), sectores / FAT 1900, reservado 0x1, número de serie 0x6efa4158, sin etiqueta

Ahora, podemos usar el minfo herramienta para obtener el diseño del sector de arranque NTFS y la información del sector de arranque mediante el siguiente comando:

[correo electrónico protegido]: ~ $ minfo -i usb.ddinformación del dispositivo:

===================

filename = "ok.dd "

sectores por pista: 63

cabezas: 255

cilindros: 122

línea de comando mformat: mformat -T 1953760 -i ok.dd -h 255 -s 63 -H 32 ::

información del sector de arranque

======================

banner: "MSDOS5.0 "

tamaño del sector: 512 bytes

tamaño del clúster: 8 sectores

sectores reservados (arranque): 4392

grasas: 2

ranuras máximas disponibles del directorio raíz: 0

tamaño pequeño: 0 sectores

byte del descriptor de medios: 0xf8

sectores por grasa: 0

sectores por pista: 63

cabezas: 255

sectores ocultos: 32

gran tamaño: 1953760 sectores

ID de unidad física: 0x80

reservado = 0x1

dos4 = 0x29

número de serie: 6EFA4158

etiqueta de disco = "NO NAME"

tipo de disco = "FAT32"

Gran fatlen = 1900

Banderas extendidas = 0x0000

Versión FS = 0x0000

rootCluster = 2

infoSector ubicación = 1

sector de arranque de respaldo = 6

Infosector:

firma = 0x41615252

clústeres libres = 243159

último grupo asignado = 15

Otro comando, el fstat comando, se puede utilizar para obtener información general conocida, como estructuras de asignación, diseño y bloques de arranque, sobre la imagen del dispositivo. Usaremos el siguiente comando para hacerlo:

[correo electrónico protegido]: ~ $ fstat usb.dd--------------------------------------------

Tipo de sistema de archivos: FAT32

Nombre OEM: MSDOS5.0

ID de volumen: 0x6efa4158

Etiqueta de volumen (sector de arranque): SIN NOMBRE

Etiqueta de volumen (directorio raíz): KINGSTON

Etiqueta de tipo de sistema de archivos: FAT32

Siguiente sector libre (FS Info): 8296

Recuento de sectores libres (información de FS): 1945272

Sectores antes del sistema de archivos: 32

Diseño del sistema de archivos (en sectores)

Rango total: 0-1953759

* Reservado: 0 - 4391

** Sector de arranque: 0

** Sector de información de FS: 1

** Sector de arranque de respaldo: 6

* GRASA 0: 4392 - 6291

* GRASA 1: 6292 - 8191

* Área de datos: 8192 - 1953759

** Área del grupo: 8192-1953759

*** Directorio raíz: 8192 - 8199

INFORMACIÓN DE METADATOS

--------------------------------------------

Rango: 2 - 31129094

Directorio raíz: 2

INFORMACION DE CONTENIDO

--------------------------------------------

Tamaño del sector: 512

Tamaño del grupo: 4096

Rango total del grupo: 2 - 243197

CONTENIDO DE GRASAS (en sectores)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Archivos eliminados

La Kit de detective proporciona el fls herramienta, que proporciona todos los archivos (especialmente los archivos eliminados recientemente) en cada ruta, o en el archivo de imagen especificado. Cualquier información sobre los archivos eliminados se puede encontrar utilizando el fls utilidad. Ingrese el siguiente comando para usar la herramienta fls:

[correo electrónico protegido]: ~ $ fls -rp -f fat32 usb.ddr / r 3: KINGSTON (Entrada de etiqueta de volumen)

d / d 6: Información sobre el volumen del sistema

r / r 135: Información de volumen del sistema / WPSettings.eso

r / r 138: Información de volumen del sistema / IndexerVolumeGuid

r / r * 14: Juego de tronos 1 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 22: Juego de tronos 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r / r * 30: Juego de tronos 3 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 38: Juego de tronos 4 720p x264 DDP 5.1 ESub - xRG.mkv

d / d * 41: Oceans Twelve (2004)

r / r 45: MINUTOS DE PC-I REALIZADOS EL 23.01.2020.docx

r / r * 49: MINUTOS DE LEC CELEBRADOS EL 10.02.2020.docx

r / r * 50: windump.exe

r / r * 51: _WRL0024.tmp

r / r 55: MINUTOS DE LEC CELEBRADOS EL 10.02.2020.docx

d / d * 57: Carpeta nueva

d / d * 63: anuncio de licitación para equipos de infraestructura de red

r / r * 67: AVISO DE LICITACIÓN (Mega PC-I) Phase-II.docx

r / r * 68: _WRD2343.tmp

r / r * 69: _WRL2519.tmp

r / r 73: AVISO DE LICITACIÓN (Mega PC-I) Phase-II.docx

v / v 31129091: $ MBR

v / v 31129092: $ FAT1

v / v 31129093: $ FAT2

d / d 31129094: $ OrphanFiles

-/ r * 22930439: $ bad_content1

-/ r * 22930444: $ bad_content2

-/ r * 22930449: $ bad_content3

Aquí, hemos obtenido todos los archivos relevantes. Los siguientes operadores se utilizaron con el comando fls:

-pag = utilizado para mostrar la ruta completa de cada archivo recuperado

-r = utilizado para mostrar las rutas y carpetas de forma recursiva

-F = el tipo de sistema de archivos utilizado (FAT16, FAT32, etc.)

El resultado anterior muestra que la unidad USB contiene muchos archivos. Los archivos eliminados recuperados se anotan con un "*" firmar. Puede ver que algo no es normal con los archivos nombrados PSbad_content1, PSbad_content2, PSbad_content3, y windump.exe. Windump es una herramienta de captura de tráfico de red. Con la herramienta windump, se pueden capturar datos que no están destinados a la misma computadora. La intención se muestra en el hecho de que el software windump tiene el propósito específico de capturar el tráfico de la red y se utilizó intencionalmente para obtener acceso a las comunicaciones personales de un usuario legítimo.

Análisis de la línea de tiempo

Ahora que tenemos una imagen del sistema de archivos, podemos realizar un análisis de la línea de tiempo MAC de la imagen para generar una línea de tiempo y colocar el contenido con la fecha y la hora en un formato sistemático y legible. Ambos fls y ils Los comandos se pueden usar para construir un análisis de la línea de tiempo del sistema de archivos. Para el comando fls, necesitamos especificar que la salida estará en formato de salida de línea de tiempo MAC. Para hacerlo, ejecutaremos el fls comando con el -metro marcar y redirigir la salida a un archivo. También usaremos el -metro bandera con el ils mando.

[correo electrónico protegido]: ~ $ fls -m / -rp -f fat32 ok.dd> usb.fls[correo electrónico protegido]: ~ $ cat usb.fls

0 | / KINGSTON (Entrada de etiqueta de volumen) | 3 | r / rrwxrwxrwx | 0 | 0 | 0 | 0 | 1531155908 | 0 | 0

0 | / Información de volumen del sistema | 6 | d / dr-xr-xr-x | 0 | 0 | 4096 | 1531076400 | 1531155908 | 0 | 1531155906

0 | / Información de volumen del sistema / WPSettings.dat | 135 | r / rrwxrwxrwx | 0 | 0 | 12 | 1532631600 | 1531155908 | 0 | 1531155906

0 | / Información de volumen del sistema / IndexerVolumeGuid | 138 | r / rrwxrwxrwx | 0 | 0 | 76 | 1532631600 | 1531155912 | 0 | 1531155910

0 | Juego de Tronos 1 720p x264 DDP 5.1 ESub - xRG.mkv (eliminado) | 14 | r / rrwxrwxrwx | 0 | 0 | 535843834 | 1531076400 | 1531146786 | 0 | 1531155918

0 | Juego de Tronos 2 720p x264 DDP 5.1 ESub - xRG.mkv (eliminado) | 22 | r / rrwxrwxrwx | 0 | 0 | 567281299 | 1531162800 | 1531146748 | 0 | 1531121599

0 | / Juego de Tronos 3 720p x264 DDP 5.1 ESub - xRG.mkv (eliminado) | 30 | r / rrwxrwxrwx | 0 | 0 | 513428496 | 1531162800 | 1531146448 | 0 | 1531121607

0 | / Juego de Tronos 4 720p x264 DDP 5.1 ESub - xRG.mkv (eliminado) | 38 | r / rrwxrwxrwx | 0 | 0 | 567055193 | 1531162800 | 1531146792 | 0 | 1531121680

0 | / Oceans Twelve (2004) (eliminado) | 41 | d / drwxrwxrwx | 0 | 0 | 0 | 1532545200 | 1532627822 | 0 | 1532626832

0 | / MINUTOS DE PC-I SOSTENIDO EL 23.01.2020.docx | 45 | r / rrwxrwxrwx | 0 | 0 | 33180 | 1580410800 | 1580455238 | 0 | 1580455263

0 | / MINUTOS DE LEC CELEBRADOS EL 10.02.2020.docx (eliminado) | 49 | r / rrwxrwxrwx | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / _WRD3886.tmp (eliminado) | 50 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

0 | / _WRL0024.tmp (eliminado) | 51 | r / rr-xr-xr-x | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / MINUTOS DE LEC CELEBRADOS EL 10.02.2020.docx | 55 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

(eliminado) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (eliminado) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (eliminado) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / AVISO DE LICITACIÓN (Mega PC-I) Fase II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / Carpeta nueva (eliminada) | 57 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | Windump.exe (eliminado) | 63 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | / AVISO DE LICITACIÓN (Mega PC-I) Fase II.docx (eliminado) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (eliminado) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (eliminado) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / AVISO DE LICITACIÓN (Mega PC-I) Phase-II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ OrphanFiles | 31129094 | d / d --------- | 0 | 0 | 0 | 0 | 0 | 0 | 0

0 | / $$ bad_content 1 (eliminado) | 22930439 | - / rrwxrwxrwx | 0 | 0 | 59 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 2 (eliminado) | 22930444 | - / rrwxrwxrwx | 0 | 0 | 47 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 3 (eliminado) | 22930449 | - / rrwxrwxrwx | 0 | 0 | 353 | 1532631600 | 1532627846 | 0 | 1532627821

Ejecutar el mactime herramienta para obtener análisis de la línea de tiempo con el siguiente comando:

[correo electrónico protegido]: ~ $ cat usb.fls> usb.MacPara convertir esta salida de mactime a un formato legible por humanos, ingrese el siguiente comando:

[correo electrónico protegido]: ~ $ mactime -b usb.mac> usb.mactime[correo electrónico protegido]: ~ $ cat usb.mactime Thu Jul 26 2018 22:57:02 0 m… d / drwxrwxrwx 0 0 41 / Oceans Twelve (2004) (eliminado)

Jue 26 de julio de 2018 22:57:26 59 min… - / rrwxrwxrwx 0 0 22930439 / Juego de tronos 4 720p x264 DDP 5.1 ESub - (eliminado)

47 m… - / rrwxrwxrwx 0 0 22930444 / Juego de tronos 4 720p x264 DDP 5.1 ESub - (eliminado)

353 m… - / rrwxrwxrwx 0 0 22930449 // Juego de tronos 4 720p x264 DDP 5.1 ESub - (eliminado)

Viernes, 27 de julio de 2018 00:00:00 12 .a… r / rrwxrwxrwx 0 0135 / Información de volumen del sistema / WPSettings.eso

76 .a… r / rrwxrwxrwx 0 0138 / Información de volumen del sistema / IndexerVolumeGuid

59 .a… - / rrwxrwxrwx 0 0 22930439 / Juego de tronos 3 720p x264 DDP 5.1 ESub 3 (eliminado)

47 .a… - / rrwxrwxrwx 0 0 22930444 $ / Juego de tronos 3 720p x264 DDP 5.1 ESub 3 (eliminado)

353 .a… - / rrwxrwxrwx 0 0 22930449 / Juego de tronos 3 720p x264 DDP 5.1 ESub 3 (eliminado)

Vie 31 ene 2020 00:00:00 33180 .a… r / rrwxrwxrwx 0 0 45 / MINUTOS DE PC-I MANTENIDA EL 23.01.2020.docx

Vie 31 de enero de 2020 12:20:38 33180 m… r / rrwxrwxrwx 0 0 45 / MINUTOS DE PC-I CELEBRADO EL 23.01.2020.docx

Vie 31 de enero de 2020 12:21:03 33180… b r / rrwxrwxrwx 0 0 45 / MINUTOS DE PC-I CELEBRADO EL 23.01.2020.docx

Lun 17 de febrero de 2020 14:36:44 46659 m… r / rrwxrwxrwx 0 0 49 / MINUTOS DE LEC CELEBRADO EL 10.02.2020.docx (eliminado)

46659 m… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (eliminado)

Mar 18 feb 2020 00:00:00 46659 .a… r / rrwxrwxrwx 0 0 49 / Juego de tronos 2 720p x264 DDP 5.1 ESub - (eliminado)

38208 .a… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (eliminado)

Mar 18 de febrero de 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (eliminado)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (eliminado)

38208… b r / rrwxrwxrwx 0 0 55 / MINUTOS DE LEC CELEBRADOS EL 10.02.2020.docx

Mar 18 de febrero de 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (eliminado)

46659 .a… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (eliminado)

38208 .a… r / rrwxrwxrwx 0 0 55 / MINUTOS DE LEC CELEBRADO EL 10.02.2020.docx

Mar 18 de febrero de 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (eliminado)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (eliminado)

38208… b r / rrwxrwxrwx 0 0 55 / MINUTOS DE LEC CELEBRADOS EL 10.02.2020.docx

Mar 18 de febrero de 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (eliminado)

38208 m… r / rrwxrwxrwx 0 0 55 / Juego de Tronos 3 720p x264 DDP 5.1 ESub -

Vie 15 de mayo de 2020 00:00:00 4096 .a… d / drwxrwxrwx 0 0 57 / Nueva carpeta (eliminada)

4096 .a… d / drwxrwxrwx 0 0 63 / anuncio de licitación para equipos de infraestructura de red para IIUI (suprimido)

56775 .a… r / rrwxrwxrwx 0 0 67 / AVISO DE LICITACIÓN (Mega PC-I) Phase-II.docx (eliminado)

56783 .a… r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (eliminado)

56775 .a… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (eliminado)

56783 .a… r / rrwxrwxrwx 0 0 73 / AVISO DE LICITACIÓN (Mega PC-I) Phase-II.docx

Vie 15 de mayo de 2020 12:39:42 4096… b d / drwxrwxrwx 0 0 57 / Nueva carpeta (eliminada)

4096… b d / drwxrwxrwx 0 0 63 / anuncio de licitación para equipos de infraestructura de red para IIUI (eliminado)

Vie 15 de mayo de 2020 12:39:44 4096 m… d / drwxrwxrwx 0 0 57 $$ bad_content 3 (eliminado)

4096 m… d / drwxrwxrwx 0 0 63 / anuncio de licitación para equipos de infraestructura de red para IIUI (eliminado)

Viernes 15 de mayo de 2020 12:43:18 56775 m… r / rrwxrwxrwx 0 0 67 $$ bad_content 1 (eliminado)

56775 m… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (eliminado)

Viernes 15 de mayo de 2020 12:45:01 56775… b r / rrwxrwxrwx 0 0 67 $$ bad_content 2 (eliminado)

56783… b r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (eliminado)

56775… b r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (eliminado)

56783… b r / rrwxrwxrwx 0 0 73 / AVISO DE LICITACIÓN (Mega PC-I) Phase-II.docx

Viernes 15 de mayo de 2020 12:45:36 56783 m… r / rrwxrwxrwx 0 0 68 windump.exe (eliminado)

56783 m… r / rrwxrwxrwx 0 0 73 / AVISO DE LICITACIÓN (Mega PC-I) Phase-II.docx

Todos los archivos deben recuperarse con una marca de tiempo en un formato legible por humanos en el archivo "USB.mactime."

Herramientas para análisis forense USB

Hay varias herramientas que se pueden utilizar para realizar análisis forenses en una unidad USB, como Autopsia del equipo de detective, Generador de imágenes FTK, Principal, etc. Primero, echaremos un vistazo a la herramienta Autopsia.

Autopsia

Autopsia se utiliza para extraer y analizar datos de diferentes tipos de imágenes, como imágenes AFF (formato forense avanzado), .imágenes dd, imágenes sin procesar, etc. Este programa es una poderosa herramienta utilizada por investigadores forenses y diferentes agencias de aplicación de la ley. La autopsia consta de muchas herramientas que pueden ayudar a los investigadores a realizar el trabajo de manera eficiente y sin problemas. La herramienta Autopsy está disponible para plataformas Windows y UNIX sin costo.

Para analizar una imagen USB mediante Autopsia, primero debe crear un caso, lo que incluye escribir los nombres de los investigadores, registrar el nombre del caso y otras tareas informativas. El siguiente paso es importar la imagen de origen de la unidad USB obtenida al inicio del proceso utilizando el dd utilidad. Luego, dejaremos que la herramienta Autopsia haga lo que mejor hace.

La cantidad de información proporcionada por Autopsia es enorme. Autopsy proporciona los nombres de archivo originales y también le permite examinar los directorios y rutas con toda la información sobre los archivos relevantes, como accedido, modificado, cambió, fecha, y hora. La información de metadatos también se recupera y toda la información se ordena de forma profesional. Para facilitar la búsqueda de archivos, Autopsy proporciona una Búsqueda por palabra clave opción, que permite al usuario buscar rápida y eficientemente una cadena o número entre los contenidos recuperados.

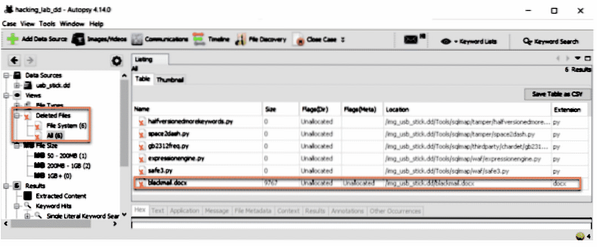

En el panel izquierdo de la subcategoría de Tipos de archivo, verá una categoría llamada "Archivos eliminados”Que contiene los archivos eliminados de la imagen de la unidad deseada con toda la información de Metadatos y Análisis de la línea de tiempo.

Autopsia es la interfaz gráfica de usuario (GUI) para la herramienta de línea de comandos Kit de detective y está en el nivel más alto en el mundo forense debido a su integridad, versatilidad, naturaleza fácil de usar y la capacidad de producir resultados rápidos. El análisis forense de dispositivos USB se puede realizar fácilmente en Autopsia como en cualquier otra herramienta de pago.

Generador de imágenes FTK

FTK Imager es otra gran herramienta utilizada para la recuperación y adquisición de datos de diferentes tipos de imágenes proporcionadas. FTK Imager también tiene la capacidad de hacer una copia de imagen bit a bit, de modo que ninguna otra herramienta como dd o dcfldd es necesario para este propósito. Esta copia de la unidad incluye todos los archivos y carpetas, el espacio libre y no asignado, y los archivos eliminados que quedan en el espacio libre o no asignado. El objetivo básico aquí cuando se realiza un análisis forense en unidades USB es reconstruir o recrear el escenario del ataque.

Ahora veremos cómo realizar análisis forenses de USB en una imagen de USB utilizando la herramienta FTK Imager.

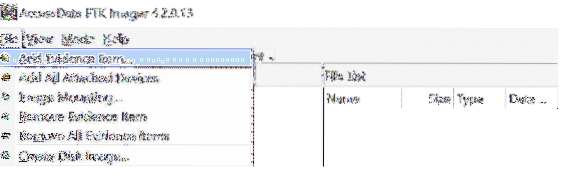

Primero, agregue el archivo de imagen a Generador de imágenes FTK haciendo click Archivo >> Agregar elemento de prueba.

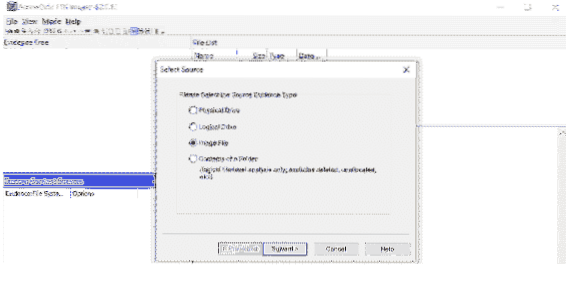

Ahora, seleccione el tipo de archivo que desea importar. En este caso, es un archivo de imagen de una unidad USB.

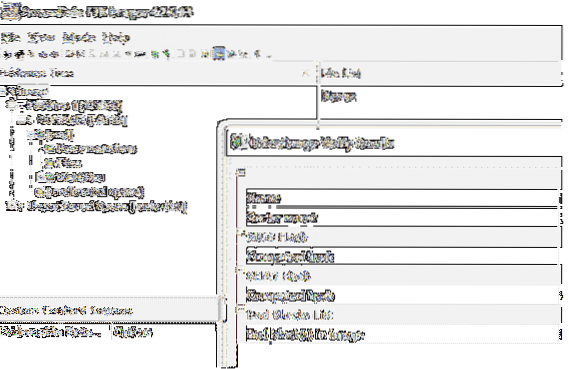

Ahora, ingrese la ubicación completa del archivo de imagen. Recuerde, debe proporcionar una ruta completa para este paso. Hacer clic Terminar para comenzar la adquisición de datos y dejar que el Generador de imágenes FTK Hacer el trabajo. Después de un tiempo, la herramienta proporcionará los resultados deseados.

Aquí, lo primero que debe hacer es verificar Integridad de la imagen haciendo clic derecho en el nombre de la imagen y seleccionando Verificar imagen. La herramienta comprobará si los hashes md5 o SHA1 coinciden con la información de la imagen, y también le dirá si la imagen ha sido manipulada antes de ser importada a la Generador de imágenes FTK herramienta.

Ahora, Exportar los resultados dados a la ruta de su elección haciendo clic derecho en el nombre de la imagen y seleccionando el Exportar opción para analizarlo. La Generador de imágenes FTK creará un registro de datos completo del proceso forense y colocará estos registros en la misma carpeta que el archivo de imagen.

Análisis

Los datos recuperados pueden estar en cualquier formato, como tar, zip (para archivos comprimidos), png, jpeg, jpg (para archivos de imagen), mp4, formato avi (para archivos de video), códigos de barras, pdf y otros formatos de archivo. Debe analizar los metadatos de los archivos dados y verificar los códigos de barras en forma de Código QR. Esto puede estar en un archivo png y se puede recuperar usando el ZBAR herramienta. En la mayoría de los casos, los archivos docx y pdf se utilizan para ocultar datos estadísticos, por lo que deben descomprimirse. Kdbx los archivos se pueden abrir a través de Keepass; la contraseña puede haber sido almacenada en otros archivos recuperados, o podemos realizar fuerza bruta en cualquier momento.

Principal

Foremost es una herramienta que se utiliza para recuperar archivos y carpetas eliminados de una imagen de disco utilizando encabezados y pies de página. Echaremos un vistazo a la página de manual de Foremost para explorar algunos comandos poderosos contenidos en esta herramienta:

[correo electrónico protegido]: ~ $ man ante todo-a Permite escribir todos los encabezados, no realizar detección de errores en términos

de archivos corruptos.

-número b

Le permite especificar el tamaño de bloque utilizado en primer lugar. Esto es

relevante para nombres de archivos y búsquedas rápidas. El valor predeterminado es

512. es decir. ante todo -b imagen 1024.dd

-q (modo rápido):

Habilita el modo rápido. En modo rápido, solo el inicio de cada sector

se busca encabezados coincidentes. Es decir, el encabezado es

buscado solo hasta la longitud del encabezado más largo. El resto

del sector, normalmente unos 500 bytes, se ignora. Este modo

hace que la mayoría se ejecute considerablemente más rápido, pero puede hacer que

perder archivos que están incrustados en otros archivos. Por ejemplo, usando

modo rápido, no podrá encontrar imágenes JPEG incrustadas en

Documentos de Microsoft Word.

El modo rápido no debe usarse al examinar sistemas de archivos NTFS.

Debido a que NTFS almacenará archivos pequeños dentro del Master File Ta‐

ble, estos archivos se perderán durante el modo rápido.

-a Permite escribir todos los encabezados, no realizar detección de errores en términos

de archivos corruptos.

-Archivo i (entrada):

El archivo utilizado con la opción i se utiliza como archivo de entrada.

En el caso de que no se especifique un archivo de entrada, stdin se usa para c.

El archivo utilizado con la opción i se utiliza como archivo de entrada.

En el caso de que no se especifique un archivo de entrada, stdin se usa para c.

Para hacer el trabajo, usaremos el siguiente comando:

[correo electrónico protegido]: ~ $ foremost usb.ddUna vez finalizado el proceso, habrá un archivo en el /producción carpeta nombrada texto que contiene los resultados.

Conclusión

El análisis forense de unidades USB es una buena habilidad para recuperar evidencia y recuperar archivos borrados de un dispositivo USB, así como para identificar y examinar qué programas de computadora pueden haber sido utilizados en el ataque. Luego, puede reunir los pasos que el atacante pudo haber tomado para probar o refutar las afirmaciones hechas por el usuario legítimo o la víctima. Para garantizar que nadie se salga con la suya en un delito cibernético que involucre datos USB, el análisis forense de USB es una herramienta esencial. Los dispositivos USB contienen evidencia clave en la mayoría de los casos forenses y, a veces, los datos forenses obtenidos de una unidad USB pueden ayudar a recuperar datos personales importantes y valiosos.

Phenquestions

Phenquestions