Wireshark es la herramienta a la que se recurre de facto para varios problemas de red que varían desde resolución de problemas de red, examen de problemas de seguridad, inspección del tráfico de red de una aplicación sospechosa, implementación de protocolos de depuración, junto con propósitos de aprendizaje del protocolo de red, etc.

El proyecto Wireshark se inició en 1998. Gracias a la contribución voluntaria del experto en redes globales, continúa realizando actualizaciones para nuevas tecnologías y estándares de cifrado. Por lo tanto, es, con mucho, una de las mejores herramientas de análisis de paquetes y es utilizada como una herramienta comercial estándar por varias agencias gubernamentales, institutos educativos y organizaciones sin fines de lucro.

La herramienta Wireshark se compone de un amplio conjunto de funciones. Algunos de ellos son los siguientes:

- Multiplataforma: está disponible para sistemas Unix, Mac y Windows.

- Captura paquetes de varios medios de red, i.mi., LAN inalámbrica, Ethernet, USB, Bluetooth, etc.

- Abre archivos de paquetes capturados por otros programas como Oracle snoop y atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT y muchos otros.

- Guarda y exporta datos de paquetes capturados en varios formatos (CSV, XML, texto sin formato, etc.).).

- Proporciona soporte de descripción para protocolos que incluyen SSL, WPA / WPA2, IPsec y muchos otros.

- Incluye filtros de captura y visualización.

Sin embargo, Wireshark no le advertirá de ninguna actividad maliciosa. Solo lo ayudará a inspeccionar e identificar lo que está sucediendo en su red. Además, solo analizará el protocolo / actividades de red y no realizará ninguna otra actividad como enviar / interceptar paquetes.

Este artículo proporciona un tutorial detallado que comienza con los conceptos básicos (i.mi., filtrado, capas de red Wireshark, etc.) y lo lleva a la profundidad del análisis de tráfico.

Filtros Wireshark

Wireshark viene con potentes motores de filtrado, filtros de captura y filtros de visualización, para eliminar el ruido de la red o el tráfico ya capturado. Estos filtros reducen el tráfico no requerido y muestran solo los paquetes que desea ver. Esta función ayuda a los administradores de red a solucionar los problemas actuales.

Antes de entrar en los detalles de los filtros. En caso de que se esté preguntando cómo capturar el tráfico de la red sin ningún filtro, puede presionar Ctrl + E o ir a la opción Capturar en la interfaz de Wireshark y hacer clic en Iniciar.

Ahora, profundicemos en los filtros disponibles.

Filtro de captura

Wireshark brinda soporte para reducir el tamaño de la captura de un paquete sin procesar al permitirle usar un filtro de captura. Pero solo captura el tráfico de paquetes que coincide con el filtro e ignora el resto. Esta función le ayuda a supervisar y analizar el tráfico de una aplicación específica que utiliza la red.

No confunda este filtro con filtros de visualización. No es un filtro de pantalla. Este filtro aparece en la ventana principal que es necesario configurar antes de iniciar la captura de paquetes. Además, no puede modificar este filtro durante la captura.

Puedes ir al Capturar opción de la interfaz y seleccione Filtros de captura.

Se le pedirá una ventana, como se muestra en la instantánea. Puede elegir cualquier filtro de la lista de filtros o agregar / crear un nuevo filtro haciendo clic en el + botón.

Ejemplos de la lista de filtros de captura útiles:

- dirección_ip del host - captura el tráfico, solo entre la dirección IP de comunicación específica

- red 192.168.0.0/24 - captura el tráfico entre rangos de direcciones IP / CIDR

- puerto 53 - captura el tráfico de DNS

- tcp portrange 2051-3502 - captura el tráfico TCP del rango de puertos 2051-3502

- puerto no 22 y no 21 - capturar todo el tráfico excepto SSH y FTP

Filtro de visualización

Los filtros de visualización le permiten ocultar algunos paquetes del tráfico de red ya capturado. Estos filtros se pueden agregar encima de la lista capturada y se pueden modificar sobre la marcha. Ahora puede controlar y reducir los paquetes en los que desea concentrarse mientras oculta los paquetes innecesarios.

Puede agregar filtros en la barra de herramientas de filtro de visualización justo encima del primer panel que contiene información del paquete. Este filtro se puede utilizar para mostrar paquetes según el protocolo, la dirección IP de origen, la dirección IP de destino, los puertos, el valor y la información de los campos, la comparación entre campos y mucho más.

Así es! Puede crear una combinación de filtros utilizando operadores lógicos como ==.!=, ||, &&, etc.

A continuación se muestran algunos ejemplos de filtros de visualización de un solo protocolo TCP y un filtro combinado:

Capas de red en Wireshark

Además de la inspección de paquetes, Wireshark presenta capas OSI que ayudan en el proceso de resolución de problemas. Wireshark muestra las capas en orden inverso, como:

- Capa fisica

- Capa de enlace de datos

- Capa de red

- Capa de transporte

- Capa de aplicación

Tenga en cuenta que Wireshark no siempre muestra la capa física. Ahora profundizaremos en cada capa para comprender el aspecto importante del análisis de paquetes y lo que presenta cada capa en Wireshark.

Capa fisica

La capa física, como se muestra en la siguiente instantánea, presenta el resumen físico del marco, como información de hardware. Como administrador de red, generalmente no extrae información de esta capa.

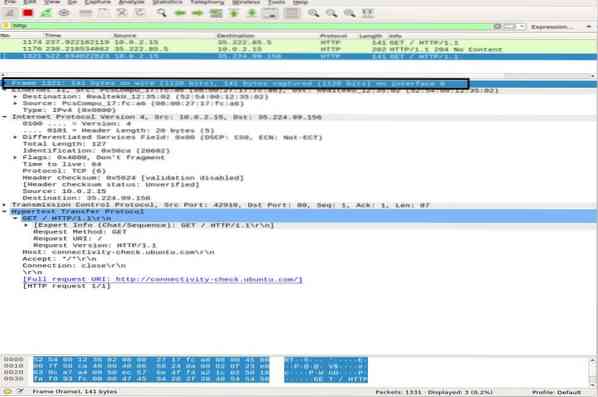

Capa de enlace de datos

La siguiente capa de enlace de datos contiene la dirección de la tarjeta de red de origen y destino. Es relativamente simple ya que solo entrega el marco desde la computadora portátil al enrutador o al siguiente marco adyacente en el medio físico.

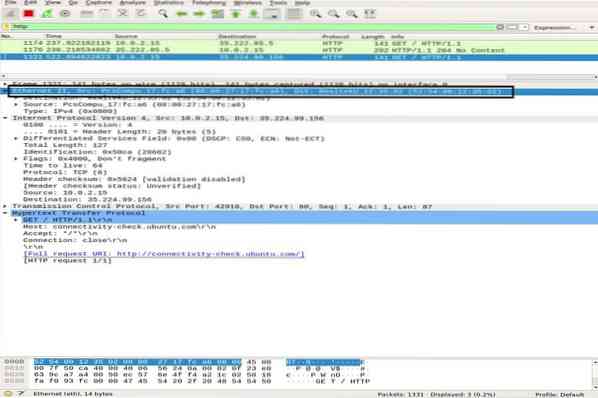

Capa de red

La capa de red presenta las direcciones IP de origen y destino, la versión de IP, la longitud del encabezado, la longitud total del paquete y mucha otra información.

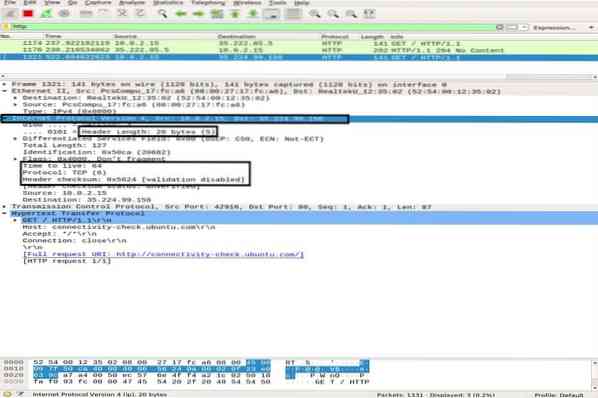

Capa de transporte

En esta capa, Wireshark muestra información sobre la capa de transporte, que consta del puerto SRC, el puerto DST, la longitud del encabezado y el número de secuencia que cambia para cada paquete.

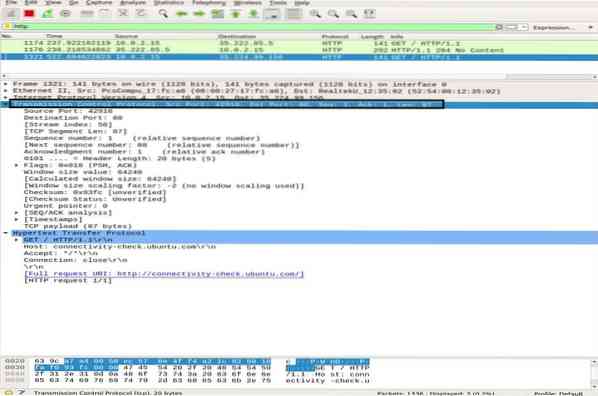

Capa de aplicación

En la capa final, puede ver qué tipo de datos se envían a través del medio y qué aplicación se está utilizando, como FTP, HTTP, SSH, etc.

Análisis de tráfico

Análisis de tráfico ICMP

ICMP se utiliza para informes y pruebas de errores al determinar si los datos llegan al destino previsto a tiempo o no. La utilidad Ping utiliza mensajes ICMP para probar la velocidad de la conexión entre dispositivos e informar cuánto tarda el paquete en llegar a su destino y luego volver.

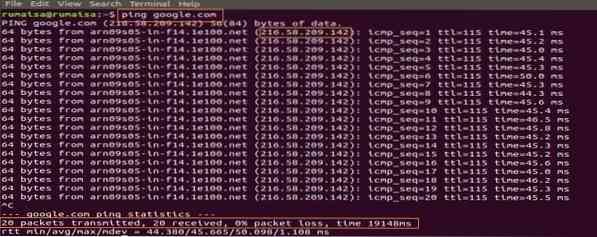

El ping usa el mensaje ICMP_echo_request para el dispositivo en la red, y el dispositivo responde con el mensaje ICMP_echo_replyst. Para capturar paquetes en Wireshark, inicie la función de captura de Wireshark, abra el terminal y ejecute el siguiente comando:

ubuntu $ ubuntu: ~ $ ping google.comUsar Ctrl + C para terminar el proceso de captura de paquetes en Wireshark. En la instantánea a continuación, puede notar la Paquete ICMP enviado = paquete ICMP recibido con 0% de pérdida de paquetes.

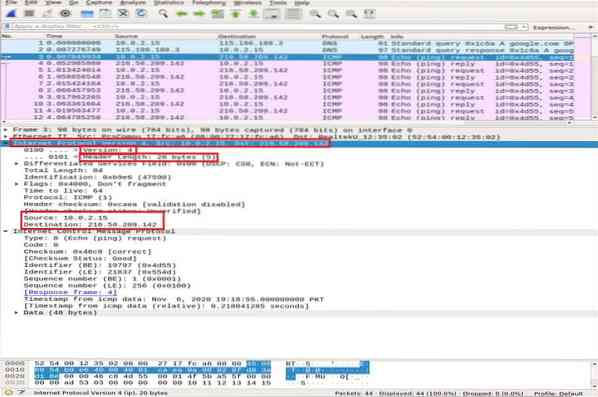

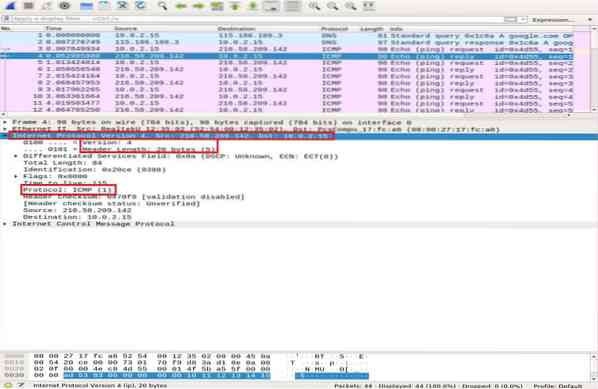

En el panel de captura de Wireshark, seleccione el primer paquete ICMP_echo_request y observe los detalles abriendo el panel central de Wireshark.

En la capa de red, puede notar la fuente Src como mi dirección_ip, mientras que el destino Dst ip_address es del servidor de Google, mientras que la capa IP menciona que el protocolo es ICMP.

Ahora, ampliamos los detalles del paquete ICMP expandiendo el Protocolo de mensajes de control de Internet y decodificamos los cuadros resaltados en la instantánea a continuación:

- Tipo: campo de 08 bits establecido en 8 significa mensaje de solicitud de eco

- Código: siempre cero para paquetes ICMP

- suma de comprobación: 0x46c8

- Número de identificación (BE): 19797

- Número de identificación (LE): 21837

- Número de secuencia (BE): 1

- Número de secuencia (LE): 256

El identificador y los números de secuencia coinciden para ayudar a identificar las respuestas a las solicitudes de eco. De manera similar, antes de la transmisión del paquete, la suma de verificación se calcula y se agrega al campo para compararla con la suma de verificación en el paquete de datos recibido.

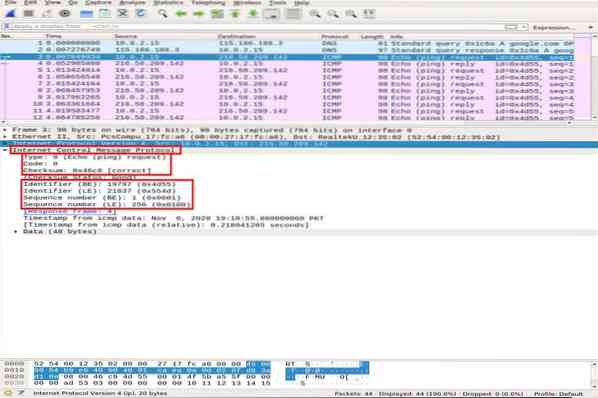

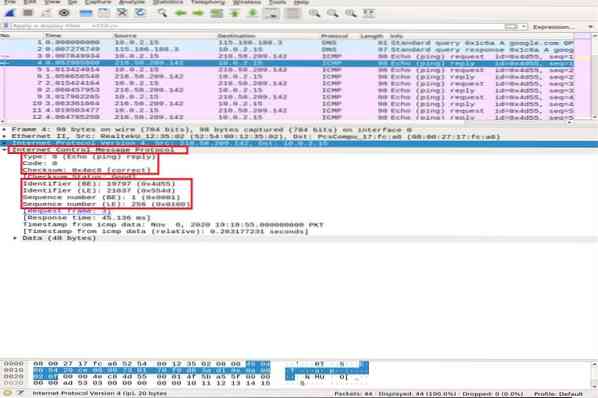

Ahora, en el paquete de respuesta ICMP, observe la capa IPv4. Las direcciones de origen y destino se han intercambiado.

En la capa ICMP, verifique y compare los siguientes campos importantes:

- Tipo: campo de 08 bits establecido en 0 significa mensaje de respuesta de eco

- Código: siempre 0 para paquetes ICMP

- suma de comprobación: 0x46c8

- Número de identificación (BE): 19797

- Número de identificación (LE): 21837

- Número de secuencia (BE): 1

- Número de secuencia (LE): 256

Puede observar que la respuesta ICMP se hace eco de la misma suma de comprobación de solicitud, identificador y número de secuencia.

Análisis de tráfico HTTP

HTTP es un protocolo de capa de aplicación de transferencia de hipertexto. Es utilizado por la red mundial y define reglas cuando el cliente / servidor HTTP transmite / recibe comandos HTTP. Los métodos HTTP más utilizados son POST y GET:

CORREO: este método se utiliza para enviar de forma segura información confidencial al servidor que no aparece en la URL.

OBTENER: este método se usa generalmente para recuperar datos de la barra de direcciones de un servidor web.

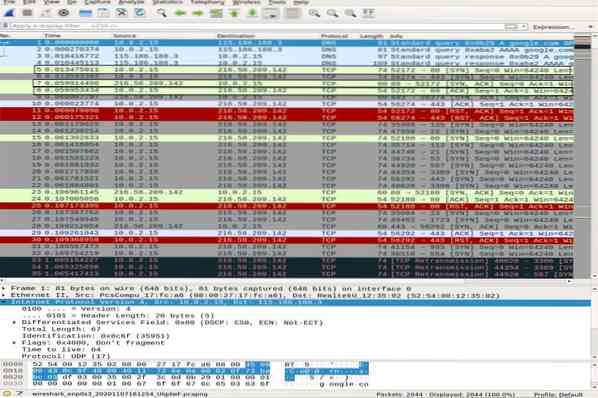

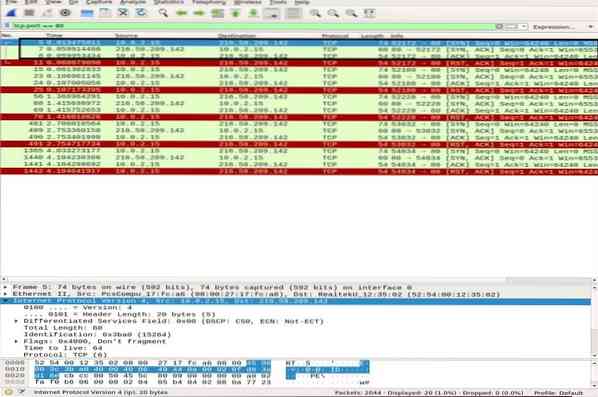

Antes de profundizar en el análisis de paquetes HTTP, primero demostraremos brevemente el protocolo de enlace de tres vías de TCP en Wireshark.

Protocolo de enlace de tres vías TCP

En un protocolo de enlace de tres vías, el cliente inicia una conexión enviando un paquete SYN y recibiendo una respuesta SYN-ACK del servidor, que es reconocida por el cliente. Usaremos el comando Nmap TCP connect scan para ilustrar el protocolo de enlace TCP entre el cliente y el servidor.

ubuntu $ ubuntu: ~ $ nmap -sT google.comEn el panel de captura de paquetes de Wireshark, desplácese hasta la parte superior de la ventana para notar varios apretones de manos de tres vías establecidos en función de puertos particulares.

Utilizar el tcp.puerto == 80 filtrar para ver si la conexión se establece a través del puerto 80. Puedes notar el apretón de manos completo de tres vías, yo.mi., SYN, SYN-ACK, y ACK, resaltado en la parte superior de la instantánea, que ilustra una conexión confiable.

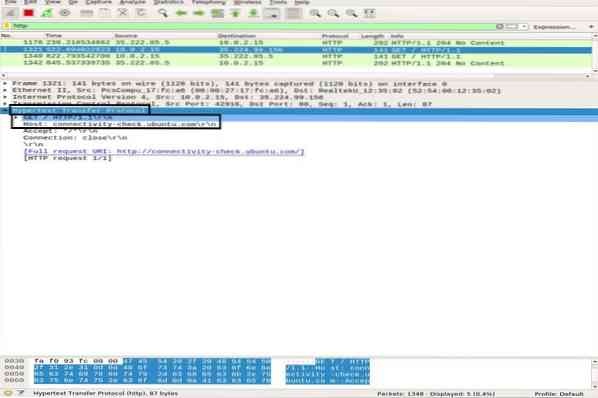

Análisis de paquetes HTTP

Para el análisis de paquetes HTTP, vaya a su navegador y pegue la URL de documentación de Wireshark: http: // www.wafflera.com y descargue la guía del usuario en PDF. Mientras tanto, Wireshark debe estar capturando todos los paquetes.

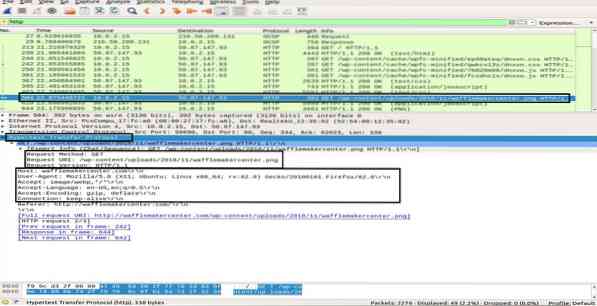

Aplique un filtro HTTP y busque el HTTP OBTENER solicitud enviada al servidor por el cliente. Para ver un paquete HTTP, selecciónelo y expanda la capa de la aplicación en el panel central. Puede haber muchos encabezados en una solicitud, según el sitio web y el navegador también. Analizaremos los encabezados presentes en nuestra solicitud en la instantánea a continuación.

- Método de solicitud: el método de solicitud HTTP es GET

- Anfitrión: identifica el nombre del servidor

- Agente de usuario: informa sobre el tipo de navegador del lado del cliente

- Aceptar, aceptar codificación, aceptar idioma: informa al servidor sobre el tipo de archivo, codificación aceptada en el lado del cliente, i.mi., gzip, etc., y el idioma aceptado

- Control de caché: muestra cómo se almacena en caché la información solicitada

- Pragma: muestra el nombre de la cookie y los valores que el navegador tiene para el sitio web

- Conexión: encabezado que controla si la conexión permanece abierta después de la transacción

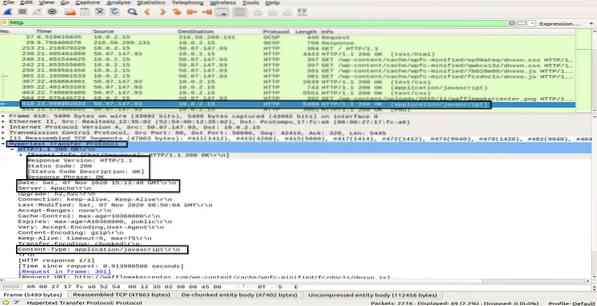

En el HTTP OK paquete del servidor al cliente, observando la información en la capa del Protocolo de transferencia de hipertexto muestra "200 OK". Esta información indica una transferencia exitosa normal. En el paquete HTTP OK, puede observar diferentes encabezados en comparación con el HTTP OBTENER paquete. Estos encabezados contienen información sobre el contenido solicitado.

- Versión de respuesta: informa sobre la versión HTTP

- Código de estado, frase de respuesta: enviado por el servidor

- Fecha: la hora en que el servidor recibió el paquete HTTP GET

- Servidor: detalles del servidor (Nginx, Apache, etc.)

- Tipo de contenido: tipo de contenido (json, txt / html, etc.)

- Largancia de contenido: longitud total del contenido; nuestro archivo es de 39696 bytes

En esta sección, ha aprendido cómo funciona HTTP y qué sucede cada vez que solicitamos contenido en la web.

Conclusión

Wireshark es la herramienta de análisis y rastreo de redes más popular y poderosa. Es ampliamente utilizado en las tareas diarias de análisis de paquetes en diversas organizaciones e institutos. En este artículo, hemos estudiado algunos temas de nivel principiante a medio de Wireshark en Ubuntu. Hemos aprendido el tipo de filtros que ofrece Wireshark para el análisis de paquetes. Hemos cubierto el modelo de capa de red en Wireshark y hemos realizado análisis de paquetes ICMP y HTTP en profundidad.

Sin embargo, aprender y comprender varios aspectos de esta herramienta es un viaje largo y difícil. Por lo tanto, hay muchas otras conferencias y tutoriales en línea disponibles para ayudarlo en temas específicos de Wireshark. Puede seguir la guía de usuario oficial disponible en el sitio web de Wireshark. Además, una vez que haya adquirido la comprensión básica del análisis de protocolos, también se recomienda utilizar una herramienta como Varonis que le indique la amenaza potencial y luego utilizar Wireshark para investigar y comprender mejor.

Phenquestions

Phenquestions