ssh - Página 3

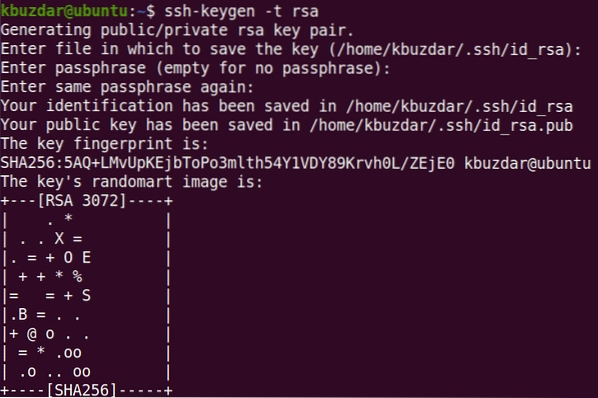

Cómo configurar SSH sin contraseñas

SSH se utiliza para iniciar sesión de forma remota en los servidores para ejecutar los comandos y programas. Puede iniciar sesión en sistemas remotos ...

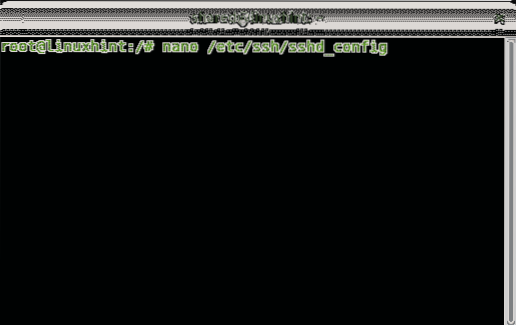

Múltiples formas de proteger el servidor SSH

Secure Shell es un protocolo de comunicación de red que se utiliza para la comunicación cifrada y la administración remota entre el cliente y el servi...

Deshabilitar root ssh en Debian

Desde el raíz el usuario es universal para todos los sistemas Linux y Unix; siempre fue la víctima de fuerza bruta preferida por los piratas informáti...

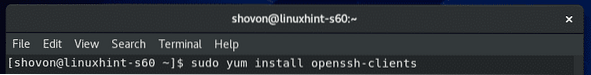

Cómo habilitar SSH en CentOS 8

En este artículo, le mostraré cómo instalar el cliente SSH y las herramientas del servidor en el servidor CentOS 8 y cómo configurar el servidor SSH e...

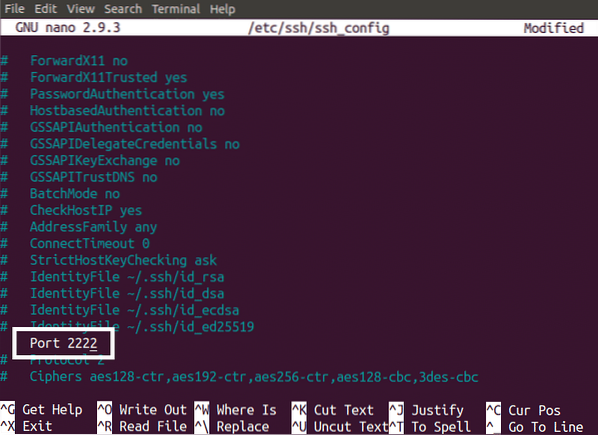

Cómo y por qué cambiar el puerto SSH predeterminado

Secure Shell, también conocido como SSH, es un protocolo de red que se puede utilizar para acceder al servidor de forma remota. La comunicación que ti...

Configurar el reenvío SSH X11 en Debian 10

El servidor OpenSSH en Debian 10 admite el reenvío X11. Por lo tanto, no solo puede administrar su servidor de forma remota a través de SSH, también p...

Habilite SSH en Debian 10

Puede usar SSH para acceder a su servidor o escritorio Debian 10 de forma remota. Puede instalar nuevos paquetes de software, configurarlos, monitorea...

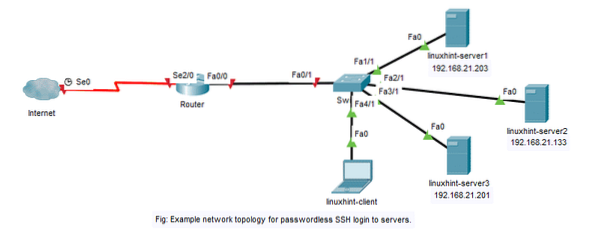

Configurar inicio de sesión sin contraseña en servidores a través de SSH

Como administrador del sistema Linux, configurará y ajustará muchos servidores Linux con frecuencia. Entonces, debe SSH en todos estos servidores, par...

Fuerza bruta contra servicios SSH y FTP

Bruteforce se encuentra entre las técnicas de piratería más antiguas, también es uno de los ataques automatizados más simples que requieren un conocim...

Phenquestions

Phenquestions