Internet de las cosas (IoT) está creciendo rápidamente. IoT es la conectividad de dispositivos a través de Internet. Es como una red social o un servicio de correo electrónico, pero en lugar de conectar personas, IoT en realidad conecta dispositivos inteligentes que incluyen, entre otros, sus computadoras, teléfonos inteligentes, electrodomésticos inteligentes, herramientas de automatización y más.

Sin embargo, al igual que todos los tipos de tecnologías que existen, IoT también es un arma de doble filo. Tiene sus ventajas, pero existen serias amenazas que acompañan a esta tecnología. A medida que los fabricantes compiten entre sí para traer el último dispositivo al mercado, no muchos de ellos están pensando en los problemas de seguridad asociados con sus dispositivos de IoT.

Amenazas de seguridad de IoT más comunes

¿Cuáles son las mayores amenazas y desafíos de seguridad a los que se enfrenta IoT en este momento?? Esta pregunta es una de las consultas más solicitadas por varios grupos de usuarios, ya que son los usuarios finales. Básicamente, hay muchas amenazas de seguridad de IoT que prevalecen en nuestros dispositivos de IoT usados día a día que hacen que este mundo tecnológico sea más vulnerable.

Para mantener nuestro sistema de IoT fuera de los agujeros de seguridad, tenemos que identificar y resolver las amenazas y desafíos. Aquí, he hecho un pequeño esfuerzo para identificar una lista de las amenazas de seguridad de IoT más comunes que nos ayudarán a tomar las medidas de seguridad adecuadas.

Para mantener nuestro sistema de IoT fuera de los agujeros de seguridad, tenemos que identificar y resolver las amenazas y desafíos. Aquí, he hecho un pequeño esfuerzo para identificar una lista de las amenazas de seguridad de IoT más comunes que nos ayudarán a tomar las medidas de seguridad adecuadas.

1. Falta de actualizaciones

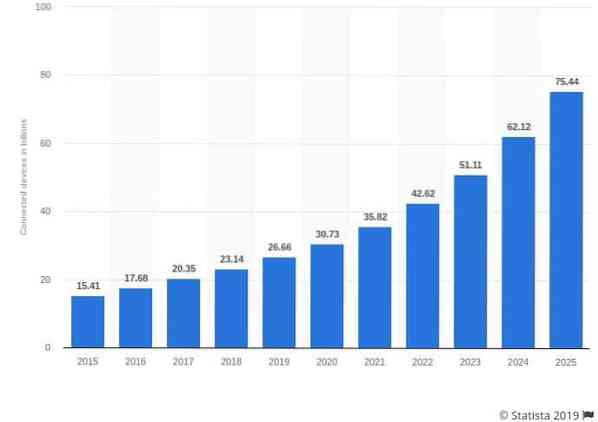

En este momento, hay alrededor de 23 mil millones de dispositivos IoT en todo el mundo. Para 2020, este número aumentará a casi 30 mil millones, dice el informe Statista. Este enorme aumento en la cantidad de dispositivos conectados a IoT no viene sin consecuencias.

El mayor problema con todas las empresas que están produciendo estos dispositivos es que son descuidados en cuanto al manejo de los problemas y riesgos de seguridad relacionados con los dispositivos. La mayoría de estos dispositivos conectados no reciben suficientes actualizaciones de seguridad; algunos nunca se actualizan en absoluto.

Los dispositivos que alguna vez se pensó que eran seguros se vuelven completamente vulnerables e inseguros con la evolución de la tecnología, lo que los hace propensos a los ciberdelincuentes y piratas informáticos.

Los fabricantes compiten entre sí y lanzan dispositivos todos los días sin pensar mucho en los riesgos y problemas de seguridad.

La mayoría de los fabricantes proporcionan actualizaciones de firmware por aire (OTA), pero estas actualizaciones se detienen tan pronto como comienzan a trabajar en su nuevo dispositivo, dejando a la generación actual expuesta a ataques.

Si las empresas no brindan actualizaciones de seguridad para sus dispositivos con regularidad, entonces están exponiendo a su base de clientes a posibles ataques cibernéticos y violaciones de datos.

2. Dispositivos de IoT comprometidos que envían correos electrónicos no deseados

La evolución de la tecnología nos ha traído una gran cantidad de dispositivos inteligentes que incluyen, entre otros, electrodomésticos inteligentes, sistemas domésticos inteligentes, etc. Estos dispositivos utilizan una potencia informática similar a la de otros dispositivos conectados a IoT y se pueden utilizar para diversas actividades.

Un dispositivo comprometido se puede convertir en un servidor de correo electrónico. Según un informe de la firma de seguridad en Internet Proofpoint, se utilizó un frigorífico inteligente para enviar miles de correos electrónicos no deseados sin que sus propietarios tuvieran ni idea. La mayoría de estos dispositivos inteligentes pueden convertirse en servidores de correo electrónico con el fin de enviar correo no deseado masivo.

3. Dispositivos de IoT reclutados en redes de bots

Similar a dispositivos secuestrados y convertidos en servidores de correo electrónico para spam masivo; Los dispositivos inteligentes de IoT también se pueden utilizar como botnets para realizar ataques DDoS (denegación de servicio distribuida).

En el pasado, los piratas informáticos han utilizado monitores para bebés, cámaras web, cajas de transmisión, impresoras e incluso relojes inteligentes para llevar a cabo ataques DDoS a gran escala. Los fabricantes deben comprender los riesgos asociados con los dispositivos conectados a IoT y tomar todas las medidas necesarias para proteger sus dispositivos.

4. Comunicación insegura

Muchos dispositivos de IoT no cifran los mensajes cuando los envían a través de la red. Este es uno de los mayores desafíos de seguridad de IoT que existen. Las empresas deben asegurarse de que la comunicación entre los dispositivos y los servicios en la nube sea segura y esté cifrada.

La mejor práctica para garantizar una comunicación segura es utilizar el cifrado de transporte y utilizar estándares como TLS. El aislamiento de dispositivos mediante el uso de diferentes redes también ayuda a crear una comunicación segura y privada, que mantiene los datos transmitidos seguros y confidenciales. La mayoría de las aplicaciones y servicios han comenzado a cifrar sus mensajes para mantener segura la información de sus usuarios.

5. Uso de contraseñas predeterminadas

La mayoría de las empresas envían dispositivos con contraseñas predeterminadas y ni siquiera les dicen a sus clientes que las cambien. Esta es una de las mayores amenazas de seguridad de IoT, ya que las contraseñas predeterminadas son de conocimiento común y los delincuentes pueden obtener fácilmente las contraseñas para forzarlas.

Las credenciales débiles dejan a casi todos los dispositivos conectados a IoT propensos a la fuerza bruta y al pirateo de contraseñas. Las empresas que utilizan credenciales inseguras en sus dispositivos de IoT están poniendo tanto a sus clientes como a sus empresas en riesgo de ser susceptibles a ataques directos y de infectarse mediante un intento de fuerza bruta.

6. Acceso remoto

Los documentos publicados por WikiLeaks mencionaron que la Agencia Central de Inteligencia de los Estados Unidos (CIA) había estado pirateando dispositivos de IoT y encendiendo la cámara / micrófonos sin el conocimiento de los propietarios. Pues bien, la posibilidad de que los atacantes puedan meterse en tus dispositivos y grabar a los propietarios sin su conocimiento es aterradora, y fue utilizada nada menos que por el propio Gobierno.

Sus documentos apuntaban a vulnerabilidades masivas en el software más reciente, como Android e iOS, lo que significa que los delincuentes también pueden aprovechar estas vulnerabilidades y llevar a cabo delitos atroces.

7. Fugas de información personal

Los ciberdelincuentes experimentados pueden causar daños masivos incluso al descubrir direcciones de protocolo de Internet (IP) a través de dispositivos IoT no seguros. Estas direcciones se pueden utilizar para identificar la ubicación de un usuario y su dirección residencial real.

Es por eso que muchos expertos en seguridad de Internet recomiendan proteger su conexión de IoT a través de una red privada virtual (VPN). La instalación de una VPN en su enrutador cifrará todo el tráfico a través del ISP. VPN puede mantener su dirección de protocolo de Internet privada y proteger toda su red doméstica.

8. Invasiones de viviendas

Esta tiene que ser una de las amenazas de "seguridad de Internet de las cosas" más aterradoras, ya que cierra la brecha entre el mundo digital y el físico. Como ya se mencionó, un dispositivo IoT no seguro puede filtrar su dirección IP, que puede usarse para identificar su dirección residencial.

Los piratas informáticos pueden vender esta información a sitios web clandestinos donde operan grupos criminales. Además, si está utilizando sistemas de seguridad para el hogar inteligentes conectados a IoT, estos también podrían verse comprometidos. Es por eso que necesita proteger sus dispositivos conectados a través de la seguridad de IoT y el uso de VPN.

9. Acceso remoto para vehículos

No es tan aterrador como alguien irrumpiendo en tu casa, pero sigue siendo algo bastante aterrador. Hoy en día, cuando todos anhelamos vehículos de conducción inteligente, también existe un alto nivel de riesgo asociado con estos coches conectados a IoT.

Los piratas informáticos expertos pueden acceder a su automóvil inteligente y secuestrarlo a través del acceso remoto. Este es un pensamiento aterrador porque otra persona que toma el control de su automóvil lo dejaría vulnerable a una gran cantidad de crímenes.

Afortunadamente, los fabricantes de automóviles inteligentes están prestando mucha atención a estas amenazas de "seguridad de Internet de las cosas" y están trabajando arduamente para proteger sus dispositivos de cualquier tipo de violación.

10. Secuestro de datos

El ransomware se ha utilizado en PC y redes corporativas durante mucho tiempo. Los delincuentes cifran todo su sistema y amenazan con eliminar todos sus datos a menos que pague el "rescate", de ahí el nombre.

Es solo cuestión de tiempo antes de que los atacantes comiencen a bloquear diferentes dispositivos inteligentes y a exigir un rescate por su desbloqueo. Los investigadores ya descubrieron una forma de instalar ransomware en termostatos inteligentes, lo cual es bastante alarmante, ya que los delincuentes pueden subir o bajar la temperatura hasta que se haya pagado el rescate. Aún más aterrador es que los atacantes controlen los sistemas de seguridad del hogar o los electrodomésticos inteligentes. ¿Cuánto pagaría para desbloquear la puerta de su garaje conectada a IoT??

Es solo cuestión de tiempo antes de que los atacantes comiencen a bloquear diferentes dispositivos inteligentes y a exigir un rescate por su desbloqueo. Los investigadores ya descubrieron una forma de instalar ransomware en termostatos inteligentes, lo cual es bastante alarmante, ya que los delincuentes pueden subir o bajar la temperatura hasta que se haya pagado el rescate. Aún más aterrador es que los atacantes controlen los sistemas de seguridad del hogar o los electrodomésticos inteligentes. ¿Cuánto pagaría para desbloquear la puerta de su garaje conectada a IoT??

11. Robo de datos

Los piratas informáticos siempre buscan datos que incluyen, entre otros, nombres de clientes, direcciones de clientes, números de tarjetas de crédito, detalles financieros y más. Incluso cuando una empresa tiene una seguridad de IoT estricta, existen diferentes vectores de ataque que los ciberdelincuentes pueden explotar.

Por ejemplo, un dispositivo IoT vulnerable es suficiente para paralizar toda una red y obtener acceso a información confidencial. Si dicho dispositivo está conectado a una red corporativa, los piratas informáticos pueden obtener acceso a la red y extraer todos los datos valiosos. Luego, los piratas informáticos hacen un mal uso de estos datos o los venden a otros delincuentes por una gran suma.

12. Compromiso con los dispositivos médicos

Este es de Hollywood, pero eso no lo hace menos una amenaza para la seguridad de IoT. Un episodio de la serie de televisión Homeland mostró un ataque en el que los delincuentes atacaron un dispositivo médico implantado para asesinar a una persona.

Ahora bien, este tipo de ataque no se ha llevado a cabo en la vida real, pero sigue siendo una amenaza. Una amenaza suficiente para que el ex vicepresidente de Estados Unidos, Dick Cheney, hiciera que se retiraran las funciones inalámbricas de su desfibrilador implantado para evitar tales escenarios. A medida que más y más dispositivos médicos se conectan a IoT, este tipo de ataques sigue siendo una posibilidad.

13. Más dispositivos, más amenazas

Esta es una desventaja de tener un impulso masivo en los dispositivos de IoT. La cantidad de dispositivos detrás de su firewall ha crecido significativamente en la última década. En el pasado, solo teníamos que preocuparnos por proteger nuestras computadoras personales de ataques externos.

Ahora, en esta era, tenemos una gran cantidad de diferentes dispositivos de IoT de los que preocuparnos. Desde nuestros teléfonos inteligentes diarios hasta electrodomésticos inteligentes y mucho más. Dado que hay tantos dispositivos que pueden ser pirateados, los piratas informáticos siempre estarán atentos al eslabón más débil y lo violarán.

14. Pequeños ataques de IoT

Siempre nos enteramos de los ataques de IoT a gran escala. Nos enteramos de la botnet Mirai hace 2 años / Antes de Mirai; Había Reaper, que era mucho más peligroso que Mirai. Aunque los ataques a gran escala causan más daño, también deberíamos temer los ataques a pequeña escala que a menudo pasan desapercibidos.

Los ataques a pequeña escala a menudo eluden la detección y se escabullen a través de las brechas. Los piratas informáticos intentarán utilizar estos microataques para llevar a cabo sus planes en lugar de apostar por los peces gordos.

15. Automatización y A.I

A.I. las herramientas ya se están utilizando en el mundo. Hay un.I. herramientas que ayudan a fabricar automóviles mientras que otros examinan una gran cantidad de datos. Sin embargo, hay una desventaja en el uso de la automatización, ya que solo se necesita un solo error en el código o un algoritmo defectuoso para eliminar toda la A.I. red y junto con ella, toda la infraestructura que estaba controlando.

A.I. y la automatización es solo código; si alguien tiene acceso a este código, puede tomar el control de la automatización y realizar lo que quiera. Por lo tanto, debemos asegurarnos de que nuestras herramientas se mantengan seguras contra tales ataques y amenazas.

dieciséis. Factor humano

Bueno, no es una amenaza absoluta, pero es necesario preocuparse por el creciente número de dispositivos. Dado que con cada dispositivo, la cantidad de humanos que interactúan con IoT también aumenta. No todo el mundo está preocupado por la ciberseguridad; algunos ni siquiera saben nada sobre ataques digitales o lo consideran un mito.

Estas personas suelen tener los estándares de seguridad más bajos cuando se trata de proteger sus dispositivos de IoT. Estas personas y sus dispositivos no seguros pueden significar la ruina para una organización o una red corporativa si se conectan a ella.

17. Falta de conocimiento

Esta es también otra amenaza que puede resolverse fácilmente mediante el intercambio adecuado de conocimientos. La gente no sabe mucho sobre IoT o no le importa. La falta de conocimiento a menudo puede ser la causa de un daño masivo a una red corporativa o personal.

Se debe priorizar proporcionar todo el conocimiento fundamental sobre IoT, dispositivos conectados y las amenazas a cada individuo. Tener conocimientos básicos sobre el impacto de IoT y sus amenazas a la seguridad podría ser la diferencia entre tener una red segura y una violación de datos.

18. Falta de tiempo / dinero

La mayoría de las personas u organizaciones no invertirán en una infraestructura de IoT segura porque les resulta demasiado costosa o les consume mucho tiempo. Esto tiene que cambiar. De lo contrario, las corporaciones enfrentarán pérdidas financieras masivas a través de un ataque.

Los datos son el activo más valioso que puede tener cualquier empresa. Una violación de datos significa una pérdida de millones de dólares. Invertir en una configuración segura de IoT no sería tan costoso como una violación masiva de datos.

19. Phishing automático

El phishing automático se convertirá en una preocupación importante en los próximos años. Los piratas informáticos se infiltrarán en los dispositivos y redes de IoT para enviar señales falsas que harán que los propietarios tomen acciones que podrían dañar la red operativa.

Los atacantes, por ejemplo, podrían hacer que una planta de fabricación informe que está funcionando a la mitad de su capacidad (mientras que está funcionando al 100%) y el operador de la planta intentará aumentar aún más la carga, lo que puede ser devastador para la planta.

Los atacantes, por ejemplo, podrían hacer que una planta de fabricación informe que está funcionando a la mitad de su capacidad (mientras que está funcionando al 100%) y el operador de la planta intentará aumentar aún más la carga, lo que puede ser devastador para la planta.

20. Protocolos de autenticación deficientes

Con tantos dispositivos conectados a IoT inundando el mercado, los fabricantes han pasado por alto el hecho de que cada dispositivo necesita un protocolo de autenticación adecuado y sólido. Estos mecanismos de autorización deficientes a menudo conducen a proporcionar a los usuarios un acceso más alto del que se supone que deben obtener.

La mayoría de los dispositivos carecen de complejidad de contraseña, credenciales predeterminadas deficientes, falta de cifrado, autenticación de dos factores y recuperación de contraseña insegura. Estas vulnerabilidades de seguridad pueden llevar fácilmente a los piratas informáticos a acceder fácilmente a dispositivos y redes.

21. Preocupaciones sobre la privacidad

La mayoría de los dispositivos recopilan datos de todo tipo, que incluyen información confidencial. Las preocupaciones sobre la privacidad surgen cuando los dispositivos comienzan a recopilar información personal sin tener ningún método de protección adecuado para esos datos.

Hoy en día, casi todas las aplicaciones de teléfonos inteligentes requieren algún tipo de permisos y recopilación de datos tanto en iOS como en Android. Debe revisar estos permisos y ver qué tipo de datos recopilan estas aplicaciones. Si los datos recopilados son de naturaleza personal y confidencial, entonces es mejor deshacerse de la aplicación en lugar de arriesgar sus datos personales.

22. Mala seguridad física

Ahora, hemos estado hablando de seguridad digital hasta ahora, pero esa no es la única amenaza para un dispositivo de IoT. Si la seguridad física es deficiente, los piratas informáticos pueden acceder fácilmente a los dispositivos sin tener que hacer mucho trabajo.

Las debilidades físicas se dan cuando un pirata informático puede desmontar fácilmente un dispositivo y acceder a su almacenamiento. Incluso tener puertos USB expuestos u otros tipos de puertos puede hacer que los piratas informáticos obtengan acceso al medio de almacenamiento del dispositivo y comprometan cualquier dato en el dispositivo.

23. Desnatado RFID

Este es el tipo de skimming en el que los piratas informáticos interceptan la información y los datos inalámbricos de los chips RFID utilizados en tarjetas de débito, tarjetas de crédito, tarjetas de identificación / pasaportes y otros documentos.

El propósito de leer estos datos es robar la información personal que se utiliza para el robo de identidad avanzado. Los piratas informáticos utilizan dispositivos compatibles con NFC que registran todos los datos no cifrados de los chips RFID y luego los transmiten a través de señales inalámbricas.

El propósito de leer estos datos es robar la información personal que se utiliza para el robo de identidad avanzado. Los piratas informáticos utilizan dispositivos compatibles con NFC que registran todos los datos no cifrados de los chips RFID y luego los transmiten a través de señales inalámbricas.

24. Ataques de intermediario

Este es un tipo de ataque en el que los piratas informáticos interceptan la comunicación entre dos partes a través de un dispositivo de IoT inseguro o una vulnerabilidad en la red, y luego alteran los mensajes mientras ambas partes piensan que se están comunicando entre sí. Estos ataques pueden ser devastadores para las partes involucradas, ya que toda su información confidencial está en riesgo durante la comunicación.

25. Esquemas de sumidero

Un pirata informático puede atraer fácilmente todo el tráfico de un nodo de red de sensores inalámbricos (WSN) para construir un sumidero. Este tipo de ataque crea un sumidero metafórico que compromete la confidencialidad de los datos y además niega cualquier servicio a la red. Se hace descartando todos los paquetes en lugar de enviarlos a su destino.

Ultimas palabras

El IoT es definitivamente un gran problema, y solo se hará más grande con el paso del tiempo. Lamentablemente, cuanto más grande se vuelve, más objetivos tiene en la espalda. Todas las amenazas que las acompañan y las tendencias de IoT también crecerán. Los fabricantes y otros vinculados con la industria de IoT tendrán que tomarse en serio los problemas y amenazas de seguridad.

El conocimiento es la primera línea de defensa contra tales amenazas. Por lo tanto, debe ponerse al día con las amenazas de seguridad de IoT y sus contramedidas.

Phenquestions

Phenquestions