AppArmor, un módulo de seguridad del kernel de Linux, puede restringir el acceso al sistema mediante el software instalado utilizando perfiles específicos de la aplicación. AppArmor se define como control de acceso obligatorio o sistema MAC. Algunos perfiles se instalan en el momento de la instalación del paquete y AppArmor contiene algunos perfiles adicionales de los paquetes apparmor-profiles. El paquete AppArmor se instala en Ubuntu de forma predeterminada y todos los perfiles predeterminados se cargan en el momento del inicio del sistema. Los perfiles contienen la lista de reglas de control de acceso que se almacenan en etc / apparmor.D/.

También puede proteger cualquier aplicación instalada creando un perfil de AppArmor de esa aplicación. Los perfiles de AppArmor pueden estar en uno de dos modos: modo de 'queja' o modo de 'aplicación'. El sistema no aplica ninguna regla y las violaciones de perfil se aceptan con registros cuando está en modo de queja. Este modo es mejor para probar y desarrollar cualquier perfil nuevo. El sistema hace cumplir las reglas en modo forzado y si se produce alguna infracción para cualquier perfil de aplicación, no se permitirá ninguna operación para esa aplicación y el registro de informes se generará en syslog o auditado. Puede acceder al syslog desde la ubicación, / var / log / syslog. En este artículo se muestra cómo puede verificar los perfiles de AppArmor existentes de su sistema, cambiar el modo de perfil y crear un nuevo perfil.

Compruebe los perfiles de AppArmor existentes

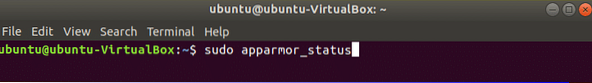

apparmor_status El comando se usa para ver la lista cargada de perfiles de AppArmor con el estado. Ejecute el comando con permiso de root.

$ sudo apparmor_status

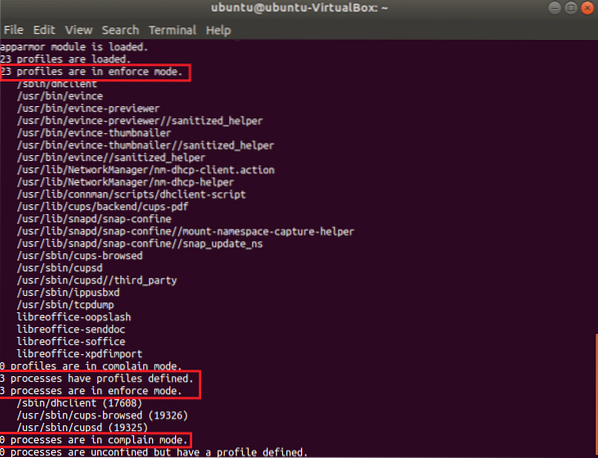

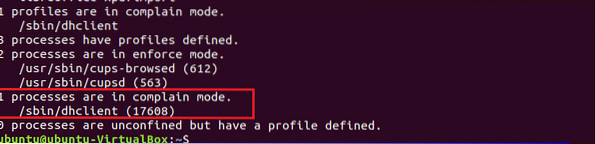

La lista de perfiles se puede variar según el sistema operativo y los paquetes instalados. La siguiente salida aparecerá en Ubuntu 17.10. Se muestra que 23 perfiles se cargan como perfiles de AppArmor y todos están configurados como modo forzado de forma predeterminada. Aquí, los perfiles con modo forzado definen 3 procesos, dhclient, cups-browsed y cupsd y no hay ningún proceso en el modo de queja. Puede cambiar el modo de ejecución para cualquier perfil definido.

Modificar el modo de perfil

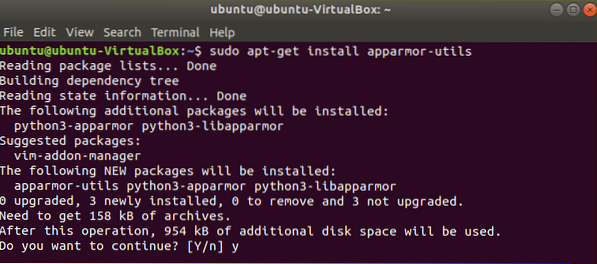

Puede cambiar el modo de perfil de cualquier proceso de queja a forzado o viceversa. Tienes que instalar el apparmor-utils paquete para hacer esta operación. Ejecute el siguiente comando y presione 'Y'cuando pide permiso para instalar.

$ sudo apt-get install apparmor-utils

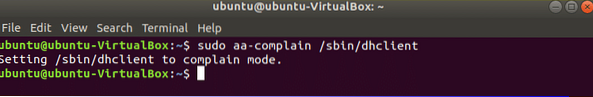

Hay un perfil llamado dhclient que está configurado como modo forzado. Ejecute el siguiente comando para cambiar el modo al modo de queja.

$ sudo aa-quejarse / sbin / dhclient

Ahora, si vuelve a comprobar el estado de los perfiles de AppArmor, verá que el modo de ejecución de dhclient cambia al modo de queja.

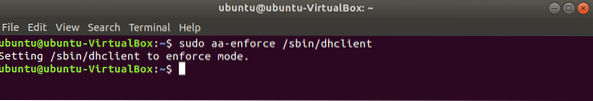

Puede volver a cambiar el modo a modo forzado utilizando el siguiente comando.

$ sudo aa-enforce / sbin / dhclient

La ruta para establecer el modo de ejecución para todos los perfiles de AppArmore es / etc / apparmor.D/*.

Ejecute el siguiente comando para configurar el modo de ejecución de todos los perfiles en modo de queja:

$ sudo aa-quejarse / etc / apparmor.D/*Ejecute el siguiente comando para establecer el modo de ejecución de todos los perfiles en modo forzado:

$ sudo aa-enforce / etc / apparmor.D/*Crea un nuevo perfil

Todos los programas instalados no crean perfiles de AppArmore de forma predeterminada. Para mantener el sistema más seguro, es posible que deba crear un perfil de AppArmore para cualquier aplicación en particular. Para crear un nuevo perfil hay que averiguar aquellos programas que no están asociados a ningún perfil pero necesitan seguridad. aplicación-ilimitada El comando se usa para verificar la lista. Según el resultado, los primeros cuatro procesos no están asociados con ningún perfil y los últimos tres procesos están confinados por tres perfiles con modo forzado de forma predeterminada.

$ sudo aa-inconfined

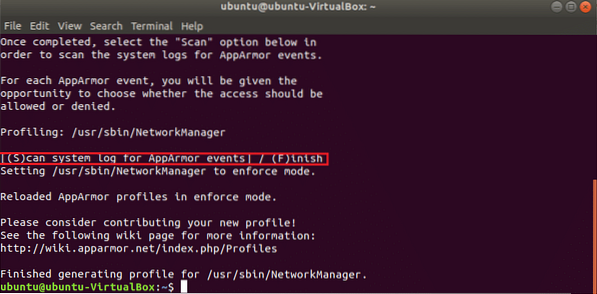

Supongamos que desea crear el perfil para el proceso NetworkManager que no está confinado. Correr aa-genprof comando para crear el perfil. Tipo 'F'para finalizar el proceso de creación del perfil. Cualquier perfil nuevo se crea en modo forzado de forma predeterminada. Este comando creará un perfil vacío.

$ sudo aa-genprof NetworkManager

No se definen reglas para ningún perfil recién creado y puede modificar el contenido del nuevo perfil editando el siguiente archivo para establecer restricciones para el programa.

$ sudo cat / etc / apparmor.d / usr.sbin.Gerente de Redes

Recargar todos los perfiles

Después de configurar o modificar cualquier perfil, debe volver a cargar el perfil. Ejecute el siguiente comando para volver a cargar todos los perfiles de AppArmor existentes.

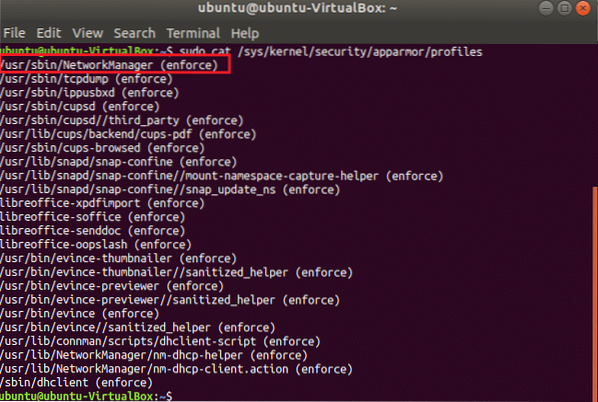

$ sudo systemctl reload apparmor.ServicioPuede verificar los perfiles cargados actualmente usando el siguiente comando. Verá la entrada para el perfil recién creado del programa NetworkManager en la salida.

$ sudo cat / sys / kernel / security / apparmor / profiles

Por lo tanto, AppArmor es un programa útil para mantener su sistema seguro al establecer las restricciones necesarias para aplicaciones importantes.

Phenquestions

Phenquestions