Configuración de SCP y SSH:

Deberá ejecutar los siguientes pasos de configuración para realizar operaciones de SCP y SSH desde el host local al activo en la nube remota:

Instalación del agente de AWS Systems Manager en instancias EC2:

¿Qué es un agente SSM??

El software SSM Agent de Amazon se puede instalar y configurar en una instancia EC2, una máquina virtual o un servidor en el sitio. SSM Agent permite que el administrador del sistema actualice, controle y personalice estas herramientas. El agente maneja las solicitudes del servicio AWS Cloud System Manager, las ejecuta como se define en la solicitud y transfiere el estado y la información de ejecución al servicio Device Manager utilizando Amazon Message Delivery Service. Si realiza un seguimiento del tráfico, puede ver sus instancias Amazon EC2 y cualquier servidor en el sitio o máquina virtual en su sistema híbrido, interactuando con los puntos finales de los mensajes ec2.

Instalación del agente SSM:

SSM Agent se instala en algunas instancias de EC2 y Amazon System Images (AMI) de forma predeterminada, como Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 y 20, y AMI optimizadas de Amazon 2 ECS. Además de esto, puede instalar SSM manualmente desde cualquier región de AWS.

Para instalarlo en Amazon Linux, en primer lugar, descargue el instalador del agente SSM y luego ejecútelo con el siguiente comando:

[correo electrónico protegido]: ~ $ sudo yum install -y https: // s3.región.Amazonas.com / amazon-ssm-region / latest / linux_amd64 / amazon-ssm-agent.rpmEn el comando anterior, "región" refleja el identificador de región de AWS proporcionado por el administrador de sistemas. Si no puede descargarlo de la región que especificó, use la URL global i.mi

[correo electrónico protegido]: ~ $ sudo yum install -y https: // s3.Amazonas.com / ec2-downloads-windows / SSMAgent / latest / linux_amd64 / amazon-ssm-agent.rpmDespués de la instalación, confirme si el agente se está ejecutando o no con el siguiente comando:

[correo electrónico protegido]: ~ $ sudo status amazon-ssm-agentSi el comando anterior muestra que amazon-ssm-agent está detenido, pruebe estos comandos:

[correo electrónico protegido]: ~ $ sudo start amazon-ssm-agent[correo electrónico protegido]: ~ $ sudo status amazon-ssm-agent

Crear perfil de instancia de IAM:

De forma predeterminada, AWS Systems Manager no tiene la autorización para ejecutar acciones en sus instancias. Debe permitir el acceso mediante AWS Identity and Access Management Instant Profile (IAM). En el lanzamiento, un contenedor transfiere datos de posición de IAM a una instancia Amazon EC2 que se denomina perfil de instancia. Esta condición se extiende a las aprobaciones de todas las funciones de AWS Systems Manager. Si está utilizando las capacidades de System Manager, como el comando Ejecutar, ya se puede adjuntar a sus instancias un perfil de instancia con los permisos básicos necesarios para Session Manager. Si sus instancias ya están conectadas a un perfil de instancia que incluye la política administrada de AWS de AmazonSSMManagedInstanceCore, ya se han emitido los permisos de Session Manager adecuados. Sin embargo, en casos específicos, es posible que los permisos deban cambiarse para agregar permisos de administrador de sesiones a un perfil de instancia. En primer lugar, abra la consola de IAM iniciando sesión en la consola de administración de AWS. Ahora haga clic en "Roles"Opción en la barra de navegación. Aquí elija el nombre del puesto que se incluirá en la póliza. En la pestaña Permisos, elija Agregar política en línea ubicada en la parte inferior de la página. Haga clic en la pestaña JSON y reemplace el contenido ya acelerado por el siguiente:

"Versión": "2012-10-17",

"Declaración": [

"Efecto": "Permitir",

"Acción": [

"ssmmessages: CreateControlChannel",

"ssmmessages: CreateDataChannel",

"ssmmessages: OpenControlChannel",

"ssmmessages: OpenDataChannel"

],

"Recurso": "*"

,

"Efecto": "Permitir",

"Acción": [

"s3: GetEncryptionConfiguration"

],

"Recurso": "*"

,

"Efecto": "Permitir",

"Acción": [

"kms: Descifrar"

],

"Recurso": "nombre-clave"

]

Después de reemplazar el contenido, haga clic en la Política de revisión. En esta página, ingrese el nombre de la política en línea como SessionManagerPermissions en la opción Nombre. Después de hacer esto, elija la opción Crear política.

Actualización de la interfaz de línea de comandos:

Para descargar la versión 2 de AWS CLI desde la línea de comandos de Linux, primero descargue el archivo de instalación con el comando curl:

[correo electrónico protegido]: ~ $ curl "https: // awscli.Amazonas.com / awscli-exe-linux-x86_64.zip "-o" awscliv2.Código Postal"Descomprima el instalador usando este comando:

[correo electrónico protegido]: ~ $ unzip awscliv2.Código PostalPara asegurarse de que la actualización esté habilitada en el mismo lugar que la versión 2 de la AWS CLI ya instalada, busque el enlace simbólico existente, usando el comando which, y el directorio de instalación usando el comando ls como este:

[correo electrónico protegido]: ~ $ which aws[correo electrónico protegido]: ~ $ ls -l / usr / local / bin / aws

Construya el comando de instalación usando este enlace simbólico y la información del directorio y luego confirme la instalación usando los siguientes comandos:

[correo electrónico protegido]: ~ $ sudo ./ aws / install --bin-dir / usr / local / bin --install-dir / usr / local / aws-cli --update[correo electrónico protegido]: ~ $ aws --version

Instalación del complemento Session Manager:

Instale el complemento Session Manager en su computadora local si desea utilizar la AWS CLI para iniciar y finalizar sesiones. Para instalar este complemento en Linux, primero descargue el paquete RPM y luego instálelo usando la siguiente secuencia de comandos:

[correo electrónico protegido]: ~ $ curl "https: // s3.Amazonas.com / session-manager-downloads / plugin / latest / linux_64bit / session-manager-plugin.plugin de administrador de sesión de rpm "-o".rpm "[correo electrónico protegido]: ~ $ sudo yum install -y session-manager-plugin. rpm

Después de instalar el paquete, puede confirmar si el complemento se instaló correctamente o no mediante el siguiente comando:

[correo electrónico protegido]: ~ $ session-manager-pluginO

[correo electrónico protegido]: ~ $ aws ssm start-session - id-objetivo-de-una-instancia-que-tiene-permisos-para-accederActualización del archivo de configuración SSH del host local:

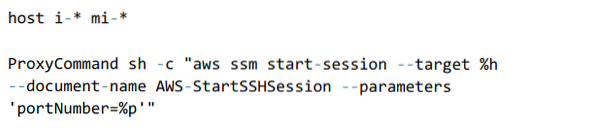

Cambie el archivo de configuración SSH para permitir que un comando proxy inicie una sesión del Administrador de sesiones y pase todos los datos a través de la conexión. Agregue este código al archivo de configuración SSH con el ritmo "~ /.ssh / config ”:

Usando SCP y SSH:

Ahora estará preparado para enviar conexiones SSH y SCP con sus propiedades en la nube directamente desde su PC cercana una vez finalizados los pasos mencionados anteriormente.

Obtenga el ID de instancia del activo en la nube. Esto se puede lograr a través de la consola de administración de AWS o el siguiente comando:

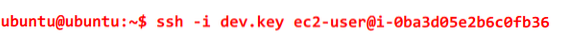

[correo electrónico protegido]: ~ $ aws ec2 describe-instancesSSH se puede ejecutar como de costumbre usando el ID de instancia como el nombre de host, y la línea de comando SSH cambia como este:

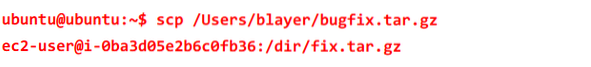

Ahora los archivos se pueden transferir fácilmente a la máquina remota sin necesidad de una etapa intermedia, utilizando SCP.

Conclusión:

Los usuarios han confiado en los firewalls durante años para acceder al contenido de la nube de forma segura, pero estas opciones tienen problemas de cifrado y administración. Si bien la infraestructura inmutable es un objetivo ideal por varias razones, en ciertos casos, crear o mantener un sistema en vivo necesita copiar parches u otros datos en las instancias en vivo, y muchos terminarán con la necesidad de acceder o ajustar los sistemas que se ejecutan en vivo. El administrador de sesión de AWS Systems Manager permite esta capacidad sin una entrada de firewall adicional y la necesidad de soluciones externas como el uso intermedio de S3.

Phenquestions

Phenquestions