Nmap

Network Mapper, comúnmente utilizado como Nmap, es una herramienta gratuita y de código abierto para el escaneo de redes y puertos. También es competente en muchas otras técnicas activas de recopilación de información. Nmap es, con mucho, la herramienta de recopilación de información más utilizada por los probadores de penetración. Es una herramienta basada en CLI, pero también tiene una versión basada en GUI en el mercado llamada Zenmap. Alguna vez fue una herramienta "Solo para Unix", pero ahora es compatible con muchos otros sistemas operativos como Windows, FreeBSD, OpenBSD, Sun Solaris y muchos otros. Nmap viene preinstalado en distribuciones de pruebas de penetración como Kali Linux y Parrot OS. También se puede instalar en otros sistemas operativos. Para hacerlo, busque Nmap aquí.

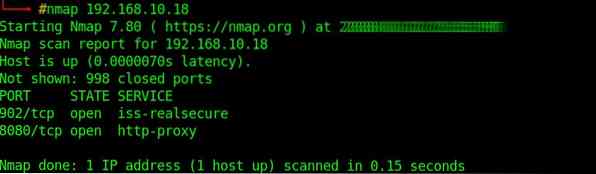

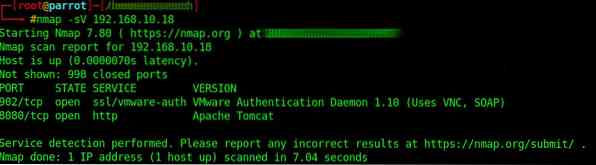

Figura 1.1 le muestra un escaneo normal y resultados. El escaneo reveló los puertos abiertos 902 y 8080. Figura 1.2 le muestra un escaneo de servicio simple, que le dice qué servicio se está ejecutando en el puerto. Figura 1.3 muestra un escaneo de secuencia de comandos predeterminado. Estos scripts a veces revelan información interesante que se puede usar más en las partes laterales de una prueba de penetración. Para obtener más opciones, escriba nmap en la terminal y le mostrará la versión, el uso y todas las demás opciones disponibles.

Figura 1.1: escaneo Nmap simple

Figura 1.2: servicio Nmap / escaneo de versiones

Figura 1.3: escaneo de script predeterminado

Tcpdump

Tcpdump es un analizador de paquetes de red de datos gratuito que funciona en la interfaz CLI. Permite a los usuarios ver, leer o capturar el tráfico de red que se transmite a través de una red conectada a la computadora. Escrito originalmente en 1988 por cuatro trabajadores del Lawrence Berkely Laboratory Network Research Group, fue organizado en 1999 por Michael Richardson y Bill Fenner, quienes crearon www.tcpdump.org. Funciona en todos los sistemas operativos similares a Unix (Linux, Solaris, Todos los BSD, macOS, SunSolaris, etc.). La versión de Windows de Tcpdump se llama WinDump y usa WinPcap, la alternativa de Windows para libpcap.

Para instalar tcpdump:

$ sudo apt-get install tcpdumpUso:

# tcpdump [Opciones] [expresión]Para detalles de opciones:

$ tcpdump -hWireshark

Wireshark es un analizador de tráfico de red inmensamente interactivo. Se pueden volcar y analizar los paquetes a medida que se reciben. Desarrollado originalmente por Gerald Combs en 1998 como Ethereal, pasó a llamarse Wireshark en 2006 debido a problemas de marcas registradas. Wireshark también ofrece diferentes filtros para que el usuario pueda especificar qué tipo de tráfico se mostrará o se descargará para un análisis posterior. Wireshark se puede descargar de www.Wirehark.org / # descargar. Está disponible en la mayoría de los sistemas operativos comunes (Windows, Linux, macOS) y viene preinstalado en la mayoría de las distribuciones de penetración como Kali Linux y Parrot OS.

Wireshark es una herramienta poderosa y necesita un buen conocimiento de las redes básicas. Convierte el tráfico en un formato que los humanos pueden leer fácilmente. Puede ayudar a los usuarios a solucionar problemas de latencia, paquetes perdidos o incluso intentos de piratería contra su organización. Además, admite hasta dos mil protocolos de red. Es posible que no se puedan utilizar todos, ya que el tráfico común consta de paquetes UDP, TCP, DNS e ICMP.

Un mapa

Asignador de aplicaciones (también un mapa), como su nombre sugiere, es una herramienta para mapear aplicaciones en puertos abiertos en un dispositivo. Es una herramienta de próxima generación que puede descubrir aplicaciones y procesos incluso cuando no se están ejecutando en sus puertos convencionales. Por ejemplo, si un servidor web se ejecuta en el puerto 1337 en lugar del puerto estándar 80, amap puede descubrir esto. Amap viene con dos módulos destacados. Primero, amapcrap puede enviar datos simulados a los puertos para generar algún tipo de respuesta desde el puerto de destino, que luego se puede utilizar para un análisis más detallado. En segundo lugar, amap tiene el módulo principal, que es el Asignador de aplicaciones (un mapa).

Uso de Amap:

$ amap -hamap v5.4 (c) 2011 por van Hauser

Sintaxis: amap [Modos [-A | -B | -P]] [Opciones] [TARGET PORT [puerto]…]

Modos:

-A (predeterminado) Enviar disparadores y analizar respuestas (Aplicaciones de mapas)

-B Agarre pancartas ÚNICAMENTE; no envíes disparadores

-P Un escáner de puerto de conexión completo

Opciones:

-1 veloz! Enviar disparadores a un puerto hasta la primera identificación

-6 Utilice IPv6 en lugar de IPv4

-b Imprimir banner ASCII de respuestas

-i FILE Archivo de salida legible por máquina para leer puertos desde

-u Especifique los puertos UDP en la línea de comando (predeterminado: TCP)

-R NO identifique el servicio RPC

-H NO envíe activadores de aplicaciones potencialmente dañinos

-U NO arroje respuestas no reconocidas

-d Volcar todas las respuestas

-v Modo detallado; usar dos veces o más para obtener más verbosidad

-q No informe los puertos cerrados y no los imprima como no identificados

-o ARCHIVO [-m] Escribe la salida en el archivo ARCHIVO; -m crea una salida legible por máquina

-c CONTRAS Hacer conexiones en paralelo (por defecto 32, máximo 256)

-C RETRIES Número de reconexiones en tiempos de espera de conexión (predeterminado 3)

-T SEC Connect Timeout en intentos de conexión en segundos (predeterminado 5)

-t Respuesta SEC esperar un tiempo de espera en segundos (predeterminado 5)

-p PROTO Envía disparadores a este protocolo ÚNICAMENTE (e.gramo. FTP)

PUERTO DE OBJETIVO La dirección de destino y los puertos para escanear (adicional a -i)

Figura 4.1 muestra de escaneo amap

p0f

p0f es la forma abreviada de "pagAssive OS Fhuellas dactilares ”(se utiliza un cero en lugar de una O). Es un escáner pasivo que puede identificar sistemas de forma remota. p0f utiliza técnicas de huellas dactilares para analizar paquetes TCP / IP y para determinar diferentes configuraciones, incluido el sistema operativo del host. Tiene la capacidad de realizar este proceso de forma pasiva sin generar tráfico sospechoso. p0f también puede leer archivos pcap.

Uso:

# p0f [Opciones] [regla de filtro]

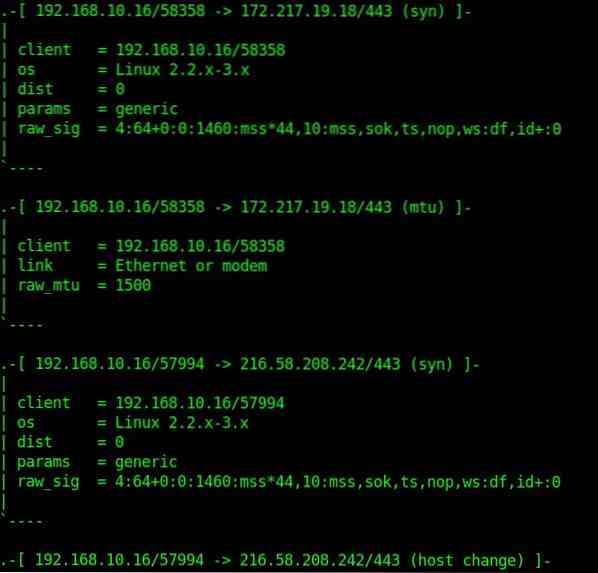

Figura 5.1 muestra de salida p0f

El host tiene que conectarse a su red (de forma espontánea o inducida) o estar conectado a alguna entidad en su red por algún medio estándar (navegación web, etc.) El anfitrión puede aceptar o rechazar la conexión. Este método puede ver a través de firewalls de paquetes y no está sujeto a las restricciones de una toma de huellas digitales activa. La huella digital pasiva del sistema operativo se utiliza principalmente para la creación de perfiles de atacantes, perfiles de visitantes, perfiles de clientes / usuarios, pruebas de penetración, etc.

Cesación

El reconocimiento o la recopilación de información es el primer paso en cualquier prueba de penetración. Es una parte fundamental del proceso. Comenzar una prueba de penetración sin un reconocimiento decente es como ir a una guerra sin saber dónde y contra quién estás luchando. Como siempre, hay un mundo de increíbles herramientas de reconocimiento además de las anteriores. Todo gracias a una increíble comunidad de código abierto y ciberseguridad!

Reconocimiento feliz! 🙂

Phenquestions

Phenquestions