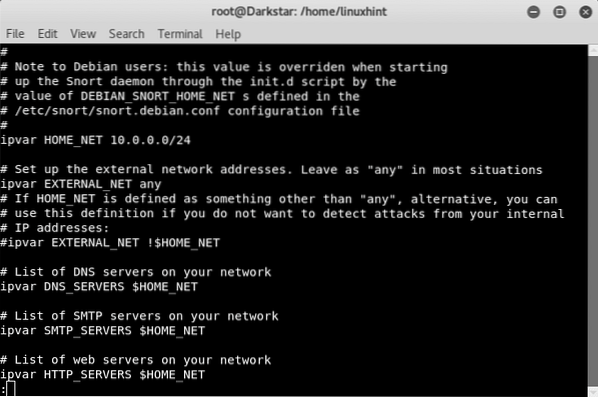

Para este tutorial, la red que usaremos es: 10.0.0.0/24. Edite su / etc / snort / snort.conf y reemplace "any" junto a $ HOME_NET con la información de su red como se muestra en la captura de pantalla de ejemplo a continuación:

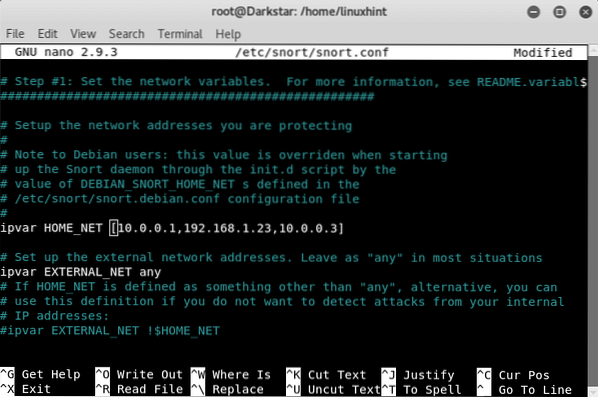

Alternativamente, también puede definir direcciones IP específicas para monitorear separadas por comas entre [] como se muestra en esta captura de pantalla:

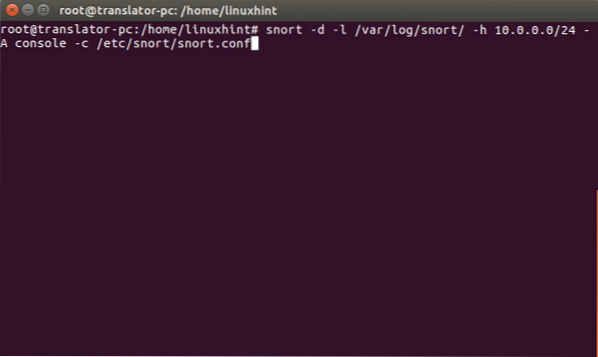

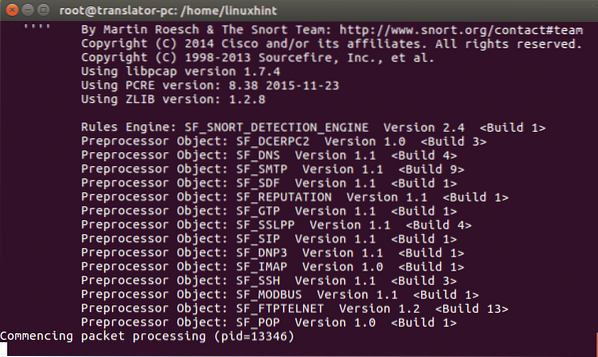

Ahora comencemos y ejecutemos este comando en la línea de comando:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -Una consola -c / etc / snort / snort.confDónde:

d = le dice a Snort que muestre datos

l = determina el directorio de registros

h = especifica la red a monitorear

A = indica a snort que imprima alertas en la consola

c = especifica Snort el archivo de configuración

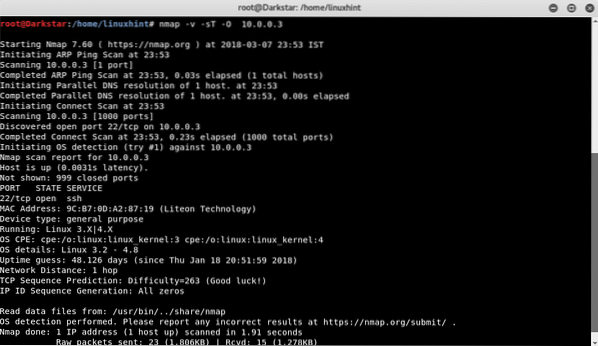

Iniciemos un escaneo rápido desde un dispositivo diferente usando nmap:

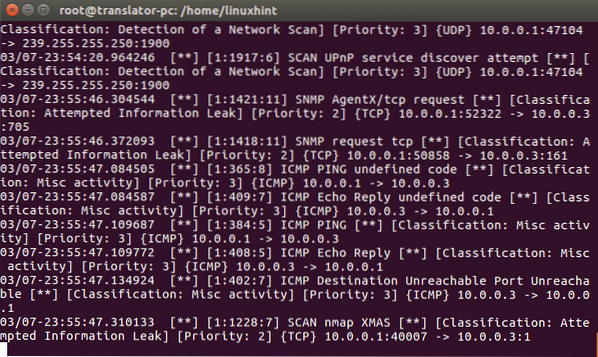

Y veamos qué sucede en la consola de snort:

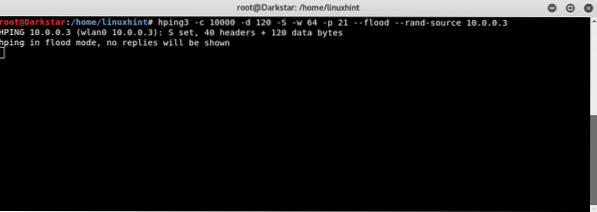

Snort detectó el escaneo, ahora, también desde un dispositivo diferente, permite atacar con DoS usando hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --inundación --y-fuente 10.0.0.3

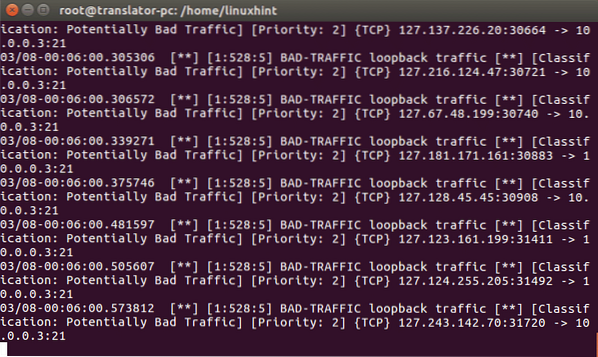

El dispositivo que muestra Snort está detectando tráfico incorrecto, como se muestra aquí:

Como le indicamos a Snort que guarde los registros, podemos leerlos ejecutando:

# snort -rIntroducción a las reglas de Snort

El modo NIDS de Snort funciona según las reglas especificadas en / etc / snort / snort.conf archivo.

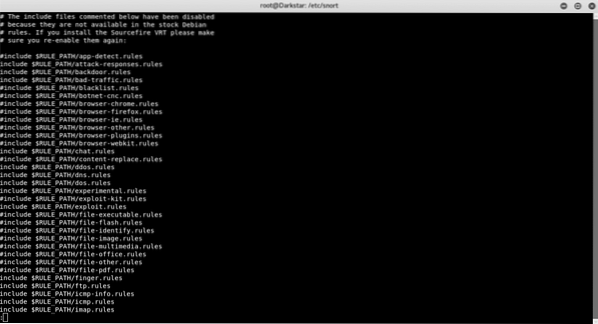

Dentro del resoplido.conf, podemos encontrar reglas comentadas y no comentadas como puede ver a continuación:

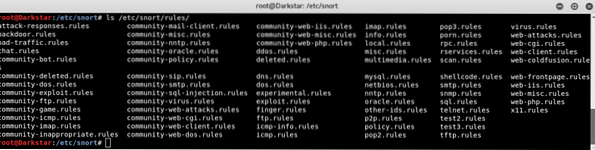

La ruta de las reglas normalmente es / etc / snort / rules, allí podemos encontrar los archivos de reglas:

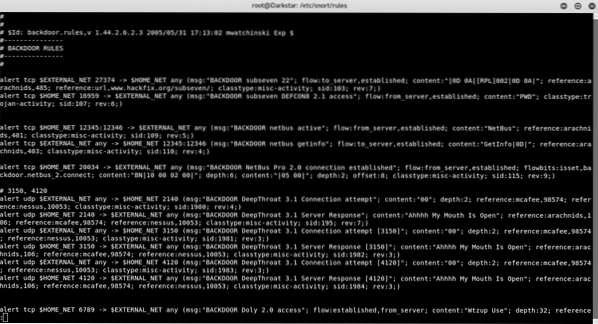

Veamos las reglas contra las puertas traseras:

Hay varias reglas para prevenir ataques de puerta trasera, sorprendentemente hay una regla contra NetBus, un troyano que se hizo popular hace un par de décadas, veámoslo y explicaré sus partes y cómo funciona:

alerta tcp $ HOME_NET 20034 -> $ EXTERNAL_NET cualquiera (mensaje: "BACKDOOR NetBus Pro 2.0 conexiónestablecido "; flujo: from_server, establecido;

flowbits: isset, puerta trasera.netbus_2.conectar; contenido: "BN | 10 00 02 00 |"; profundidad: 6; contenido: "|

05 00 | "; profundidad: 2; desplazamiento: 8; classtype: misc-activity; sid: 115; rev: 9;)

Esta regla instruye a snort para alertar sobre las conexiones TCP en el puerto 20034 transmitiendo a cualquier fuente en una red externa.

-> = especifica la dirección del tráfico, en este caso de nuestra red protegida a una externa

msg = Indica a la alerta que incluya un mensaje específico cuando se muestre

contenido = buscar contenido específico dentro del paquete. Puede incluir texto si está entre "" o datos binarios si está entre | |

profundidad = Intensidad del análisis, en la regla anterior vemos dos parámetros diferentes para dos contenidos diferentes

compensar = le dice a Snort el byte inicial de cada paquete para comenzar a buscar el contenido

classtype = dice qué tipo de ataque está alertando Snort

sid: 115 = identificador de regla

Creando nuestra propia regla

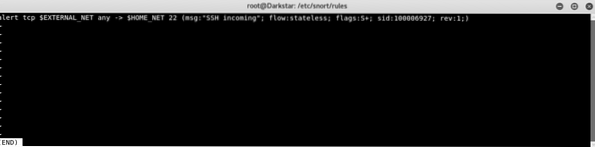

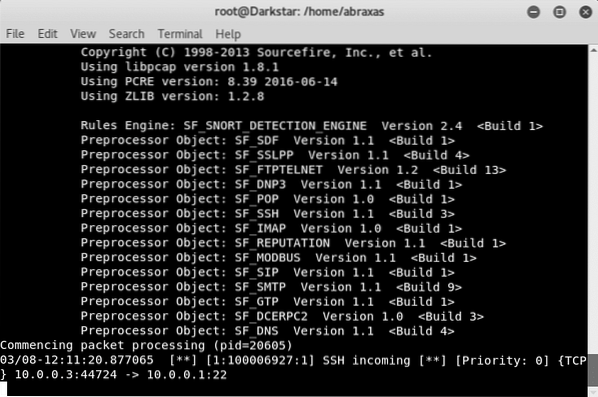

Ahora crearemos una nueva regla para notificar acerca de las conexiones SSH entrantes. Abierto / etc / snort / rules / yourrule.reglas, y dentro pega el siguiente texto:

alerta tcp $ EXTERNAL_NET cualquiera -> $ HOME_NET 22 (msg: "SSH entrante";flujo: apátrida; banderas: S +; sid: 100006927; rev: 1;)

Le estamos diciendo a Snort que avise sobre cualquier conexión tcp desde cualquier fuente externa a nuestro puerto ssh (en este caso, el puerto predeterminado), incluido el mensaje de texto "SSH ENTRANTE", donde sin estado le indica a Snort que ignore el estado de la conexión.

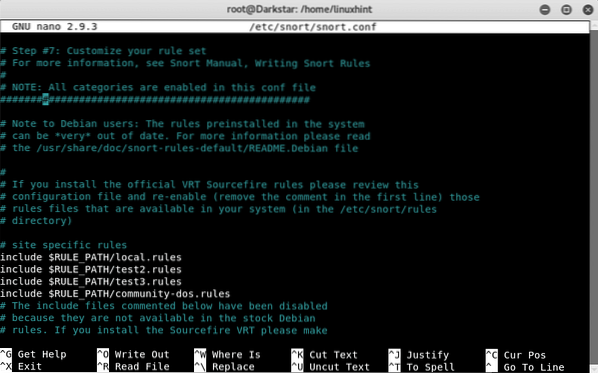

Ahora, debemos agregar la regla que creamos a nuestro / etc / snort / snort.conf expediente. Abra el archivo de configuración en un editor y busque # 7, cual es la seccion con reglas. Agregue una regla sin comentarios como en la imagen de arriba agregando:

incluir $ RULE_PATH / yourrule.reglasEn lugar de "yourrule.reglas ", establezca su nombre de archivo, en mi caso fue test3.reglas.

Una vez que haya terminado, ejecute Snort nuevamente y vea qué sucede.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -Una consola -c / etc / snort / snort.confssh a su dispositivo desde otro dispositivo y vea qué sucede:

Puede ver que se detectó SSH entrante.

Con esta lección, espero que sepas cómo crear reglas básicas y usarlas para detectar actividad en un sistema. Vea también un tutorial sobre cómo configurar Snort y empezar a usarlo y el mismo tutorial disponible en español en Linux.lat.

Phenquestions

Phenquestions