REMnux

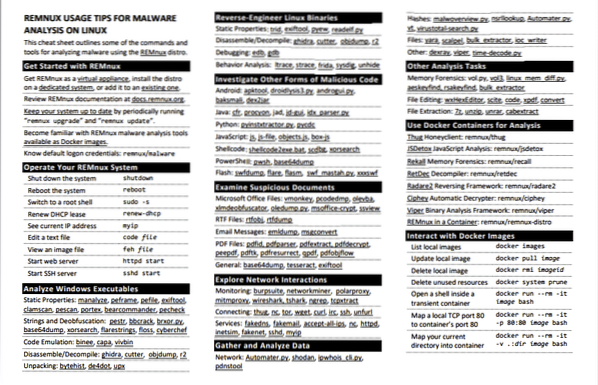

El desmontaje de un malware informático para estudiar su comportamiento y comprender lo que realmente hace se llama Ingeniería inversa de malware. Para determinar si un archivo ejecutable contiene malware o si es solo un ejecutable ordinario, o para saber qué hace realmente un archivo ejecutable y el impacto que tiene en el sistema, existe una distribución especial de Linux llamada REMnux. REMnux es una distribución ligera basada en Ubuntu equipada con todas las herramientas y scripts necesarios para realizar un análisis detallado de malware en un archivo o software ejecutable determinado. REMnux está equipado con herramientas gratuitas y de código abierto que se pueden utilizar para examinar todo tipo de archivos, incluidos los ejecutables. Algunas herramientas en REMnux incluso se puede utilizar para examinar códigos JavaScript y programas Flash poco claros u ofuscados.

Instalación

REMnux se puede ejecutar en cualquier distribución basada en Linux o en una caja virtual con Linux como sistema operativo host. El primer paso es descargar el REMnux distribución desde su sitio web oficial, que se puede hacer ingresando el siguiente comando:

[correo electrónico protegido]: ~ $ wget https: // REMnux.org / remnux-cliAsegúrese de verificar que sea el mismo archivo que deseaba comparando la firma SHA1. La firma SHA1 se puede producir usando el siguiente comando:

[correo electrónico protegido]: ~ $ sha256sum remnux-cliLuego, muévalo a otro directorio llamado "Remnux" y darle permisos ejecutables usando "Chmod + x." Ahora, ejecute el siguiente comando para iniciar el proceso de instalación:

[correo electrónico protegido]: ~ $ mkdir remnux[correo electrónico protegido]: ~ $ cd remnux

[correo electrónico protegido]: ~ $ mv… / remux-cli ./

[correo electrónico protegido]: ~ $ chmod + x remnux-cli

// Instalar Remnux

[correo electrónico protegido]: ~ $ sudo install remnux

Reinicie su sistema y podrá utilizar la nueva instalación REMnux distribución que contiene todas las herramientas disponibles para el procedimiento de ingeniería inversa.

Otra cosa útil sobre REMnux es que puedes usar imágenes de Docker de populares REMnux herramientas para realizar una tarea específica en lugar de instalar toda la distribución. Por ejemplo, el RetDec La herramienta se utiliza para desmontar el código de la máquina y toma la entrada en varios formatos de archivo, como archivos exe de 32 bits / 62 bits, archivos elf, etc. Rekall es otra gran herramienta que contiene una imagen de la ventana acoplable que se puede usar para realizar algunas tareas útiles, como extraer datos de la memoria y recuperar datos importantes. Para examinar un JavaScript poco claro, una herramienta llamada JSdetox también puede ser usado. Las imágenes de Docker de estas herramientas están presentes en el REMnux repositorio en el Docker Hub.

Análisis de malware

-

Entropía

La comprobación de la imprevisibilidad de un flujo de datos se denomina Entropía. Un flujo consistente de bytes de datos, por ejemplo, todos ceros o todos, tienen 0 entropía. Por otro lado, si los datos están encriptados o constan de bits alternativos, tendrán un valor de entropía mayor. Un paquete de datos bien cifrado tiene un valor de entropía más alto que un paquete de datos normal porque los valores de bits en los paquetes cifrados son impredecibles y cambian más rápidamente. La entropía tiene un valor mínimo de 0 y un valor máximo de 8. El uso principal de Entropy en el análisis de malware es encontrar malware en archivos ejecutables. Si un ejecutable contiene un malware malicioso, la mayoría de las veces, está completamente encriptado para que AntiVirus no pueda investigar su contenido. El nivel de entropía de ese tipo de archivo es muy alto, en comparación con un archivo normal, lo que enviará una señal al investigador sobre algo sospechoso en el contenido de un archivo. Un valor de entropía alto significa una alta codificación del flujo de datos, lo cual es una clara indicación de algo sospechoso.

-

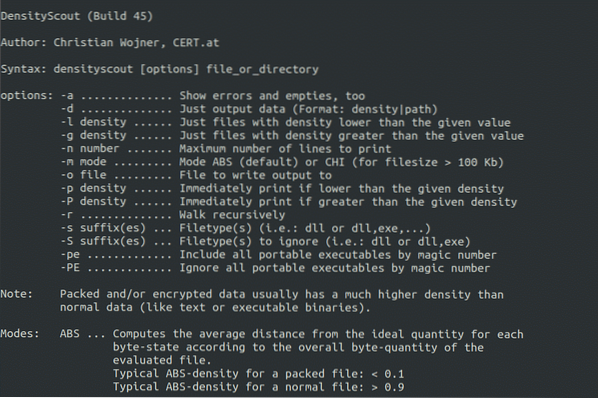

Explorador de densidad

Esta útil herramienta se crea con un solo propósito: encontrar malware en un sistema. Por lo general, lo que hacen los atacantes es envolver el malware en datos codificados (o codificarlo / cifrarlo) para que el software antivirus no pueda detectarlo. Density Scout escanea la ruta del sistema de archivos especificada e imprime los valores de entropía de cada archivo en cada ruta (comenzando de mayor a menor). Un valor alto hará que el investigador sospeche y él o ella investigará más el archivo. Esta herramienta está disponible para los sistemas operativos Linux, Windows y Mac. Density Scout también tiene un menú de ayuda que muestra una variedad de opciones que ofrece, con la siguiente sintaxis:

ubuntu @ ubuntu: ~ densidad de exploración --h

-

ByteHist

ByteHist es una herramienta muy útil para generar un gráfico o histograma de acuerdo con el nivel de codificación de datos (entropía) de diferentes archivos. Facilita aún más el trabajo de un investigador, ya que esta herramienta incluso hace histogramas de las subsecciones de un archivo ejecutable. Esto significa que ahora, el investigador puede concentrarse fácilmente en la parte donde se produce la sospecha con solo mirar el histograma. El histograma de un archivo de aspecto normal sería completamente diferente de uno malicioso.

Detección de anomalías

Los malware se pueden empaquetar normalmente usando diferentes utilidades, como UPX. Estas utilidades modifican los encabezados de los archivos ejecutables. Cuando alguien intenta abrir estos archivos con un depurador, los encabezados modificados bloquean el depurador para que los investigadores no puedan examinarlo. Para estos casos, Detección de anomalías se utilizan herramientas.

-

Escáner PE (ejecutables portátiles)

PE Scanner es un script útil escrito en Python que se utiliza para detectar entradas TLS sospechosas, marcas de tiempo no válidas, secciones con niveles de entropía sospechosos, secciones con tamaños sin formato de longitud cero y malwares empaquetados en archivos exe, entre otras funciones.

-

Exe Scan

Otra gran herramienta para escanear archivos exe o dll en busca de un comportamiento extraño es el escaneo EXE. Esta utilidad verifica el campo de encabezado de los ejecutables en busca de niveles de entropía sospechosos, secciones con tamaños sin procesar de longitud cero, diferencias de suma de verificación y todos los demás tipos de comportamiento no regular de archivos. EXE Scan tiene excelentes funciones, genera un informe detallado y automatiza las tareas, lo que ahorra mucho tiempo.

Cadenas ofuscadas

Los atacantes pueden usar un cambiando método para ofuscar las cadenas en archivos ejecutables maliciosos. Hay ciertos tipos de codificación que se pueden usar para ofuscar. Por ejemplo, PUTREFACCIÓN La codificación se usa para rotar todos los caracteres (alfabetos más pequeños y mayúsculas) en un cierto número de posiciones. XOR la codificación utiliza una clave secreta o frase de contraseña (constante) para codificar o XOR un archivo. ROL codifica los bytes de un archivo rotándolos después de un cierto número de bits. Hay varias herramientas para extraer estas cadenas desconcertadas de un archivo determinado.

-

XORsearch

XORsearch se usa para buscar contenidos en un archivo que están codificados usando Algoritmos ROT, XOR y ROL. Hará fuerza bruta todos los valores clave de un byte. Para valores más largos, esta utilidad llevará mucho tiempo, por lo que debe especificar la cadena que está buscando. Algunas cadenas útiles que normalmente se encuentran en el malware son "http"(La mayoría de las veces, las URL están ocultas en código de malware), "Este programa" (el encabezado del archivo se modifica escribiendo "Este programa no se puede ejecutar en DOS" en muchos casos). Después de encontrar una clave, todos los bytes se pueden decodificar usándola. La sintaxis de XORsearch es la siguiente:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Después de encontrar claves usando programas como xor search, xor strings, etc., uno puede usar una gran herramienta llamada brutexor para forzar cualquier archivo para cadenas sin especificar una cadena determinada. Al usar el -F opción, se puede seleccionar todo el archivo. Un archivo puede ser forzado brutalmente primero y las cadenas extraídas se copian en otro archivo. Luego, después de mirar las cadenas extraídas, se puede encontrar la clave, y ahora, usando esta clave, se pueden extraer todas las cadenas codificadas con esa clave en particular.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Extracción de artefactos y datos valiosos (eliminados)

Para analizar imágenes de disco y discos duros y extraer artefactos y datos valiosos de ellos utilizando varias herramientas como Bisturí, Principal, etc., primero hay que crear una imagen bit a bit de ellos para que no se pierdan datos. Para crear estas copias de imágenes, hay varias herramientas disponibles.

-

dd

dd se utiliza para hacer una imagen forense sólida de un disco. Esta herramienta también proporciona una verificación de integridad al permitir la comparación de los valores hash de una imagen con la unidad de disco original. La herramienta dd se puede utilizar de la siguiente manera:

ubuntu @ ubuntu: ~ dd if =if = Unidad de origen (por ejemplo, / dev / sda)

of = Ubicación de destino

bs = Tamaño del bloque (la cantidad de bytes que se copiarán a la vez)

-

dcfldd

dcfldd es otra herramienta utilizada para la creación de imágenes de disco. Esta herramienta es como una versión mejorada de la utilidad dd. Proporciona más opciones que dd, como hash en el momento de la creación de imágenes. Puede explorar las opciones de dcfldd usando el siguiente comando:

ubuntu @ ubuntu: ~ dcfldd -hUso: dcfldd [OPCIÓN]…

bs = BYTES fuerza ibs = BYTES y obs = BYTES

conv = KEYWORDS convierte el archivo según la lista de palabras clave separadas por comas

count = BLOCKS copiar solo BLOCKS bloques de entrada

ibs = BYTES lee BYTES bytes a la vez

if = ARCHIVO leído desde ARCHIVO en lugar de stdin

obs = BYTES escribe BYTES bytes a la vez

of = FILE escribe en FILE en lugar de stdout

NOTA: of = FILE puede usarse varias veces para escribir

salida a varios archivos simultáneamente

of: = COMMAND exec y escribe la salida para procesar COMMAND

skip = BLOCKS omitir BLOCKS Bloques de tamaño ibs al inicio de la entrada

patrón = HEX usa el patrón binario especificado como entrada

textpattern = TEXT usa TEXTO repetido como entrada

errlog = FILE envía mensajes de error a FILE así como a stderr

hash = NAME ya sea md5, sha1, sha256, sha384 o sha512

el algoritmo predeterminado es md5. Para seleccionar varios

algoritmos para ejecutar simultáneamente ingrese los nombres

en una lista separada por comas

hashlog = ARCHIVO envía salida de hash MD5 a ARCHIVO en lugar de stderr

si está utilizando varios algoritmos hash,

puede enviar cada uno a un archivo separado utilizando el

convención ALGORITHMlog = FILE, por ejemplo

md5log = ARCHIVO1, sha1log = ARCHIVO2, etc.

hashlog: = COMMAND exec y escribe hashlog para procesar COMMAND

ALGORITHMlog: = COMMAND también funciona de la misma manera

hashconv = [before | after] realiza el hash antes o después de las conversiones

formato hash = FORMAT muestra cada ventana hash de acuerdo con FORMAT

el mini-lenguaje del formato hash se describe a continuación

formato totalhash = FORMAT muestra el valor hash total de acuerdo con FORMAT

status = [on | off] muestra un mensaje de estado continuo en stderr

el estado predeterminado es "activado"

statusinterval = N actualiza el mensaje de estado cada N bloques

el valor predeterminado es 256

vf = FILE verifica que FILE coincide con la entrada especificada

verifylog = ARCHIVO envía los resultados de verificación a ARCHIVO en lugar de stderr

verifylog: = COMMAND exec y escribe los resultados de verificación para procesar COMMAND

--ayudar a mostrar esta ayuda y salir

--versión salida información de versión y salida

-

Principal

Foremost se utiliza para extraer datos de un archivo de imagen mediante una técnica conocida como tallado de archivos. El enfoque principal de la talla de archivos es la talla de datos utilizando encabezados y pies de página. Su archivo de configuración contiene varios encabezados, que pueden ser editados por el usuario. Foremost extrae los encabezados y los compara con los del archivo de configuración. Si coincide, se mostrará.

-

Bisturí

Bisturí es otra herramienta utilizada para la recuperación y extracción de datos y es comparativamente más rápido que Foremost. Scalpel mira el área de almacenamiento de datos bloqueada y comienza a recuperar los archivos eliminados. Antes de utilizar esta herramienta, la línea de tipos de archivos debe descomentar eliminando # de la línea deseada. Scalpel está disponible para los sistemas operativos Windows y Linux y se considera muy útil en investigaciones forenses.

-

Extractor a granel

Bulk Extractor se utiliza para extraer funciones, como direcciones de correo electrónico, números de tarjetas de crédito, URL, etc. Esta herramienta contiene muchas funciones que dan una enorme rapidez a las tareas. Para descomprimir archivos parcialmente dañados, se utiliza Bulk Extractor. Puede recuperar archivos como jpgs, pdf, documentos de Word, etc. Otra característica de esta herramienta es que crea histogramas y gráficos de tipos de archivos recuperados, lo que facilita mucho a los investigadores la búsqueda de lugares o documentos deseados.

Analizar archivos PDF

Tener un sistema informático completamente parcheado y el último antivirus no significa necesariamente que el sistema sea seguro. El código malicioso puede ingresar al sistema desde cualquier lugar, incluidos archivos PDF, documentos maliciosos, etc. Un archivo pdf generalmente consta de un encabezado, objetos, una tabla de referencias cruzadas (para buscar artículos) y un avance. "/ OpenAction" y "/ AA" (acción adicional) garantiza que el contenido o la actividad se ejecuten de forma natural. "/ Nombres", "/ AcroForm", y "/Acción" Asimismo, puede indicar y enviar contenidos o actividades. "/ JavaScript" indica JavaScript para ejecutar. "/Ir*" cambia la vista a un objetivo predefinido dentro del PDF o en otro registro PDF. "/Lanzamiento" envía un programa o abre un archivo. "/ URI" obtiene un activo por su URL. "/ SubmitForm" y "/ GoToR" puede enviar información a la URL. "/Medios de comunicación ricos" se puede utilizar para instalar Flash en PDF. "/ ObjStm" puede envolver objetos dentro de un flujo de objetos. Tenga en cuenta la confusión con los códigos hexadecimales, por ejemplo, "/ JavaScript" versus “/ J # 61vaScript." Los archivos PDF se pueden investigar utilizando varias herramientas para determinar si contienen código de shell o JavaScript malicioso.

-

pdfid.py

pdfid.py es un script de Python que se utiliza para obtener información sobre un PDF y sus encabezados. Echemos un vistazo al análisis casual de un PDF usando pdfid:

ubuntu @ ubuntu: ~ python pdfid.py malicioso.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / malicioso.pdf

Encabezado de PDF:% PDF-1.7

obj 215

endobj 215

corriente 12

corriente final 12

xref 2

remolque 2

startxref 2

/Página 1

/ Encriptar 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Decode 0

/ RichMedia 0

/ Lanzamiento 0

/ EmbeddedFile 0

/ XFA 0

/ Colores> 2 ^ 24 0

Aquí, puede ver que hay un código JavaScript dentro del archivo PDF, que se usa con mayor frecuencia para explotar Adobe Reader.

-

peepdf

peepdf contiene todo lo necesario para el análisis de archivos PDF. Esta herramienta le da al investigador una mirada a la codificación y decodificación de secuencias, edición de metadatos, código de shell, ejecución de códigos de shell y JavaScript malicioso. Peepdf tiene firmas para muchas vulnerabilidades. Al ejecutarlo con un archivo pdf malicioso, peepdf expondrá cualquier vulnerabilidad conocida. Peepdf es un script de Python y proporciona una variedad de opciones para analizar un PDF. Los codificadores maliciosos también utilizan Peepdf para empaquetar un PDF con JavaScript malicioso, que se ejecuta al abrir el archivo PDF. El análisis de código de shell, la extracción de contenido malicioso, la extracción de versiones antiguas de documentos, la modificación de objetos y la modificación de filtros son solo algunas de la amplia gama de capacidades de esta herramienta.

ubuntu @ ubuntu: ~ python peepdf.py malicioso.pdfArchivo: malicioso.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Tamaño: 263069 bytes

Versión 1.7

Binario: Verdadero

Linealizado: Falso

Cifrado: falso

Actualizaciones: 1

Objetos: 1038

Corrientes: 12

URI: 156

Comentarios: 0

Errores: 2

Secuencias (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Secuencias de refX (1): [1038]

Flujos de objetos (2): [204, 705]

Codificado (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objetos con URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Elementos sospechosos: / Nombres (1): [200]

Caja de arena de cuco

La zona de pruebas se utiliza para comprobar el comportamiento de programas no probados o que no son de confianza en un entorno seguro y realista. Después de poner un archivo en Caja de arena de cuco, En unos minutos, esta herramienta revelará toda la información y el comportamiento relevantes. Los malware son el arma principal de los atacantes y Cuco es la mejor defensa que uno puede tener. Hoy en día, saber que un malware ingresa a un sistema y eliminarlo no es suficiente, y un buen analista de seguridad debe analizar y observar el comportamiento del programa para determinar el efecto en el sistema operativo, todo su contexto y sus principales objetivos.

Instalación

Cuckoo se puede instalar en los sistemas operativos Windows, Mac o Linux descargando esta herramienta a través del sitio web oficial: https: // cuckoosandbox.org /

Para que Cuckoo funcione sin problemas, es necesario instalar algunos módulos y bibliotecas de Python. Esto se puede hacer usando los siguientes comandos:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Para que Cuckoo muestre la salida que revela el comportamiento del programa en la red, se requiere un rastreador de paquetes como tcpdump, que se puede instalar usando el siguiente comando:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpPara darle al programador de Python la funcionalidad SSL para implementar clientes y servidores, se puede usar m2crypto:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoUso

Cuckoo analiza una variedad de tipos de archivos, incluidos PDF, documentos de Word, ejecutables, etc. Con la última versión, incluso los sitios web se pueden analizar con esta herramienta. Cuckoo también puede eliminar el tráfico de la red o enrutarlo a través de una VPN. Esta herramienta incluso descarga el tráfico de red o el tráfico de red habilitado para SSL, y eso se puede analizar nuevamente. Los scripts PHP, URL, archivos html, scripts básicos visuales, archivos zip, dll y casi cualquier otro tipo de archivo se pueden analizar usando Cuckoo Sandbox.

Para usar Cuckoo, debe enviar una muestra y luego analizar su efecto y comportamiento.

Para enviar archivos binarios, use el siguiente comando:

# cuco enviarPara enviar una URL, use el siguiente comando:

# cuco enviarPara configurar un tiempo de espera para el análisis, use el siguiente comando:

# cuco enviar tiempo de espera = 60 sPara establecer una propiedad más alta para un binario dado, use el siguiente comando:

# cuco enviar --prioridad 5La sintaxis básica de Cuckoo es la siguiente:

# cuco enviar - paquete exe --opciones argumentos = dosometareaUna vez que se completa el análisis, se pueden ver varios archivos en el directorio "CWD / almacenamiento / análisis", que contiene los resultados del análisis de las muestras proporcionadas. Los archivos presentes en este directorio incluyen lo siguiente:

- Análisis.Iniciar sesión: Contiene los resultados del proceso durante el tiempo de análisis, como errores en tiempo de ejecución, creación de archivos, etc.

- Memoria.vertedero: Contiene el análisis de volcado de memoria completo.

- Vertedero.pcap: Contiene el volcado de red creado por tcpdump.

- Archivos: Contiene todos los archivos en los que el malware trabajó o afectó.

- Dump_sorted.pcap: Contiene una forma de volcado fácilmente comprensible.pcap para buscar la secuencia TCP.

- Registros: Contiene todos los registros creados.

- Disparos: Contiene instantáneas del escritorio durante el procesamiento de malware o durante el tiempo que el malware se ejecutó en el sistema Cuckoo.

- Tlsmaster.TXT: Contiene secretos maestros TLS detectados durante la ejecución del malware.

Conclusión

Existe una percepción generalizada de que Linux está libre de virus, o que la posibilidad de tener malware en este sistema operativo es muy rara. Más de la mitad de los servidores web están basados en Linux o Unix. Con tantos sistemas Linux que prestan servicios a sitios web y otro tráfico de Internet, los atacantes ven un gran vector de ataque en el malware para sistemas Linux. Por lo tanto, incluso el uso diario de los motores AntiVirus no sería suficiente. Para defenderse de las amenazas de malware, existen muchas soluciones antivirus y de seguridad para endpoints disponibles. Pero analizar un malware manualmente, REMnux y Cuckoo Sandbox son las mejores opciones disponibles. REMnux proporciona una amplia gama de herramientas en un sistema de distribución liviano y fácil de instalar que sería excelente para cualquier investigador forense en el análisis de archivos maliciosos de todo tipo en busca de malware. Algunas herramientas muy útiles ya están descritas en detalle, pero eso no es todo lo que tiene REMnux, es solo la punta del iceberg. Algunas de las herramientas más útiles en el sistema de distribución REMnux incluyen las siguientes:

Para comprender el comportamiento de un programa sospechoso, no confiable o de terceros, esta herramienta debe ejecutarse en un entorno seguro y realista, como Caja de arena de cuco, para que no se pueda dañar el sistema operativo host.

El uso de controles de red y técnicas de refuerzo del sistema proporciona una capa adicional de seguridad al sistema. Las técnicas de investigación forense digital o de respuesta a incidentes también deben actualizarse regularmente para superar las amenazas de malware en su sistema.

Phenquestions

Phenquestions