H.D.Moore, un experto en seguridad de redes, creó Metasploit en Perl en 2003. Lo diseñó para ser una herramienta de explotación automatizada que elimina el requisito constante de verificación manual. La primera versión fue lanzada con un número limitado de exploits. Más tarde, se adaptó a Ruby, lo que permitió a muchos expertos en ciberseguridad desarrollar aún más el proyecto. En 2006, el marco constaba de más de 200 exploits.

En este artículo, primero presentaremos el marco de Metasploit, cubriremos sus diversas interfaces y componentes, y realizaremos una tarea a nivel de superficie con el marco de Metasploit, que implicará la búsqueda de direcciones de correo electrónico en los motores de búsqueda.

Una breve introducción a los componentes de Metasploit

Algunos de los interfaces del Metasploit Framework con el que puede interactuar incluyen lo siguiente:

- msfconsole - un caparazón interactivo que permite la navegación y la manipulación

- msfcli - convoca la terminal / cmd

- msfgui - son las siglas de Metasploit Framework Graphical User Interface

- Armitage - una herramienta GUI basada en Java que facilita las tareas de Metasploit

- Interfaz web de la comunidad de Metasploit - esta interfaz fue desarrollada por eapid7 para optimizar el marco para las pruebas de lápiz

Además, hay varios módulos que amplían la funcionalidad de Metasploit.

Módulos

Los módulos son fragmentos de códigos que utiliza el marco de Metasploit para realizar tareas de exploración y exploración. El marco de Metasploit contiene los siguientes módulos:

Explotar: módulos que inician la explotación dando al atacante acceso al sistema de destino. Una vez dentro del sistema comprometido, los exploits comienzan a explotar cargando el módulo de carga útil.

Carga útil: Una vez inyectado por el marco, un módulo de carga útil permite al atacante navegar por el sistema y transferir datos desde y hacia el sistema. El grado de libertad cuando se trata de acciones de este tipo depende de la arquitectura de la carga útil y de su adecuación al sistema operativo del sistema vulnerado.

Auxiliar: Los módulos auxiliares le permiten realizar acciones arbitrarias y únicas, como escaneo de puertos, fuzzing, reconocimiento, ataques DOS, etc

Nops: Una carga útil puede bloquearse al aterrizar en una ubicación de memoria no válida. Un módulo Nop evita que esto suceda repitiendo las instrucciones de la máquina desde el principio si la carga útil llega a una ubicación no válida.

Correo: La explotación posterior comienza al ingresar con éxito a un sistema comprometido. Los módulos de publicación incluyen funcionalidades que ayudan en la posexplotación, como facilitar la navegación a través del sistema. Los módulos de publicación también le permiten atacar otros sistemas en las redes.

Codificadores: El propósito principal de los codificadores es evitar la detección del sistema. Estos módulos impiden que el sistema realice una determinada tarea que podría poner en peligro el exploit y el ataque, como la inspección por antivirus o las restricciones de un firewall.

Oyentes: Estos módulos buscan conexiones desde el módulo de carga útil al sistema comprometido. Esto ayuda a mejorar la conectividad y a determinar la coordinación emergente entre los componentes de Metasploit.

Explotación con Metasploit

Ahora que hemos introducido el marco de Metasploit y sus diversos componentes, comenzaremos con la explotación.

Extracción de direcciones de correo electrónico disponibles públicamente de un motor de búsqueda

Comenzaremos recopilando algunos ID de correo electrónico de un motor de búsqueda

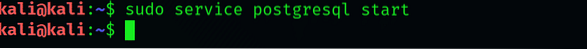

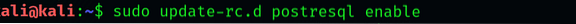

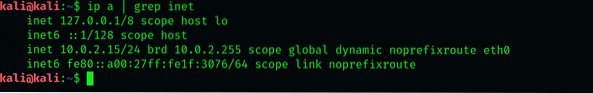

Primero, inicie Metasploit a través de la interfaz msfconsole, habiendo habilitado el servicio PostgreSQL.

$ sudo service postgresql start

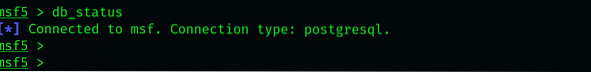

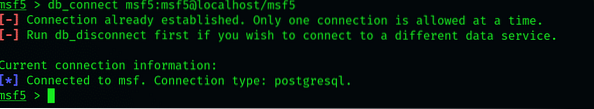

Con todo eso configurado, debe conectar la base de datos a msfconsole. Verifique si la conexión ya está establecida escribiendo el siguiente comando:

$ db_status

Con suerte, se ha establecido la conexión y Metasploit está funcionando bien. Si ese no es el caso, vuelva a intentarlo y verifique el estado de la base de datos nuevamente ingresando el siguiente comando:

$ db_connect msf5: msf5 @ localhost / msf5

Si la conexión no se ha establecido correctamente, aún puede continuar. Aunque le faltarán algunas funciones avanzadas, las funciones disponibles son suficientes para hacer el trabajo

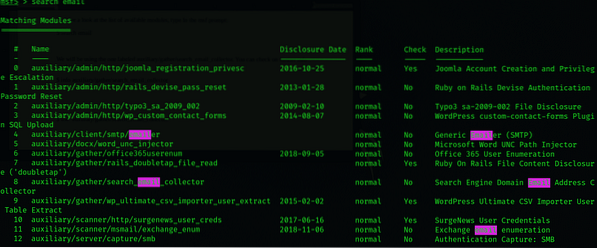

Para echar un vistazo a la lista de módulos disponibles, escriba el indicador de msf:

$ buscar correo electrónico

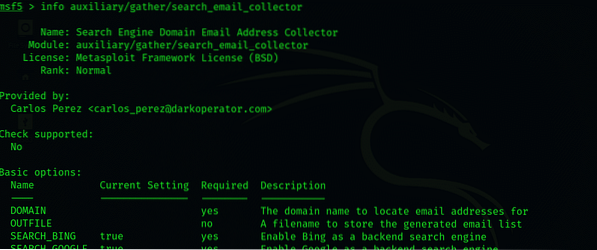

Usaremos el módulo etiquetado como auxiliar / recopilar / search_email_collector. Puede consultar más información sobre este módulo escribiendo el siguiente comando:

$ info auxiliar / recopilar / search_email_collector

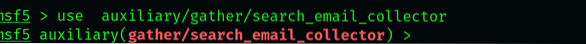

Para usar el módulo, escriba el siguiente comando:

$ use auxiliar / recopilar / search_email_collector

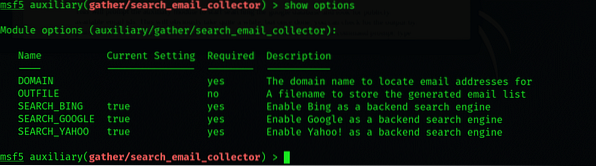

Para ver lo que puede hacer con este módulo, ingrese lo siguiente:

$ mostrar opciones

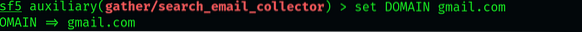

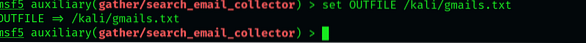

Para comenzar con la extracción, primero configure el dominio en GMAIL id e indique al módulo que guarde los archivos en un .archivo txt.

$ set DOMAIN gmail.com

Luego, escriba el siguiente comando:

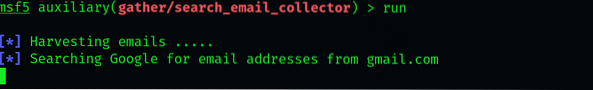

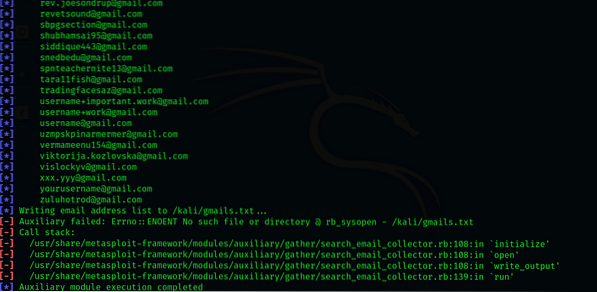

$ correr

Esto hará que el módulo auxiliar comience a buscar en la base de datos de Google y busque los ID de correo electrónico disponibles públicamente. Esto llevará bastante tiempo, pero una vez hecho esto, puede verificar la salida yendo a la designación seleccionada y accediendo a la .archivo txt. Para acceder al archivo desde el símbolo del sistema, ingrese lo siguiente:

$ cat gmails.txt | menos

Conclusión

Este breve tutorial para principiantes trata de familiarizarte con las cargas útiles de Metasploit. El artículo le mostró cómo usar la interfaz de msfconsole para buscar identificadores de correo electrónico en los motores de búsqueda. Elegí esta actividad en particular, ya que es intuitiva y es bastante fácil de comprender rápidamente. También he explicado en detalle limitado las funcionalidades adicionales que posee Metasploit y su potencial en el trabajo de pruebas de penetración.

Espero que esta breve guía le haya resultado útil y que este tutorial haya despertado su interés en profundizar en esta herramienta compleja y versátil para realizar pruebas de penetración.

Phenquestions

Phenquestions