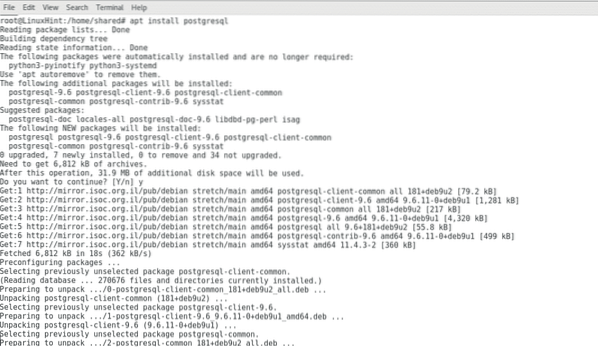

Instalación de PostgreSQL

Metasploit depende de PostgreSQL para la conexión de la base de datos, para instalarlo en sistemas basados en Debian / Ubuntu, ejecute:

apto instalar postgresql

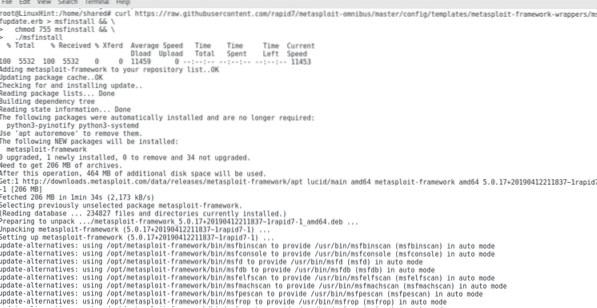

Para descargar e instalar metasploit, ejecute:

rizo https: // crudo.githubusercontent.com / rapid7 / metasploit-omnibus / master / config /templates / metasploit-framework-wrappers / msfupdate.erb> msfinstall && \

chmod 755 msfinstall && \

./ msfinstall

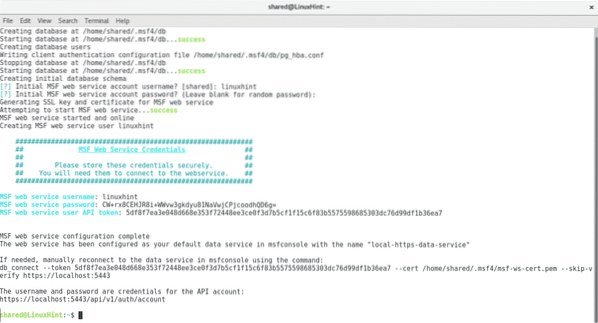

Después de que finalice la instalación para crear la base de datos, ejecute:

msfdb init

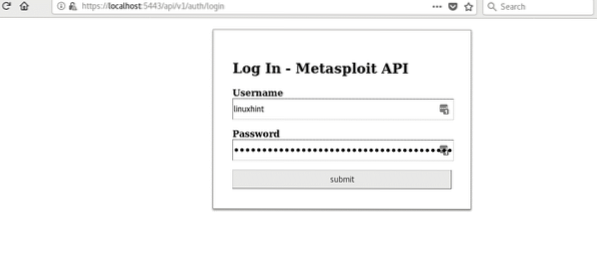

Durante el proceso se le pedirá un nombre de usuario o contraseña, puede ignorar la contraseña, al final verá el nombre de usuario que asignó a la base de datos, la contraseña y el token y debajo una URL https: // localhost: 5443 / api / v1 / auth / account, acceda e inicie sesión con el nombre de usuario y la contraseña.

Para crear la base de datos y luego ejecutar:

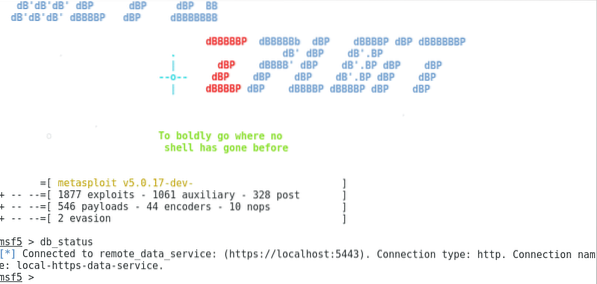

Después de lanzar el tipo de metasploit "db_status"Para asegurarse de que la conexión funcione correctamente como se muestra en la imagen de arriba.

Nota: En caso de que encuentre problemas con la base de datos, pruebe los siguientes comandos:

reinicio del servicio postgresqlestado del servicio postgresql

msfdb reinit

msfconsole

Asegúrese de que postgresql se esté ejecutando al verificar su estado.

Comenzando con metasploit, comandos básicos:

ayudabuscar

usar

espalda

anfitrión

info

mostrar opciones

colocar

Salida

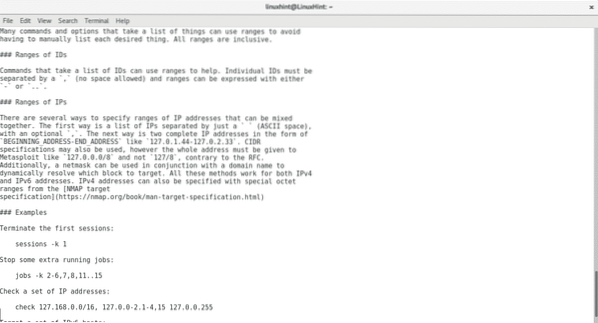

El comando ayuda imprimirá la página del manual para metasploit, este comando no necesita descripción.

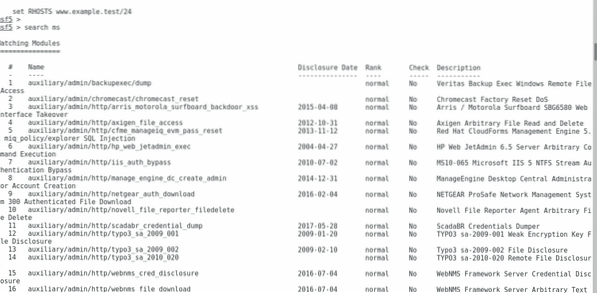

El comando buscar es útil para encontrar exploits, busquemos exploits contra Microsoft, escriba "buscar ms"

Mostrará una lista de módulos auxiliares y exploits útiles contra los dispositivos en ejecución de Microsoft.

Un módulo auxiliar en Metasploit es una herramienta de ayuda, agrega características a metasploit como fuerza bruta, escaneo de vulnerabilidades específicas, localización de objetivos dentro de una red, etc.

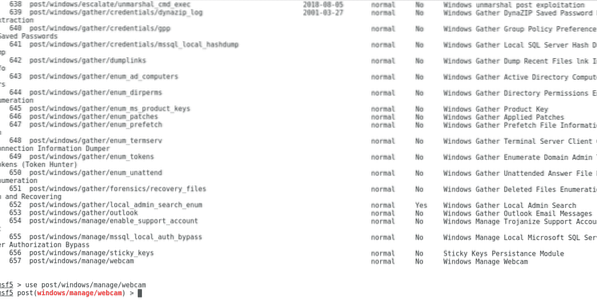

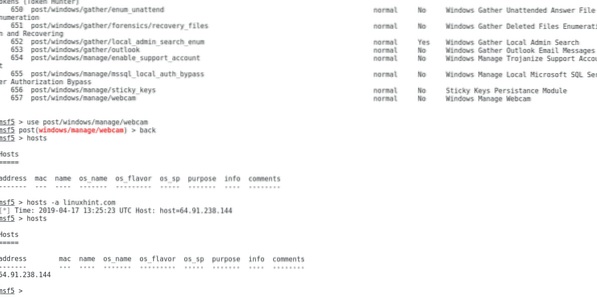

Para este tutorial no tenemos un objetivo real para la prueba, pero usaremos un módulo auxiliar para detectar dispositivos de cámara y tomar instantáneas. Tipo:

usar publicación / windows / administrar / cámara web

Como puede ver, se eligió el módulo, ahora retrocedamos escribiendo "espalda"Y escriba"Hospedadores"Para ver la lista de objetivos disponibles.

La lista de hosts está vacía, puede agregar uno escribiendo:

hosts -a linuxhint.com

Reemplazar linuxhint.com para el host al que desea dirigirse.

Tipo Hospedadores de nuevo y verá un nuevo objetivo agregado.

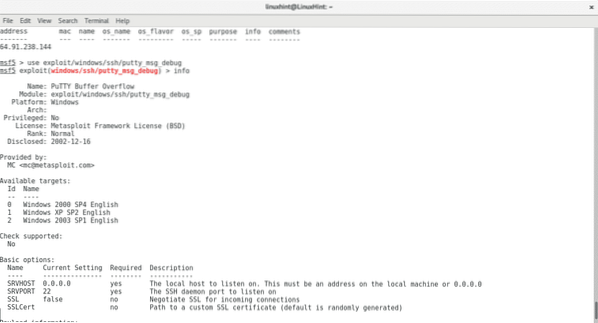

Para obtener información sobre un exploit o módulo, selecciónelo y escriba "info", ejecute los siguientes comandos:

use exploit / windows / ssh / putty_msg_debuginfo

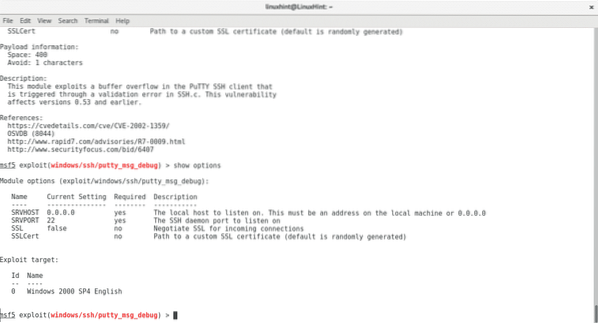

La información del comando proporcionará información sobre el exploit y cómo usarlo, además, puede ejecutar el comando "mostrar opciones”, Que solo mostrará instrucciones de uso, ejecute:

mostrar opciones

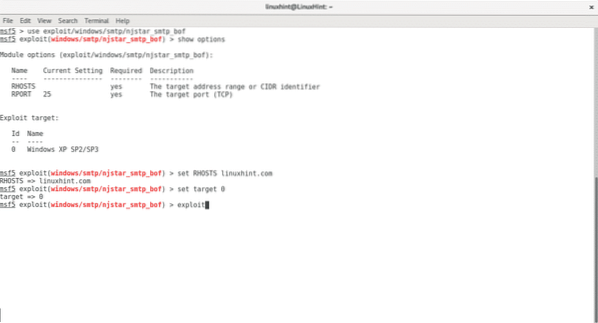

Tipo espalda y seleccione un exploit remoto, ejecute:

use exploit / windows / smtp / njstar_smtp_bofmostrar opciones

establecer RHOSTS linuxhint.com

establecer objetivo 0

explotar

Usa el comando colocar como en la imagen para definir hosts remotos (RHOSTS), hosts locales (LOCALHOSTS) y objetivos, cada exploit y módulo tiene diferentes requisitos de información.

Tipo Salida para salir del programa recuperando el terminal.

Obviamente, el exploit no funcionará porque no estamos apuntando a un servidor vulnerable, pero esa es la forma en que metasploit funciona para llevar a cabo un ataque. Siguiendo los pasos anteriores, puede comprender cómo se utilizan los comandos básicos.

También puede fusionar Metasploit con escáneres de vulnerabilidades como OpenVas, Nessus, Nexpose y Nmap. Simplemente exporte los resultados de estos escáneres como XML y en el tipo Metasploit

db_import reporttoimport.XMLTipo "Hospedadores"Y verá los hosts del informe cargados en metasploit.

Este tutorial fue una primera introducción al uso de la consola Metasploit y sus comandos básicos. Espero que le haya resultado útil comenzar con este potente software.

Siga siguiendo LinuxHint para obtener más consejos y actualizaciones sobre Linux.

Phenquestions

Phenquestions