La herramienta utilizada para este propósito se llama Nmap. Nmap comienza enviando paquetes elaborados al sistema de destino. Luego verá la respuesta del sistema, incluido qué sistema operativo se está ejecutando y qué puertos y servicios están abiertos. Pero, lamentablemente, ni un buen firewall ni un sólido sistema de detección de intrusiones en la red detectarán y bloquearán fácilmente este tipo de análisis.

Discutiremos algunos de los mejores métodos para ayudar a realizar escaneos sigilosos sin ser detectados o bloqueados. Los siguientes pasos están incluidos en este proceso:

- Escanear usando el protocolo TCP Connect

- Escanear usando la bandera SYN

- Exploraciones alternativas

- Caer por debajo del umbral

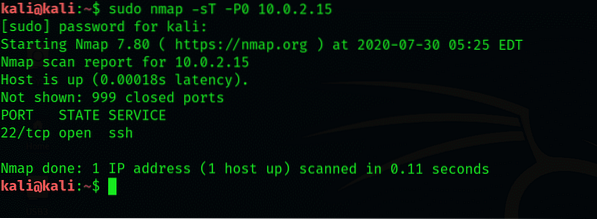

1. Escanear utilizando el protocolo TCP

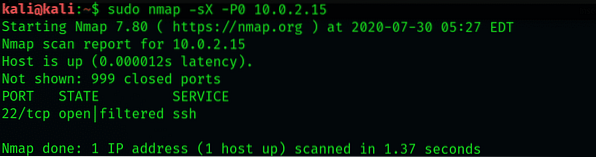

Primero, comience a escanear la red usando el protocolo de conexión TCP. El protocolo TCP es un escaneo efectivo y confiable porque abrirá la conexión del sistema de destino. Recuerda que el -P0 El interruptor se utiliza para este propósito. La -P0 El interruptor restringirá el ping de Nmap que se envía de forma predeterminada y también bloqueará varios firewalls.

En la figura anterior, puede ver que se devolverá el informe más efectivo y confiable sobre los puertos abiertos. Uno de los principales problemas de este análisis es que activará la conexión a lo largo del TCP, que es un protocolo de enlace de tres vías para el sistema de destino. Este evento puede ser registrado por seguridad de Windows. Si por casualidad, el hackeo tiene éxito, será fácil para el administrador del sistema saber quién realizó el hack, porque su dirección IP será revelada al sistema de destino.

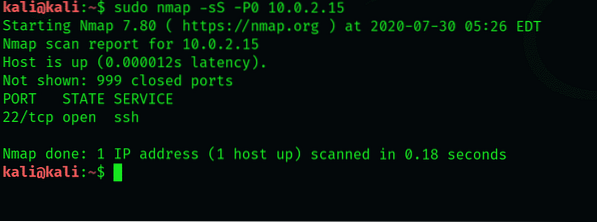

2. Escanear usando el indicador SYN

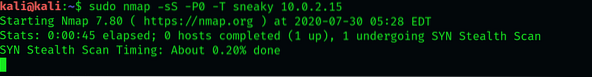

La principal ventaja de utilizar el escaneo TCP es que activa la conexión al hacer que el sistema sea más fácil, confiable y sigiloso. Además, el conjunto de indicadores SYN se puede utilizar junto con el protocolo TCP, que nunca se registrará debido al protocolo de enlace de tres vías incompleto. Esto se puede hacer usando lo siguiente:

$ sudo nmap -sS -P0 192.168.1.115

Tenga en cuenta que la salida es una lista de puertos abiertos porque es bastante confiable con el escaneo de conexión TCP. En los archivos de registro, no deja rastro. El tiempo necesario para realizar este escaneo, según Nmap, fue de solo 0.42 segundos.

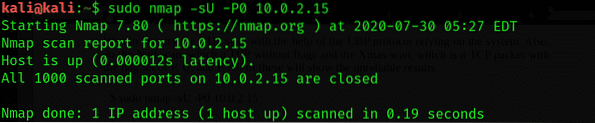

3. Escaneos alternativos

También puede probar el escaneo UDP con la ayuda del protocolo UBP confiando en el sistema. También puede realizar el escaneo nulo, que es un TCP sin indicadores; y el escaneo de Navidad, que es un paquete TCP con el conjunto de indicadores P, U y F. Sin embargo, todos estos escaneos producen resultados poco fiables.

$ sudo nmap -sU -P0 10.0.2.15

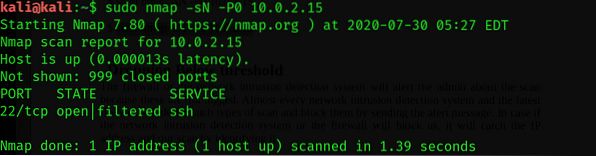

4. Caer por debajo del umbral

El firewall o el sistema de detección de intrusiones en la red alertará al administrador sobre el escaneo porque estos escaneos no se registran. Casi todos los sistemas de detección de intrusiones en la red y el último firewall detectarán este tipo de análisis y los bloquearán enviando el mensaje de alerta. Si el sistema de detección de intrusiones en la red o el firewall bloquea el escaneo, captará la dirección IP y nuestro escaneo identificándolo.

SNORT es un famoso y popular sistema de detección de intrusiones en la red. SNORT consta de las firmas que se basan en el conjunto de reglas para detectar escaneos de Nmap. El conjunto de red tiene un umbral mínimo porque pasará por una mayor cantidad de puertos cada día. El nivel de umbral predeterminado en SNORT es de 15 puertos por segundo. Por lo tanto, nuestro escaneo no será detectado si escaneamos por debajo del umbral. Para evitar mejor los sistemas de detección de intrusiones en la red y los firewalls, es necesario tener todos los conocimientos disponibles.

Afortunadamente, es posible escanear usando diferentes velocidades con la ayuda de Nmap. Por defecto, Nmap consta de seis velocidades. Estas velocidades se pueden cambiar con la ayuda del -T interruptor, junto con el nombre o número de velocidad. Las siguientes seis velocidades son:

paranoico 0, disimulado 1, educado 2, normal 3, agresivo 4, loco 5Las velocidades paranoica y furtiva son las más lentas, y ambas están por debajo del umbral de SNORT para varios escaneos de puertos. Utilice el siguiente comando para escanear a la velocidad furtiva:

$ nmap -sS -P0 -T furtivo 192.168.1.115

Aquí, el escaneo pasará por el sistema de detección de intrusiones en la red y el firewall sin ser detectado. La clave es mantener la paciencia durante este proceso. Algunos escaneos, como el escaneo de velocidad furtiva, tomarán 5 horas por dirección IP, mientras que el escaneo predeterminado solo tomará 0.42 segundos.

Conclusión

Este artículo le mostró cómo realizar un escaneo sigiloso utilizando la herramienta Nmap (Network Mapper) en Kali Linux. El artículo también le mostró cómo trabajar con diferentes ataques sigilosos en Nmap.

Phenquestions

Phenquestions