Nmap es muy útil. Algunas de las características de Nmap son:

- Nmap es poderoso y se puede usar para escanear redes vastas y enormes de varias máquinas

- Nmap es portátil de una manera que admite varios sistemas operativos como FreeBSD, Windows, Mac OS X, NetBSD, Linux y muchos más

- Nmap puede admitir muchas técnicas para el mapeo de redes que incluyen la detección del sistema operativo, un mecanismo de escaneo de puertos y detección de versiones. Por eso es flexible

- Nmap es fácil de usar, ya que incluye la función más mejorada y puede comenzar con simplemente mencionar el "host de destino nmap -v-A". Cubre tanto la GUI como la interfaz de línea de comandos

- Nmap es muy popular, ya que cientos o miles de personas pueden descargarlo todos los días porque está disponible con una variedad de sistemas operativos como Redhat Linux, Gentoo y Debian Linux, etc.

El propósito clave de Nmap es hacer que Internet sea seguro para los usuarios. También está disponible de forma gratuita. En el paquete Nmap, están involucradas algunas herramientas importantes que son uping, ncat, nmap y ndiff. En este artículo, comenzaremos haciendo el escaneo básico en un objetivo.

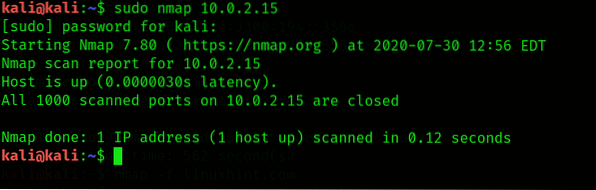

En el primer paso, abra una nueva terminal y escriba la siguiente sintaxis: nmap

Al notar la salida, Nmap puede reconocer los puertos abiertos, como si fueran UDP o TCP, también puede buscar direcciones IP y determinar el protocolo de la capa de aplicación. Para aprovechar mejor las amenazas, es fundamental identificar los distintos servicios y los puertos abiertos del objetivo.

Al usar Nmap, realizar un escaneo sigiloso

En un puerto abierto, inicialmente, Nmap crea un protocolo de enlace de tres vías TCP. Una vez que se establece el apretón de manos, se intercambian todos los mensajes. Al desarrollar un sistema de este tipo, seremos conocidos por el objetivo. Por lo tanto, se realiza un escaneo sigiloso mientras se usa Nmap. No creará un protocolo de enlace TCP completo. En este proceso, en primer lugar, el dispositivo atacante engaña al objetivo cuando se envía un paquete TCP SYN al puerto específico si está abierto. En el segundo paso, el paquete se envía de vuelta al dispositivo atacante. Por fin, el atacante envía el paquete TCP RST para restablecer la conexión en el objetivo.

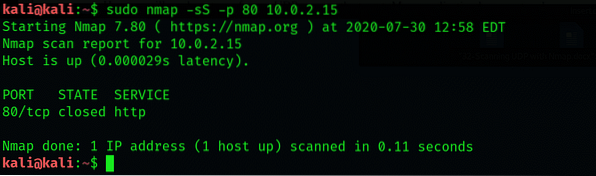

Veamos un ejemplo en el que examinaremos el puerto 80 en la VM Metasploitable con Nmap usando el escaneo sigiloso. El operador -s se usa para escaneo sigiloso, el operador -p se usa para escanear un puerto en particular. Se ejecuta el siguiente comando nmap:

$ sudo nmap -sS, -p 80 10.0.2.15

Usando Nmap, escaneando los puertos UDP

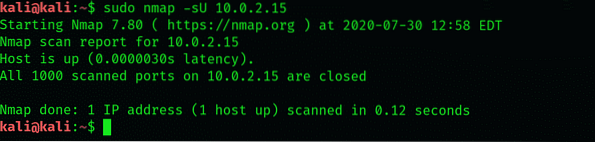

Aquí veremos cómo realizar un escaneo UDP en el objetivo. Muchos protocolos de la capa de aplicación tienen UDP como protocolo de transporte. El operador -sU se utiliza para realizar el escaneo del puerto UDP en un objetivo en particular. Esto se puede hacer usando la siguiente sintaxis:

$ sudo nmap -sU 10.0.2.15

Evasión de detección usando Nmap

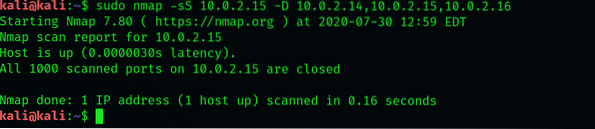

Las direcciones IP se incluyen en el encabezado del paquete cuando se envía un paquete de un dispositivo a otro. De manera similar, las direcciones IP de origen se incluyen en todos los paquetes mientras se realiza el escaneo de red en el destino. Nmap también usa los señuelos que engañarán al objetivo de una manera que parece surgir de direcciones IP de múltiples fuentes en lugar de una única. Para los señuelos, el operador -D se utiliza junto con las direcciones IP aleatorias.

Aquí tomaremos un ejemplo. Supongamos que queremos escanear el 10.10.10.100 dirección IP, luego configuraremos tres señuelos como 10.10.10.14, 10.10.10.15, 10.10.10.19. Para ello, se utiliza el siguiente comando:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.dieciséis

A partir de la salida anterior, notamos que los paquetes tienen señuelos y que las direcciones IP de origen se utilizan durante el escaneo de puertos en el destino.

Cortafuegos que evitan el uso de Nmap

Muchas organizaciones o empresas contienen el software de firewall en su infraestructura de red. Los firewalls detendrán el escaneo de la red, lo que se convertirá en un desafío para los probadores de penetración. Se utilizan varios operadores en Nmap para la evasión del firewall:

-f (para fragmentar los paquetes)

-mtu (utilizado para especificar la unidad de transmisión máxima personalizada)

-D RND: (10 por crear los diez señuelos aleatorios)

-puerto de origen (utilizado para falsificar el puerto de origen)

Conclusión:

En este artículo, le he mostrado cómo realizar un escaneo UDP usando la herramienta Nmap en Kali Linux 2020. También he explicado todos los detalles y las palabras clave necesarias que se utilizan en la herramienta Nmap.

Phenquestions

Phenquestions