Uno de los aspectos distintivos de Nikto que lo distingue de otros escáneres y lo legitima como estrictamente un pentester es que no se puede usar de forma sigilosa. Entonces, un blackhat que lo usa indebidamente se detecta fácilmente. Y esto es muy afortunado de nuestra parte, ya que Nikto es, por lo demás, un monstruo que supera con creces a sus alternativas cuando se trata de escaneo web.

A diferencia de otros escáneres web, donde la información se presenta en un formato complicado y casi indescifrable, Nikto llama la atención sin ambigüedades sobre todas y cada una de las vulnerabilidades y dentro del primer borrador del informe que presenta. Es por eso que a menudo se considera como estándar de la industria entre varias comunidades de whitehat en todo el mundo.

Veamos cómo podemos configurar y comenzar la prueba de lápiz con Nikto.

1-Configuración de Nikto

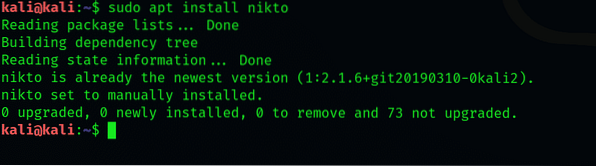

Verifique la categoría de análisis de vulnerabilidades dentro de Kali Linux para ver si está allí; de lo contrario, puede obtener Nikto de su GitHub ya que es de código abierto o usar el comando apt install en Kali Linux:

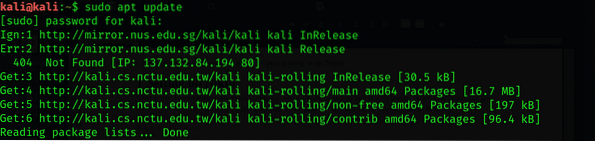

actualización de $ sudo apt

Los usuarios de Mac pueden usar Homebrew para instalar Nikto:

$ brew instalar nikto2-Comenzando

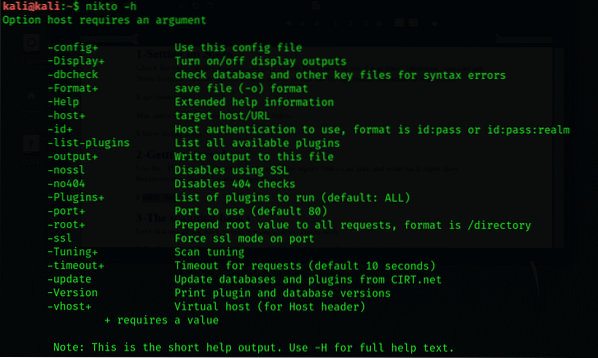

Utilice -Help para ver una guía detallada sobre todas las entradas que Nikto puede tomar y lo que hace cada entrada. Recomendado para aquellos que son nuevos en esto.

$ nikto -help

3-Los fundamentos del escaneo

Analicemos toda la sintaxis básica con la que podemos instruir a Nikto.

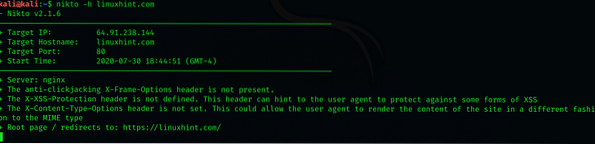

Sustituya la IP o el nombre de host predeterminados con un nombre de host de su elección:

$ nikto -h linuxhint.com

Podemos realizar un escaneo básico para buscar el puerto 43 y SSL, que tiene un uso generalizado en los sitios web HTTP. Aunque Nikto no necesita que especifique el tipo, especificar ayuda a Nikto a ahorrar algo de tiempo con el escaneo.

A especificar un sitio web SSL, usa la siguiente sintaxis

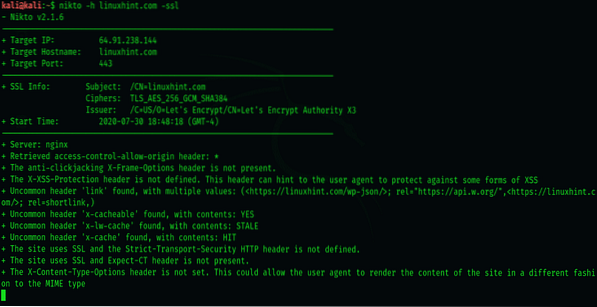

$ nikto -h linuxhint.com -ssl

4-Escaneo de sitios web habilitados para SSL con Nikto

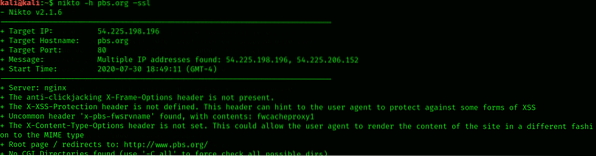

Aquí, estamos escaneando pbs.org para demostración. También aprenderemos en esta sección sobre la diferente información que reporta Nikto una vez que haya terminado con el escaneo. Para iniciar el escaneo, escriba:

$ nikto -h pbs.org -ssl

Hemos realizado un escaneo rápido de pbs.org

Al conectarse al puerto 443, muestra información sobre el cifrado que podemos examinar. La información aquí no es muy relevante para lo que estamos tratando de hacer, por lo que pasaremos a realizar escaneos más elaborados.

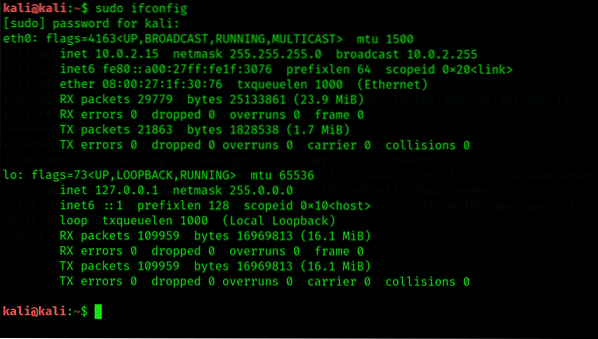

5-Escaneo de direcciones IP

Nikto también se puede utilizar en la red local para buscar servidores integrados. Para hacer eso, necesitaremos saber nuestra dirección IP. Escriba lo siguiente en el terminal de comandos para ver la dirección IP de uso de su máquina local.

$ sudo ifconfig

La dirección IP que requerimos es la seguida de 'inet', así que anótela. Puede calcular el rango de su red ejecutando un ipcalc en él, que puede descargar e instalar fácilmente con apt install ipcalc si aún no lo tiene instalado.

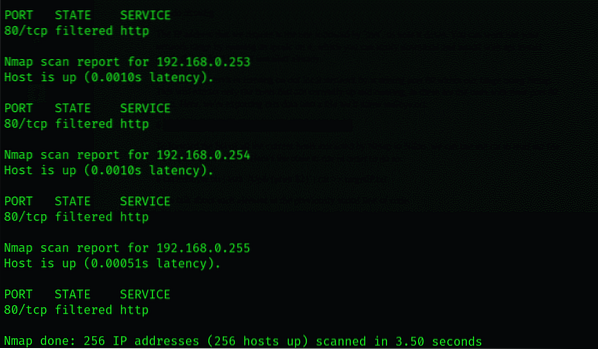

Busquemos servicios que se ejecutan en nuestra red local escaneando el puerto 80 dentro de nuestro rango usando Nmap. Esto extraerá solo los hosts que están actualmente en funcionamiento, ya que estos son los que tienen el puerto 80 abierto. Aquí, estamos exportando estos datos a un archivo que llamaremos nullbye.TXT:

$ sudo nmap -p 80192.168.0.0/24 -oG linuxhint.TXT

Para reenviar la lista de todos los hosts actuales extraídos por Nmap a Nikto, podemos usar el gato para leer el archivo al que exportamos la información. Aquí está el código a ejecutar para hacerlo:

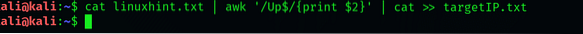

$ gato linuxhint.txt | awk '/ Up $ / print $ 2' | gato >> targetIP.TXT

Hablemos de cada elemento en la línea de código indicada anteriormente.

awk- busca el patrón dentro del archivo de destino que sigue a 'cat' en la sintaxis

Arriba- sobre el hecho de que el anfitrión está despierto

Imprimir $ 2- significa que está indicando que imprima la segunda palabra en cada línea del .archivo txt

targetIP.txt es solo un archivo al que enviamos nuestros datos, que en su caso puede nombrarlo como desee.

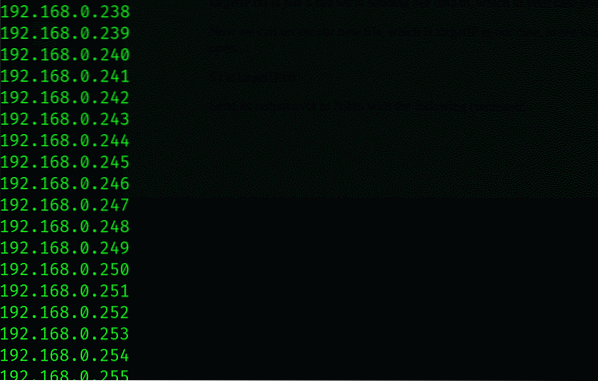

Ahora podemos acceder a nuestro nuevo archivo, que es targetIP en nuestro caso, para ver qué direcciones IP tienen el puerto 80 abierto.

$ cat targetIP.TXT

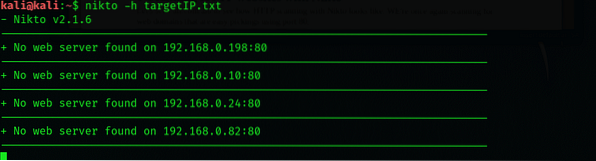

Envíe su salida a Nikto con el siguiente comando:

$ nikto -h targetIP.TXT

Observe cuán similares son los resultados aquí en comparación con los que recibimos en el escaneo web SSL.

6-Escaneo de sitios web HTTP con Nikto

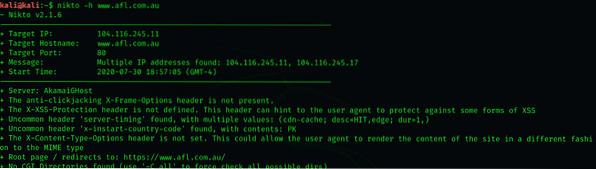

Vamos a escanear afl.com.alu para ver cómo se ve el escaneo HTTP con Nikto. Una vez más, estamos escaneando dominios web que sean fáciles de elegir utilizando el puerto 80.

$ nikto -h www.afl.com.au

La información adjunta más relevante para nuestros usuarios son los directorios que ha localizado. Podemos usarlos para adquirir cualquier credencial de usuario, entre otras cosas que se configuraron incorrectamente o se dejaron abiertas sin querer para acceder a ellas.

Acoplamiento de Nikto con Metasploit

Una vez que haya terminado con el escaneo web, eventualmente pasará a realizar la prueba de lápiz real, preferiblemente con Metasploit. Por lo tanto, es bueno que Nikto venga con una funcionalidad que le permite exportar información a otras herramientas de reconocimiento.

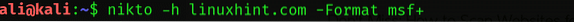

Para exportar información a un formato legible por Metasploit, puede realizar el escaneo como explicamos anteriormente, pero agregue -Format msf + después del código, como:

$ nikto -h linuxhint.com -Format msf+

Resumiendo las cosas:

Esta fue una guía breve para ayudarlo a comenzar con Nikto, el escáner web más elogiado y confiable entre los probadores de lápiz. Hemos buscado formas de determinar puntos débiles para probar vulnerabilidades con nikto y cómo exportarlo a Metasploit para realizar una explotación más precisa. Por su capacidad para detectar más de 6700 archivos / CGI peligrosos y su capacidad para capturar cookies e impresiones, recomendamos a los principiantes que exploren esta intrincada herramienta.

Quédese para las actualizaciones y seguimientos y, mientras tanto, lea algunos de los otros tutoriales sobre pruebas de penetración.

Phenquestions

Phenquestions