Dado que hay varias conexiones TCP involucradas en la red HTTP, a menudo existe un método involucrado en la identificación de usuarios web. Si un método en particular es adecuado se determina mediante un token de sesión enviado por un servidor web al navegador del usuario después de una autenticación exitosa. Un ID de sesión o un token de sesión es una cadena de diferentes longitudes que se le da a un visitante en su primera visita a un sitio. Hay muchas formas de incorporar un ID de sesión; se puede trabajar en la URL o en el encabezado de la solicitud https recibida, o se puede almacenar como una cookie.

La mayoría de las sesiones del navegador y las aplicaciones web son susceptibles a los ataques de ID de sesión, aunque la mayoría se puede usar para secuestrar casi cualquier sistema.

Los ataques de secuestro de sesión, o los ataques de secuestro de cookies, roban o imitan un token de sesión para obtener acceso a un sistema.

Hay varias formas diferentes de comprometer un token de sesión:

- Al predecir un token de sesión débil

- A través del olfateo de sesiones

- Mediante ataques del lado del cliente (XSS, códigos JavaScript maliciosos, troyanos, etc.)

- A través de ataques man-in-the-middle (MITM) (phishing, etc.)

Este artículo proporciona una breve guía sobre cómo realizar una sesión de prueba de penetración para verificar si un sistema es propenso a los ataques mencionados anteriormente.

Algunos prerrequisitos:

- Un objetivo blando predeterminado para realizar esta prueba en

- Una máquina local con una versión actualizada de Kali Linux instalada

- Un navegador web

Más específicamente, utilizaremos las utilidades integradas Ettercap, Hamster y Ferret conocidas por su uso en la realización de ataques MITM.

Enciende Ettercap

Primero, necesitaremos prepararnos para el ataque:

Abra la utilidad Ettercap en Kali Linux. Para trabajar con él en una GUI, abra una terminal y escriba:

$ ettercap -G

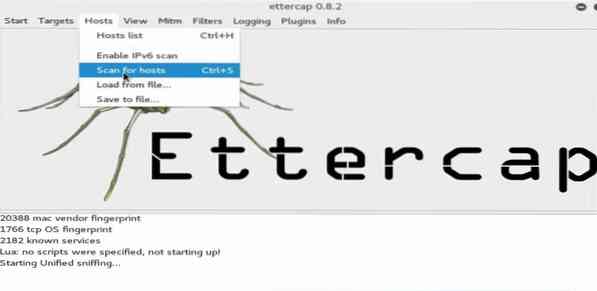

Se mostrará la ventana de la GUI de Ettercap. Vaya al menú y seleccione 'sniff> unisniff', como se muestra en la siguiente ventana:

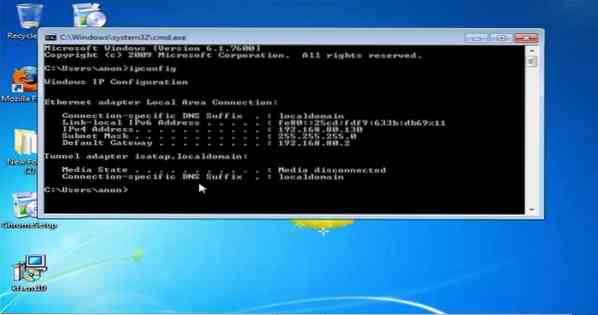

A continuación, abra una nueva terminal sin cerrar la otra y escriba el siguiente comando:

$ ifconfigDespués de ingresar el comando anterior, verá su interfaz de red predeterminada. Ahora cópielo y selecciónelo en el menú de Ettercap.

Una vez hecho esto, haga clic en el botón 'host' en el menú y seleccione la opción 'buscar host'. Luego, espere hasta que finalice el escaneo.

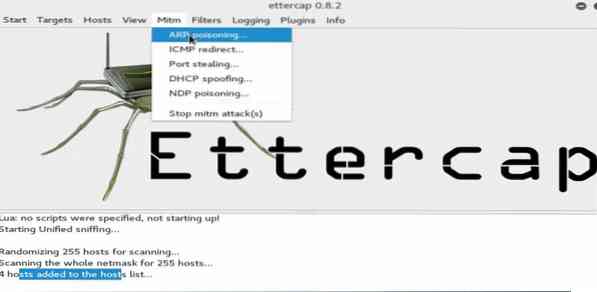

Los resultados se mostrarán aquí. Desde el submenú, haga clic en la pestaña MITM y seleccione 'Intoxicación por ARP.'

A continuación, instruya a la máquina usando la pestaña de opciones que acaba de aparecer. Habilite la opción 'olfatear red remota' marcando la casilla junto a ella.

Luego, presiona el botón de inicio del menú para atacar. Su máquina ahora se dedicará a rastrear cualquier sistema conectado a su red remota.

Ahora que ettercap ha sido preparado para el ataque, déjelo ejecutándose en segundo plano y proceda a iniciar la herramienta Ferret.

Inicie el complemento Ferret

Para iniciar el complemento Ferret, abra una nueva terminal y escriba la siguiente sintaxis, luego presione Enter:

$ hurón -i eth0

Ahora también ha lanzado con éxito la herramienta hurón. A continuación, minimizaremos esta ventana y activaremos el complemento Hamster.

Lanzamiento de hámster

Inicie Hamster escribiendo lo siguiente en una nueva terminal de comandos:

$ hámster

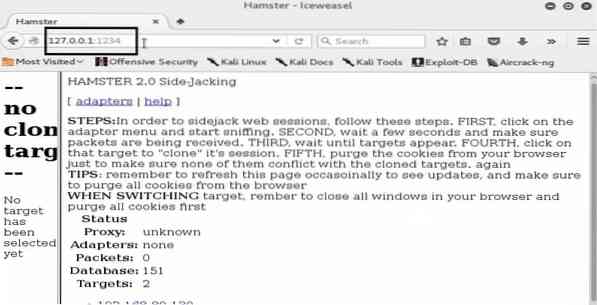

Esto escuchará la IP de loopback, que, en nuestro caso, es [dirección IP] y [número de puerto]

A continuación, inicie el navegador web y escriba el número de puerto y la IP de loopback en su terminal URL para configurar la interfaz web para Hamster:

Con la utilidad Hamster preparada, ahora debemos configurar los adaptadores. Vaya a las opciones en el menú del navegador y haga clic en 'eth0' y espere hasta que el navegador muestre algunos resultados:

Examine los resultados cuidadosamente una vez que aparezcan. Verá un montón de direcciones IP, incluida la suya.

Aquí, hemos designado una máquina local (con sistema operativo Windows 7) en nuestra red como nuestro objetivo, y su IP también se muestra en los resultados que se nos muestran. Verifique si se detecta la dirección IP de su máquina de destino.

A continuación, seleccionaremos la dirección IP de destino en la interfaz web de Hamster. Se le mostrarán las cookies y sesiones registradas en el navegador.

Ver el historial web de la víctima

Puede hacer clic en cada una de las cookies registradas para ver qué está sucediendo en las sesiones, a qué sitios web se accedió, los registros de chat privado del usuario, el historial de transferencia de archivos, etc. Puede extraer mucha información aquí, ya que es probable que tenga muchas cookies.

Juega y mira lo que puedes conseguir. Y recuerde, todo lo que puede hacer en el sistema que está probando aquí, un hacker también puede hacerlo, lo que demuestra cuán propenso puede ser un sistema a ataques tan simples.

Conclusión

Con suerte, esta guía le ha ayudado a realizar su primer ataque de ID de sesión. Volveremos enseguida con más seguimientos de los ataques de ID de sesión, así que, mientras tanto, sigue regresando para obtener más actualizaciones y, mientras tanto, consulta los artículos relacionados con los ataques MITM en nuestro blog.

Phenquestions

Phenquestions