Autopsia

Considero Autopsy, que viene de forma predeterminada en CAINE y Kali Linux, la primera herramienta en introducirse en la ciencia forense debido a su interfaz gráfica e intuitiva para administrar herramientas forenses informáticas. La autopsia optimiza el proceso mediante el uso de múltiples núcleos de procesador mientras se ejecuta en segundo plano y puede indicarle de antemano si el proceso dará lugar a un resultado positivo. Autopsy también se puede utilizar como interfaz gráfica para diferentes herramientas de línea de comandos, admite extensiones para la integración con herramientas de terceros como PhotoRec que ya se incluye en LinuxHint para mejorar y agregar funciones.

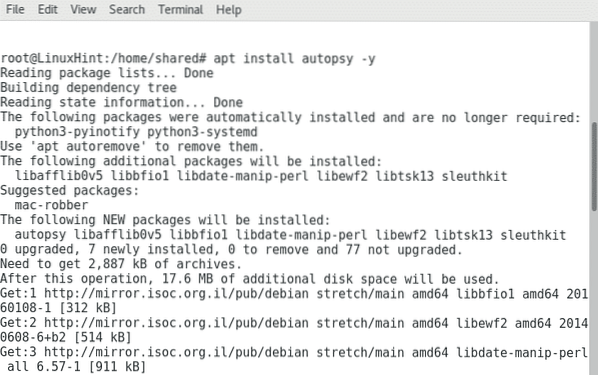

Como se dijo, viene de forma predeterminada en Kali, los usuarios de Debian y Ubuntu pueden obtener Autopsy ejecutando:

apto instalar autopsia -y

Sitio web oficial: https: // www.kit de detective.org / autopsia /

CAINE (Entorno de investigación asistido por computadora)

CAINE es una distribución basada en Ubuntu Linux diseñada específicamente para la informática forense, viene con Autopsy de forma predeterminada, lo que crea un entorno muy amigable para el usuario. CAINE es un gran asistente, como sistema operativo, ya que aplica de forma predeterminada prácticas forenses comunes, como proteger los dispositivos de almacenamiento para que no se corrompan o sobrescriban durante el proceso forense.

CAINE es una distribución de Linux actualizada altamente recomendada para comenzar con la informática forense.

Sitio web oficial: https: // www.caine-live.neto/

P0f

P0f es un analizador para la interacción entre diferentes dispositivos a través de redes. P0f es capaz de identificar el SO y el software utilizado por diferentes dispositivos conectados en modo pasivo, en lugar de enviar paquetes para analizar la respuesta P0f solo captura paquetes para su posterior análisis, por eso puede conducir a mejores resultados que Nmap al tomar huellas dactilares. Los usos prácticos de P0f pueden incluir la detección de un atacante durante una sesión de pentesting en curso, vigilancia de la red e información adicional sobre las conexiones para configurar las medidas de seguridad adecuadas. P0f no se actualizó durante mucho tiempo y ha vuelto como P03 con soporte para sistemas operativos y software modernos. En un artículo futuro, rastrearemos a los atacantes utilizando diferentes herramientas, incluido P0f.

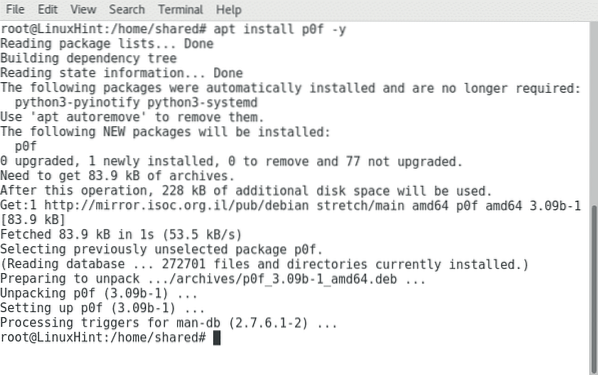

Los usuarios de Debian y Ubuntu pueden instalar P0f ejecutando:

apt install p0f -y

Sitio web oficial: http: // lcamtuf.volcado de memoria.cx / p0f3 /

Dumpzilla

Durante una investigación criminal, el análisis de la actividad de navegación es uno de los primeros pasos del protocolo. Como se dijo anteriormente, Autopsy nos permite habilitar extensiones para investigar la actividad de navegación del usuario. Dumpzilla es una herramienta enfocada específicamente a recuperar datos de navegación de navegadores Mozilla Firefox o derivados como Iceweasel o Seamonkey. Dumpzilla puede otorgarnos mucha información valiosa como nombres de usuario, contraseñas, historial de navegación y cualquier información almacenada en cookies o preferencias del usuario. A pesar de que es muy específico, se recomienda ejecutar Dumpzilla contra un objetivo con Firefox, a pesar de que no se actualizó durante los últimos dos años.

Dumpzilla no está incluido en los repositorios predeterminados, puede obtenerlo en: https: // github.com / Busindre / dumpzilla

Sitio web oficial: https: // www.dumpzilla.org

Volatilidad

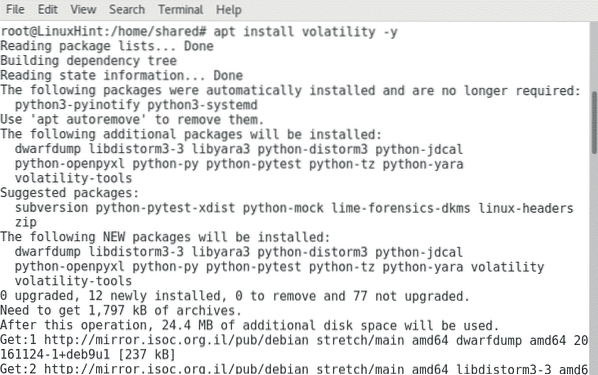

La volatilidad nos permite investigar la RAM en vivo de un dispositivo, lo que significa información que no se almacenó en el disco duro, pero dejó artefactos o rastros en la RAM en vivo. Esta herramienta, que viene por defecto tanto en CAINE como en Kali Linux, puede llevarnos a información útil después de un incidente en un dispositivo, como qué procesos se estaban ejecutando o están en ejecución durante un evento. Para instalar volatilidad en Debian puede ejecutar

apto instalar volatilidad -y

Sitio web oficial: https: // www.base de volatilidad.org /

Chkrootkit

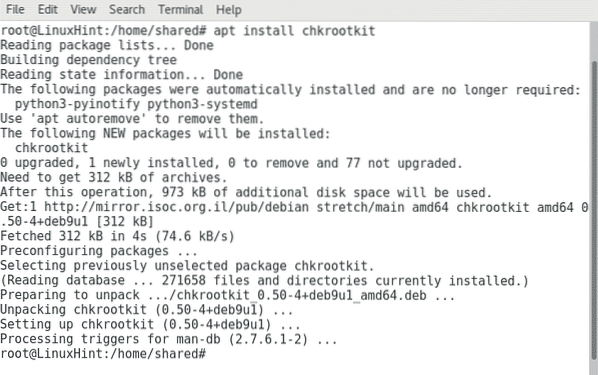

Un RootKit es un software malicioso instalado local o remotamente en un dispositivo para otorgar acceso ilegítimo a un atacante, podemos hacer una comparación grotesca entre rootKits y servidores troyanos a pesar de las pequeñas diferencias (los RootKIts incluyen funciones adicionales). RootKits puede modificar los archivos del sistema y eliminar rastros de intrusiones ilegítimas. Aquí es donde viene ChkRooKit analizando binarios en busca de modificaciones, registros y otros rastros que podrían ser eliminados por un intruso. En Debian puede obtener chkrootkit ejecutando:

apto instalar chkrootkit -y

Sitio web oficial: http: // www.chkrootkit.org /

Espero que este artículo le haya resultado útil para darse cuenta de que la informática forense no está restringida a los gurús de las tecnologías de la información, cualquiera puede realizar la informática forense fácilmente con las herramientas mencionadas anteriormente. Siga siguiendo LinuxHint para obtener más consejos y actualizaciones sobre Linux.

Phenquestions

Phenquestions