¿Qué son las pruebas de penetración de red??

El código obsoleto, la adición de funciones, las configuraciones incorrectas o el desarrollo de métodos ofensivos innovadores pueden resultar en "debilidades" explotables por código malicioso para obtener acceso o ejecutar una acción en un objetivo remoto (o local). Estas "debilidades" se denominan "vulnerabilidades" o "agujeros de seguridad".

Una prueba de penetración, o prueba de penetración, es la acción de auditar un objetivo (un servidor, un sitio web, un teléfono móvil, etc.) para conocer los agujeros de seguridad que permiten al atacante penetrar en el dispositivo objetivo, interceptar comunicaciones o violar la privacidad o seguridad predeterminada.

La razón principal por la que todos actualizamos nuestro SO (sistemas operativos) y software es para evitar el "desarrollo" de vulnerabilidades como resultado del código antiguo.

Algunos ejemplos de agujeros de seguridad pueden incluir la seguridad de la contraseña, intentos de inicio de sesión, tablas SQL expuestas, etc. Esta vulnerabilidad icónica para Microsoft Index Server explota un búfer dentro del código de archivo de una dll de Windows que permite la ejecución remota de código mediante códigos maliciosos Código gusano rojo, diseñado como otros gusanos para explotar este fragmento de código incorrecto.

Las vulnerabilidades y los agujeros de seguridad surgen diaria o semanalmente en muchos sistemas operativos, siendo OpenBSD una excepción y Microsoft Windows la regla, por eso las pruebas de penetración se encuentran entre las principales tareas que cualquier administrador de sistemas o usuario interesado debe realizar.

Pruebas de penetración Herramientas populares

Nmap: Nmap (Network Mapper) conocido como Navaja suiza Sysadmin, es probablemente la herramienta de auditoría de red y seguridad más importante y básica. Nmap es un escáner de puertos capaz de estimar la identidad del sistema operativo de destino (huella) y el software que escucha detrás de los puertos. Incluye un paquete de complementos que permite probar la penetración mediante fuerza bruta, vulnerabilidades, etc. Puede ver 30 ejemplos de Nmap en https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: GreenBone Security Manager u OpenVas es la versión gratuita o comunitaria de Nessus Security Scanner. Es un escáner de usuario muy completo y amigable fácil de usar para identificar vulnerabilidades, errores de configuración y agujeros de seguridad en general en los objetivos. Si bien Nmap es capaz de encontrar vulnerabilidades, requiere disponibilidad de complementos actualizados y cierta capacidad por parte del usuario. OpenVas tiene una interfaz web intuitiva, pero Nmap sigue siendo la herramienta obligatoria para cualquier administrador de red.

Metasploit: La funcionalidad principal de Metasploit es la ejecución de exploits contra objetivos vulnerables, sin embargo, Metasploit se puede utilizar para escanear en busca de agujeros de seguridad o para confirmarlos. Además, los resultados de los escaneos ejecutados por Nmap, OpenVas y otros escáneres de seguridad se pueden importar a Metasploit para ser explotados.

Estos son solo 3 ejemplos de una enorme lista de herramientas de seguridad. Se recomienda encarecidamente a cualquier persona interesada en la seguridad mantener este Lista de las principales herramientas de seguridad de red como fuente principal de piratería o herramientas de seguridad.

Ejemplo de prueba de penetración de Nmap:

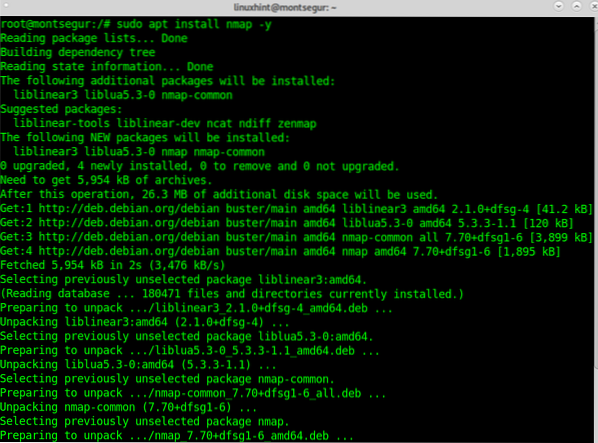

Para comenzar en los sistemas Debian, ejecute:

# apt install nmap -y

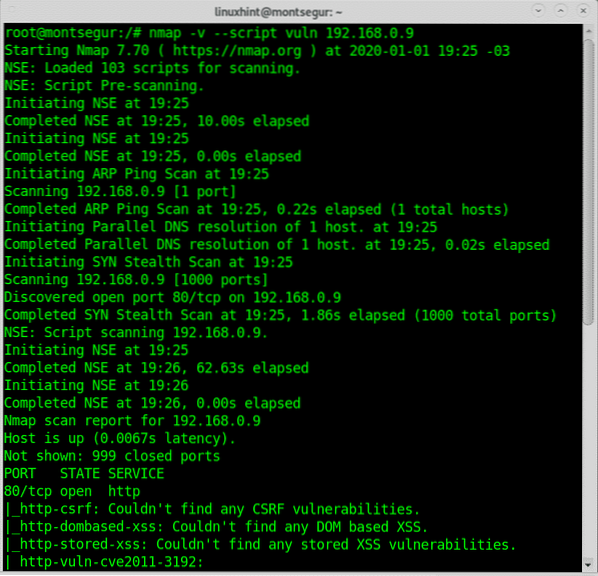

Una vez instalado, el primer paso para probar Nmap para las pruebas de penetración en este tutorial es verificar las vulnerabilidades usando el vuln complemento incluido en Nmap NSE (Nmap Scripting Engine). La sintaxis para ejecutar Nmap con este complemento es:

# nmap -v --script vulnEn mi caso ejecutaré:

# nmap -v --script vuln 192.168.0.9

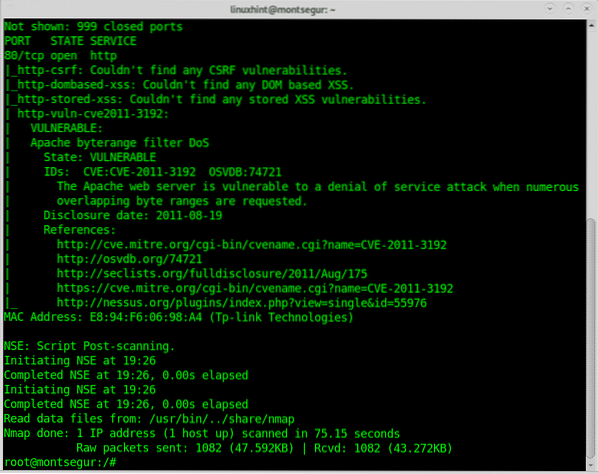

A continuación, verá que Nmap encontró una vulnerabilidad que expone el dispositivo objetivo a ataques de denegación de servicio.

La salida ofrece enlaces a referencias a la vulnerabilidad, en este caso puedo encontrar información detallada sobre https: // nvd.nista.gov / vuln / detail / CVE-2011-3192.

El siguiente ejemplo muestra una ejecución de prueba de lápiz usando OpenVas, al final de este tutorial puede encontrar tutoriales con ejemplos adicionales con Nmap.

Ejemplo de prueba de penetración Openvas:

Para comenzar con OpenVas, descargue Greenbone Community Edition de https: // dl.greenbone.net / download / VM / gsm-ce-6.0.0.Yo asi para configurarlo usando VirtualBox.

Si necesita instrucciones para configurar VirtualBox en Debian, lea https: // linuxhint.com / install_virtualbox6_debian10 / y vuelva justo después de finalizar la instalación antes de configurar el sistema operativo invitado o virtual.

En VirtualBox sigue las instrucciones

Elija las siguientes opciones en el asistente para VirtualBox a mano a través de "Nuevo":

- Tipo: Linux

- Versión: Otro Linux (64 bits)

- Memoria: 4096 MB

- Disco duro: 18 GB

- CPU: 2

Ahora cree un nuevo disco duro para la máquina virtual.

Tenga cuidado de que la conexión de red funcione de adentro hacia afuera y de afuera hacia adentro: el sistema necesita acceso a Internet para la configuración. Para utilizar la interfaz web del sistema, debe acceder al sistema desde donde se ejecuta su navegador web.

El audio, el USB y el disquete deben estar desactivados.

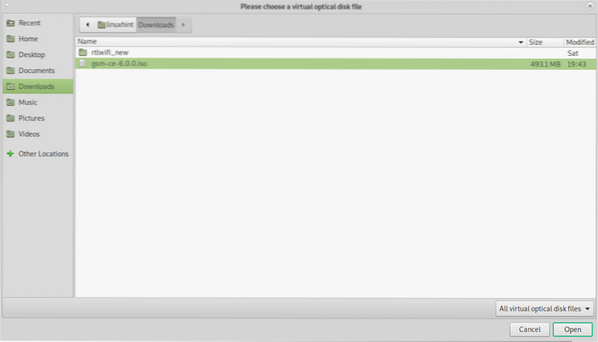

Ahora haga clic en Inicio y haga clic en el icono de la carpeta para elegir la imagen iso descargada como medio para la unidad de CD e iniciar la máquina virtual como se muestra en las capturas de pantalla a continuación:

Busque el directorio que contiene ISO, selecciónelo y presione Abierto.

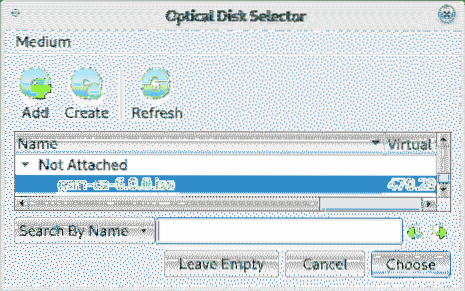

Seleccione su imagen ISO y presione Escoger.

prensa Comienzo para iniciar el instalador GSM.

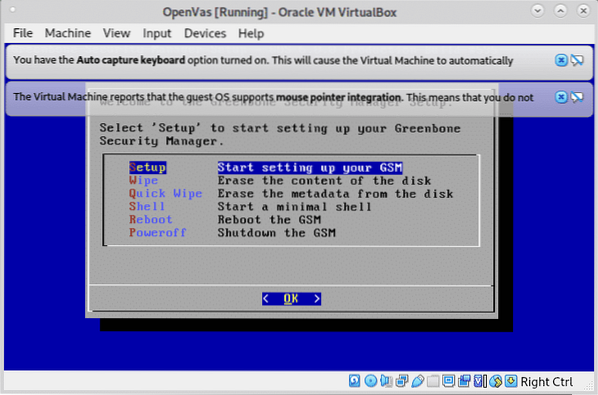

Una vez lanzado y arrancado, seleccione Configuración y presione OK continuar.

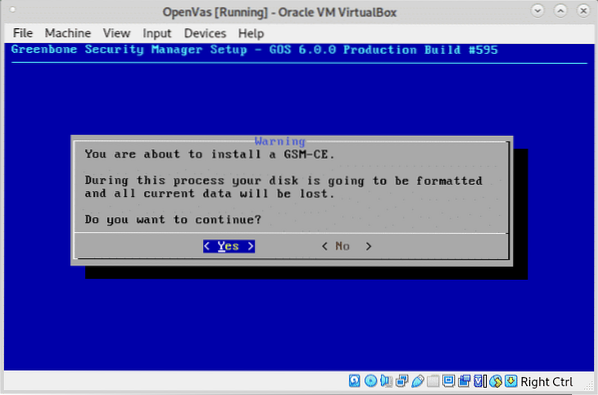

En la siguiente pantalla presione SÍ continuar.

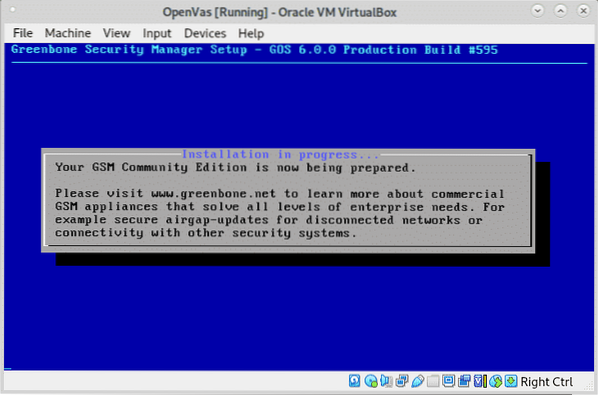

Deje que el instalador prepare su entorno:

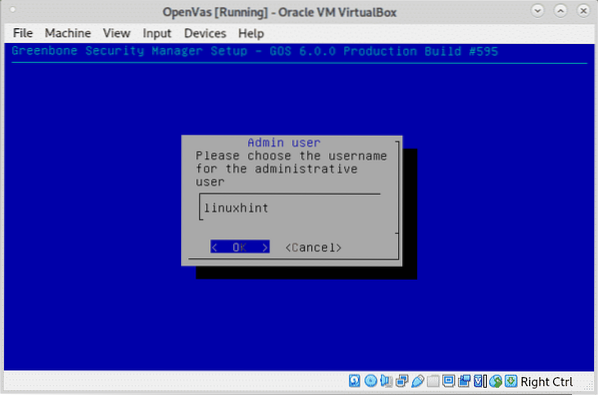

Cuando se le solicite, defina un nombre de usuario como se muestra en la imagen a continuación, puede dejar el predeterminado administración usuario.

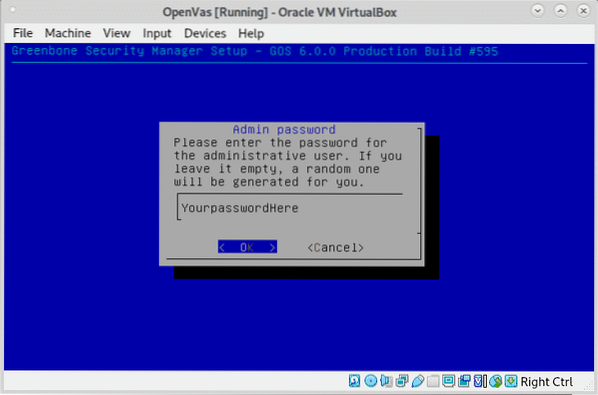

Establezca su contraseña y presione OK continuar.

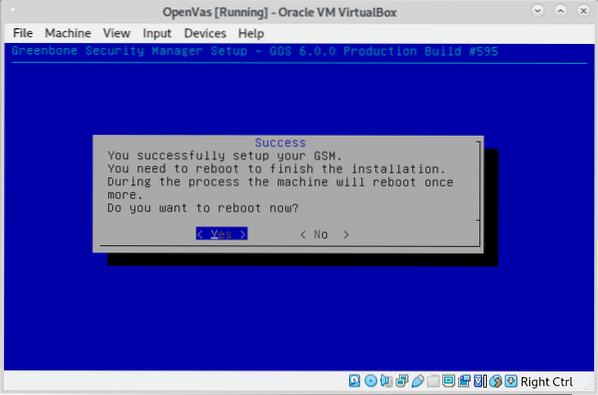

Cuando se le solicite reiniciar, presione SÍ.

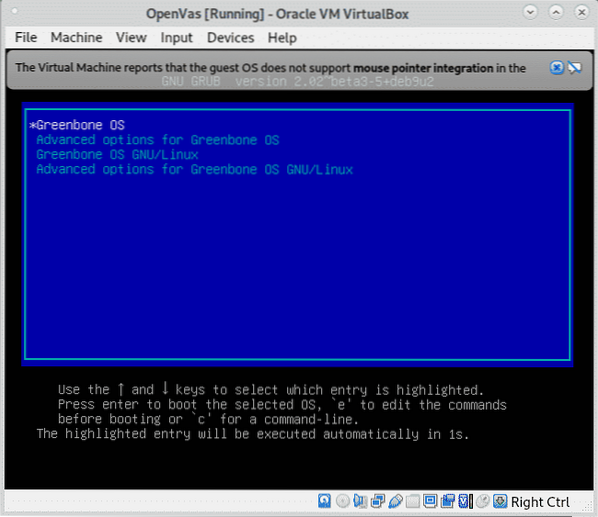

En el arranque, seleccione Sistema operativo Greenbone presionando INGRESAR.

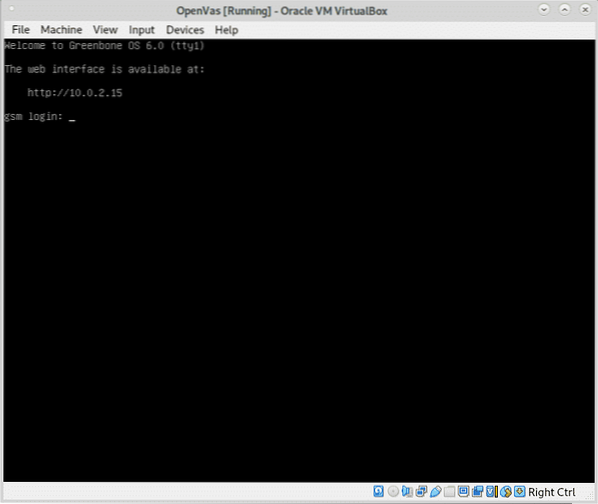

Al arrancar por primera vez después de la instalación, no inicie sesión, el sistema finalizará la instalación y se reiniciará automáticamente, luego verá la siguiente pantalla:

Debe asegurarse de que su dispositivo virtual sea accesible desde su dispositivo host, en mi caso cambié la configuración de red de VirtualBox de NAT a Bridge y luego reinicié el sistema y funcionó.

Nota: Fuente e instrucciones para actualizaciones y software de virtualización adicional en https: // www.greenbone.net / en / install_use_gce /.

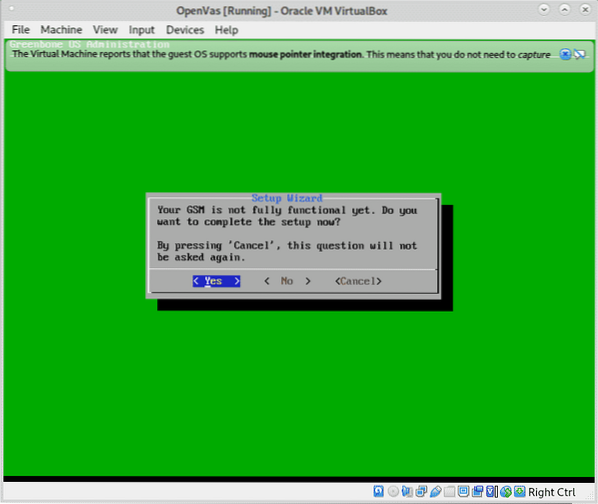

Una vez que inicie el inicio de sesión y verá la pantalla a continuación, presione SÍ continuar.

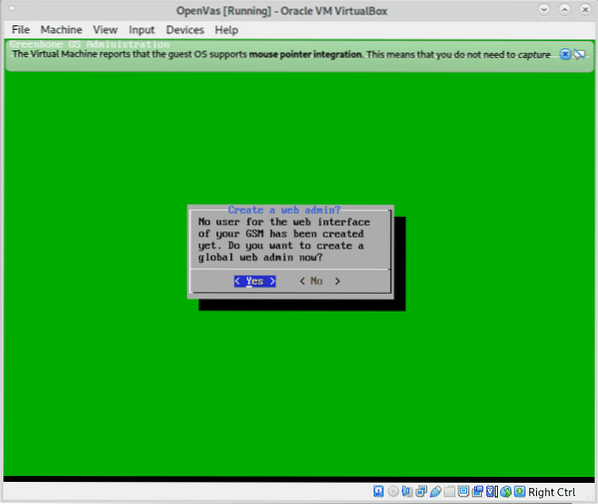

Para crear un usuario para la interfaz web, presione SÍ nuevamente para continuar como se muestra en la siguiente imagen:

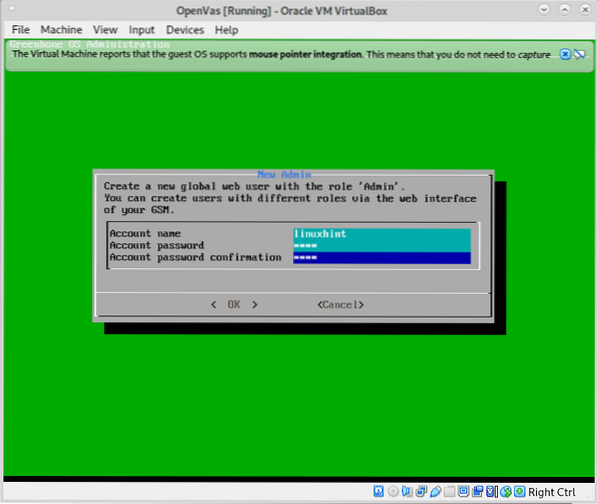

Complete el nombre de usuario y contraseña solicitados y presione OK continuar.

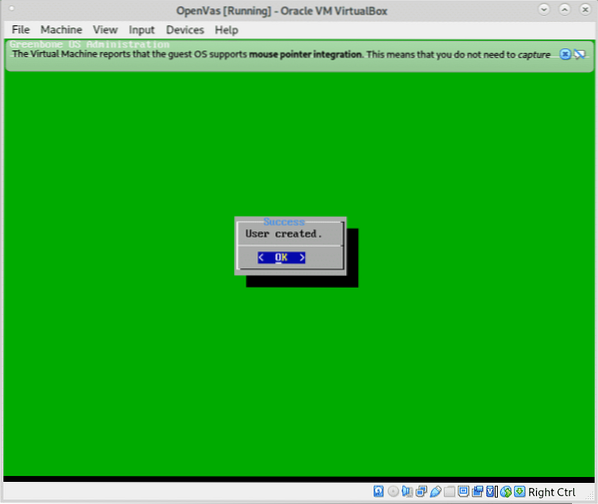

prensa OK en la confirmación de creación de usuario:

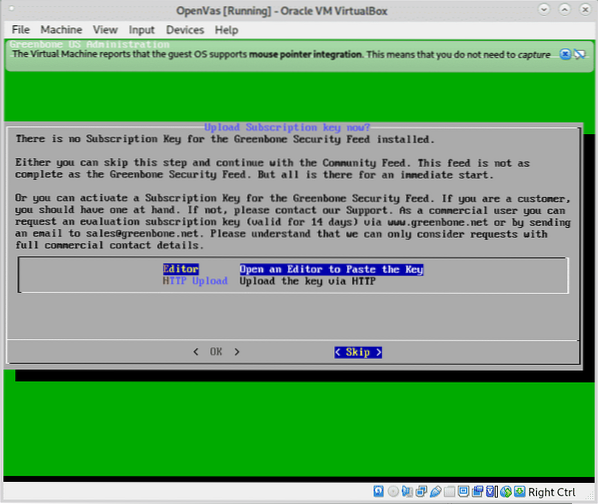

Puede omitir la clave de suscripción por ahora, presione en Saltar continuar.

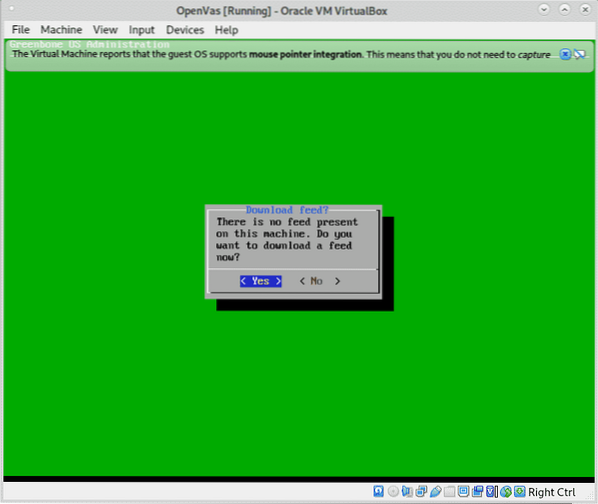

Para descargar el feed presione SÍ Como se muestra abajo.

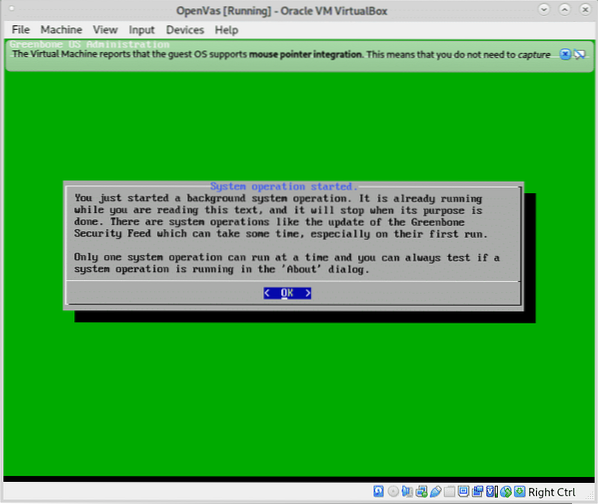

Cuando se le informe sobre la tarea en segundo plano en ejecución, presione OK.

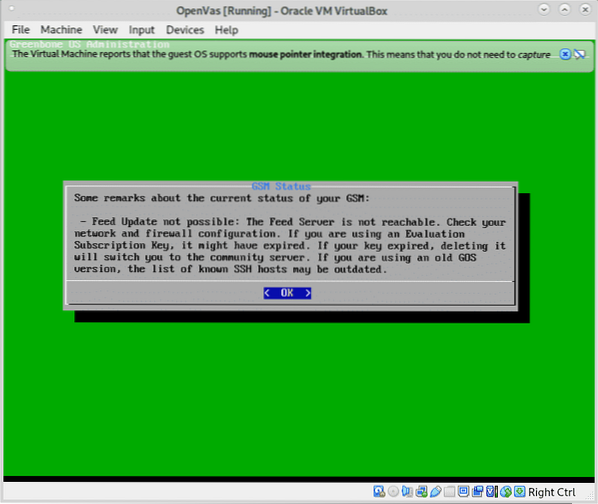

Después de una breve verificación, verá la siguiente pantalla, presione OK para finalizar y acceder a la interfaz web:

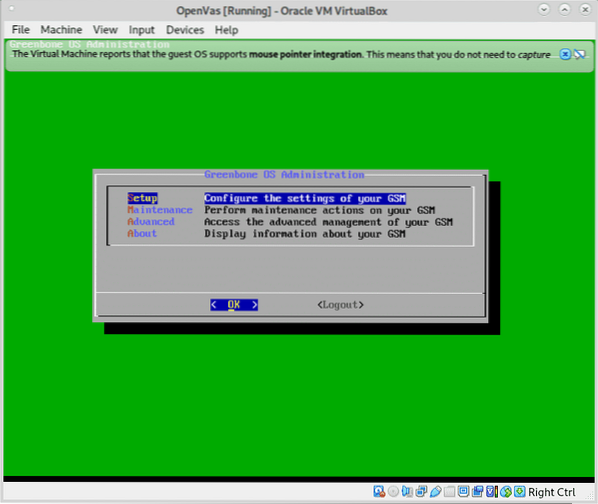

Verá la siguiente pantalla, si no recuerda su dirección de acceso web, puede verificarla en la última opción del menú Acerca de.

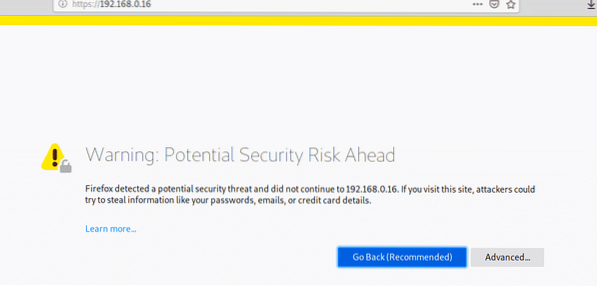

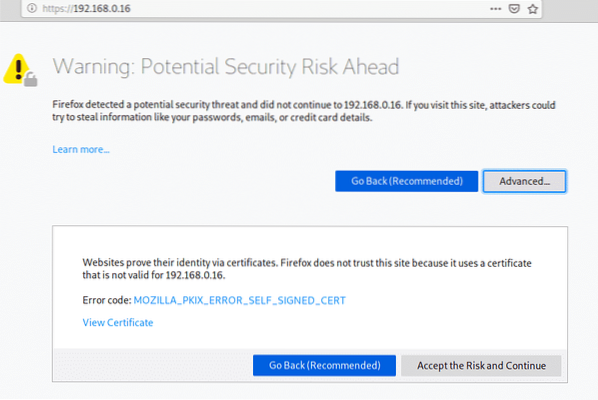

Al acceder con la clave SSL, la advertencia SSL le dará la bienvenida, casi en todos los navegadores la alerta es similar, en Firefox como en mi caso, haga clic en Avanzado.

Luego presione "Acepte el riesgo y continúe"

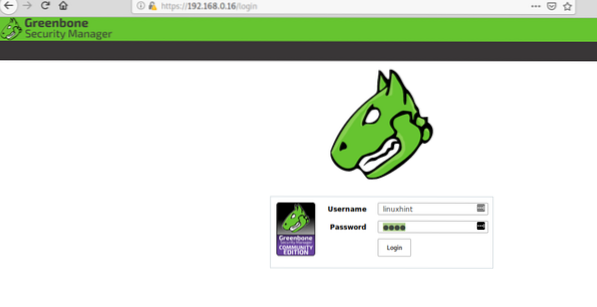

Inicie sesión en GSM utilizando el usuario y la contraseña que definió al crear el usuario de la interfaz web:

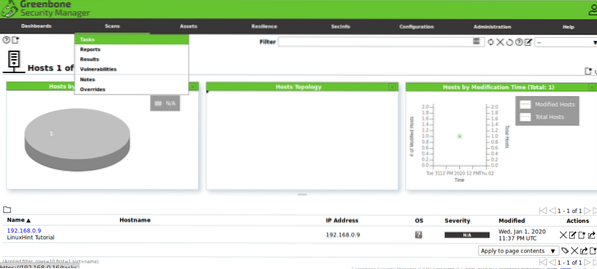

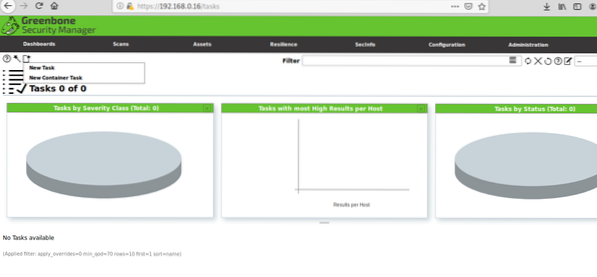

Una vez dentro, en el menú principal presione Escaneos y luego en Tareas.

Haga clic en el icono y en "Nueva tarea".

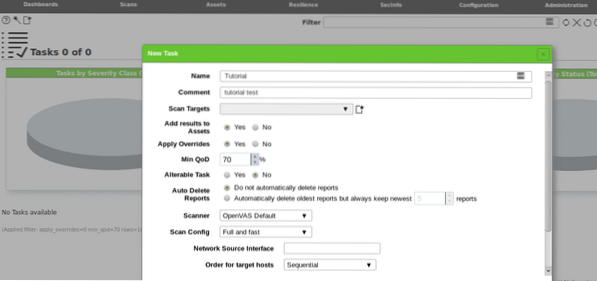

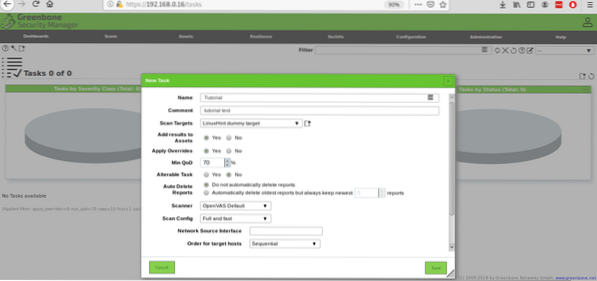

Complete toda la información requerida, en Scan Targets haga clic nuevamente en el ícono:

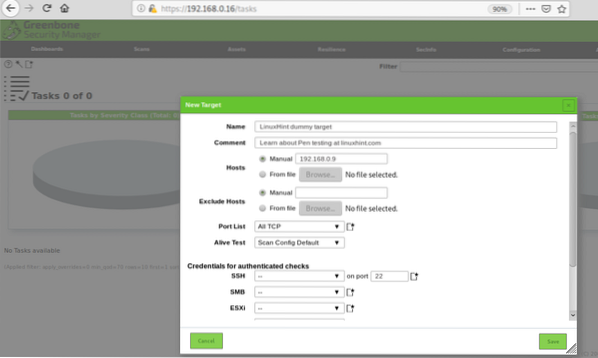

Al presionar en una nueva ventana se solicitará información sobre el objetivo, puede definir un único host por IP o nombre de dominio, también puede importar objetivos desde archivos, una vez llenados todos los campos solicitados presione Ahorrar.

Entonces presione Ahorrar de nuevo

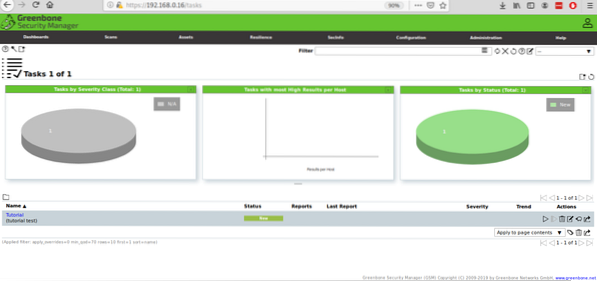

Una vez definida, puede ver su tarea creada con un botón REPRODUCIR para iniciar el escaneo de prueba de penetración:

Si presiona el botón Reproducir, el estado cambiará a "solicitado":

Entonces comenzará a mostrar el progreso:

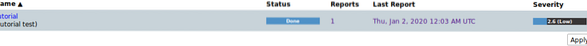

Una vez que haya terminado, verá el estado Hecho, haga clic en el estado.

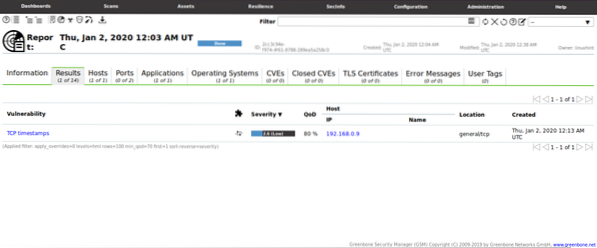

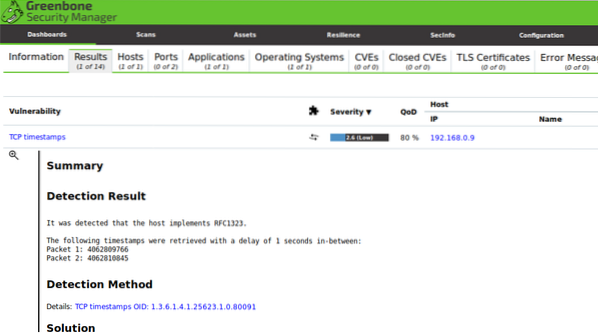

Una vez dentro, puede hacer clic en Resultados para ver una pantalla similar a la siguiente:

En este caso GSM encontró una vulnerabilidad leve sin importancia:

Este análisis se inició en un escritorio Debian recientemente instalado y actualizado sin servicios. Si está interesado en las prácticas de pruebas de penetración, puede obtener Metasploitable entorno de prueba virtual de seguridad lleno de vulnerabilidades listo para ser detectado y explotado.

Espero que hayas encontrado este breve artículo sobre ¿Qué son las pruebas de penetración de red? útil, gracias por leerlo.

Phenquestions

Phenquestions