Tipos de exploits

Tipos de exploits en Metasploit:

- Activo

- Pasivo

La principal diferencia entre estos dos tipos de exploits es que el tipo activo explota un objetivo específico antes de que termine, mientras que el tipo pasivo espera hasta que un host entrante se conecta antes de explotar. Es útil conocerlos de antemano, ya que la diferencia jugará un papel más claro cuando te gradúes para escribir exploits más complicados.

Nuestra configuración

El software que usaremos en este tutorial incluye lo siguiente:

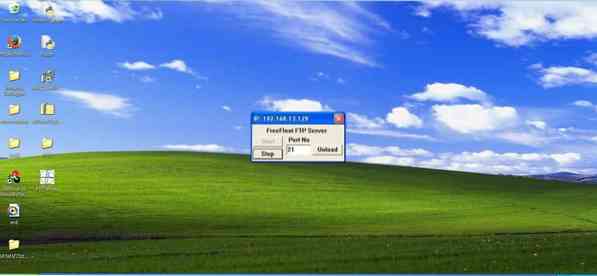

La hazaña: Para el propósito de esta breve guía, usaremos una vulnerabilidad preexistente en el servidor FTP freefloat.

Depurador de inmunidad: Se utiliza para crear exploits y archivos binarios de ingeniería inversa. Puede encontrar fácilmente un buen depurador disponible en línea de forma gratuita.

Paquete de servicio 3 de Windows XP instalado

Kali Linux: Obviamente, la ayuda líder indiscutible para las pruebas de penetración.

Mona.py: Un complemento basado en Python que ayuda con la depuración de inmunidad. Descarga Mona.py y muévalo al directorio del depurador de inmunidad (la carpeta de comandos py).

El proceso

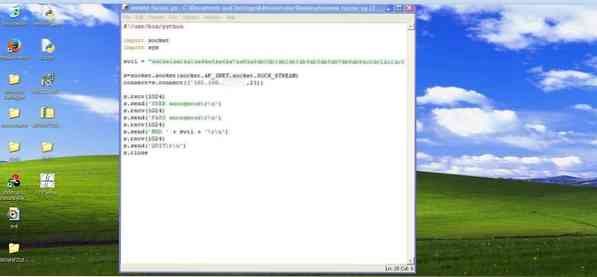

Imitar Fuzzing

Realizaremos pseudo-fuzzing, que implica inundar el sistema con datos aleatorios. Crearemos un patrón con 1,000 caracteres y lo usaremos para saturar el puerto 21, ya que es el puerto de comando del servidor FTP.

Una vez que se ejecuta el módulo, inicie el depurador de inmunidad y asegúrese de que EIP se haya sobrescrito.

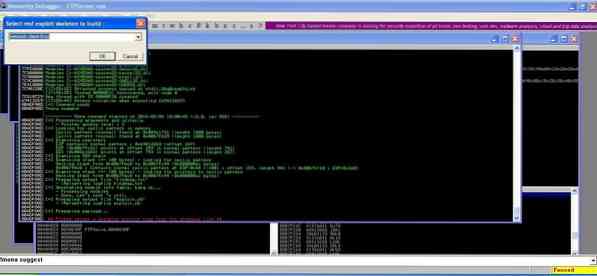

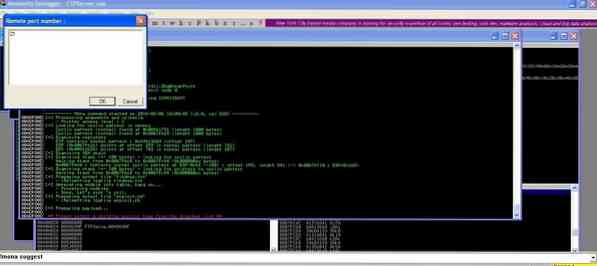

Enciende Mona

Con el EIP sobrescrito, podemos continuar con el depurador de inmunidad. Introduzca la siguiente:

>!Mona sugiere

Seleccione el cliente TCP y el puerto 21 para continuar.

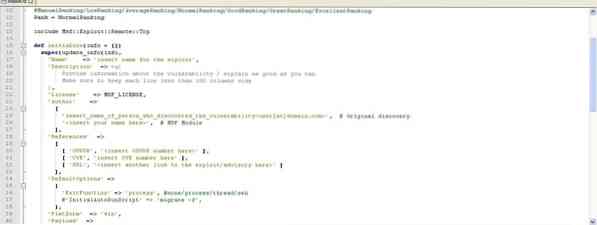

Personalizar Exploit

Verá un archivo basado en ruby creado como resultado. Puedes modificarlo como quieras. Aquí, le cambiaremos el nombre af.rb.

Lanzar el exploit en Metasploit

Cargue el archivo en Kali Linux y replique el exploit desde la raíz al marco Metasploit:

Puedes ver que Metasploit reconoce los cambios y es compatible.

Conclusión

Este fue un mini-tutorial sobre cómo escribir un exploit de Metasploit. Discutiremos exploits más complicados y veremos cómo se escriben en artículos futuros.

Phenquestions

Phenquestions