En este artículo, aprenderemos cómo habilitar y hacer cumplir las políticas de contraseña segura en Ubuntu. También discutiremos cómo establecer una política que obligue a los usuarios a cambiar su contraseña a intervalos regulares.

Tenga en cuenta que hemos explicado el procedimiento en Ubuntu 18.04 sistema LTS.

Una contraseña segura debe contener:

- Letras mayúsculas

- Letras minusculas

- Dígitos

- Simbolos

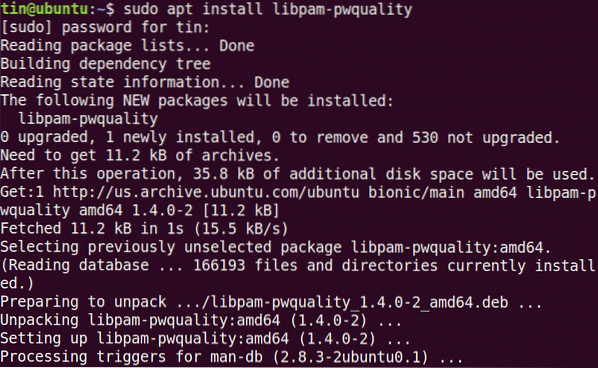

Para hacer cumplir una política de contraseña segura en Ubuntu, usaremos el módulo pwquality de PAM. Para instalar este módulo, inicie la Terminal usando Ctrl + Alt + T atajo. Luego ejecute este comando en la Terminal:

$ sudo apt install libpam-pwqualityCuando se le solicite la contraseña, ingrese la contraseña de sudo.

Ahora, primero copie "/ etc / pam.d / common-password ”antes de configurar cualquier cambio.

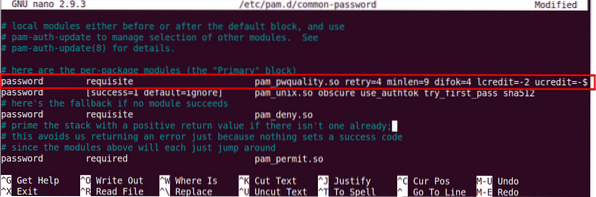

Y luego edítelo para configurar políticas de contraseña:

$ sudo nano / etc / pam.d / contraseña comúnBusque la siguiente línea:

Requisito de contraseña pam_pwquality.así que reintentar = 3Y reemplácelo con lo siguiente:

requisito de contraseñapam_pwquality.así que reintentar = 4 minlen = 9 difok = 4 lcredit = -2 ucredit = -2 dcredit =

-1 ocredit = -1 nombre de usuario de rechazo enforce_for_root

Veamos qué significan los parámetros en el comando anterior:

- rever: No. de veces consecutivas un usuario puede ingresar una contraseña incorrecta.

- minlen: Longitud mínima de la contraseña

- difok: No. de carácter que puede ser similar a la contraseña anterior

- crédito: Min No. de letras minúsculas

- ucredit: Min No. de letras mayúsculas

- dcredit: Min No. de dígitos

- crédito: Min No. de simbolos

- rechazar_nombre_de_usuario: Rechaza la contraseña que contiene el nombre de usuario

- enforce_for_root: También aplique la política para el usuario root

Ahora reinicie el sistema para aplicar los cambios en la política de contraseñas.

$ sudo reiniciarPruebe la política de contraseña segura

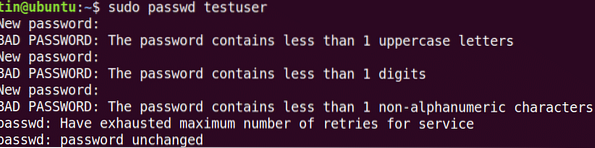

Después de configurar la política de contraseña segura, es mejor verificar si está funcionando o no. Para verificarlo, establezca una contraseña simple que no cumpla con los requisitos de la política de contraseña segura configurados anteriormente. Lo comprobaremos en un usuario de prueba.

Ejecute este comando para agregar un usuario:

$ sudo useradd testuserLuego establece una contraseña.

$ sudo passwd testuserAhora intente ingresar una contraseña que no incluya: ·

- Letra mayúscula

- Dígito

- Símbolo

Puede ver que ninguna de las contraseñas probadas anteriormente ha sido aceptada, ya que no cumplen con los criterios mínimos definidos por la política de contraseñas.

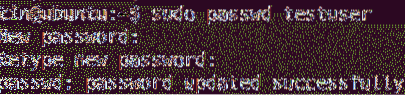

Ahora intente agregar una contraseña compleja que cumpla con los criterios definidos por la política de contraseñas (Longitud total: 8 con Mínimo: 1 letra mayúscula, 1 letra minúscula, 1 dígito y 1 símbolo). Digamos: Abc.89 * jpl.

Puedes ver que la contraseña ahora ha sido aceptada.

Configurar el período de caducidad de la contraseña

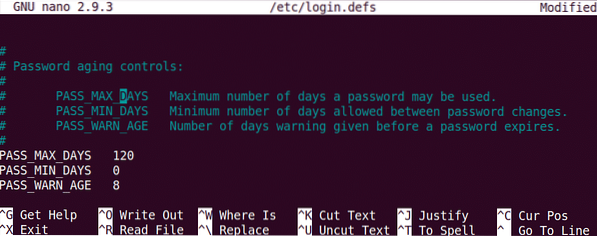

Cambiar la contraseña a intervalos regulares ayuda a limitar el período de uso no autorizado de contraseñas. La política de caducidad de la contraseña se puede configurar a través de "/ etc / login.defs "archivo.Ejecute este comando para editar este archivo:

$ sudo nano / etc / login.defsAgregue las siguientes líneas con valores según sus requisitos.

PASS_MAX_DAYS 120PASS_MIN_DAYS 0PASS_WARN_AGE 8 Tenga en cuenta que la política configurada anteriormente solo se aplicará a los usuarios recién creados. Para aplicar esta política a un usuario existente, use el comando "chage".

Tenga en cuenta que la política configurada anteriormente solo se aplicará a los usuarios recién creados. Para aplicar esta política a un usuario existente, use el comando "chage".

Para usar el comando chage, la sintaxis es:

$ chage [opciones] nombre de usuarioNota: Para ejecutar el comando chage, debe ser el propietario de la cuenta o tener privilegios de root; de lo contrario, no podrá ver ni modificar la política de vencimiento.

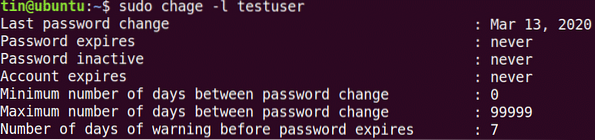

Para ver los detalles de caducidad / antigüedad de la contraseña actual, el comando es:

$ sudo chage -l nombre de usuario

Para configurar el No máximo. de días después de los cuales un usuario debe cambiar la contraseña.

$ sudo chage -MPara configurar el No mínimo. de días requeridos entre el cambio de contraseña.

$ sudo chage -mPara configurar una advertencia antes de la expiración de la contraseña:

$ sudo chage -WEso es todo lo que hay que hacer! Tener una política que obligue a los usuarios a usar contraseñas seguras y cambiarlas regularmente después de un intervalo es necesario para garantizar la seguridad del sistema. Para obtener más información sobre las herramientas que se tratan en este artículo, como pam_pwquality y Chage, consulte sus páginas de manual.

Phenquestions

Phenquestions