WireGuard es un popular protocolo de comunicación de código abierto punto a punto que se utiliza para crear un túnel de red privada virtual seguro y rápido. Esta VPN fue diseñada para su uso en el kernel de Linux. WireGuard es una VPN ligera que proporciona velocidades extremadamente rápidas a los usuarios.

Este artículo le muestra cómo instalar y configurar WireGuard en su sistema CentOS 8. La instalación y configuración de WireGuard son mucho más fáciles que las VPN ya existentes, como OpenVPN, y esta es una de las principales razones de su creciente popularidad en la comunidad de Linux.

Descripción general

Este artículo consta de dos secciones:

- En la primera sección, instalaremos y configuraremos una máquina CentOS 8 que actuará como Servidor VPN WireGuard.

- En la segunda sección, instalaremos y configuraremos una máquina CentOS 8 que actuará como Cliente VPN WireGuard.

Instalación y configuración de WireGuard en un servidor CentOS 8

En esta sección, configuraremos una máquina CentOS 8 que actuará como servidor al instalar WireGuard.

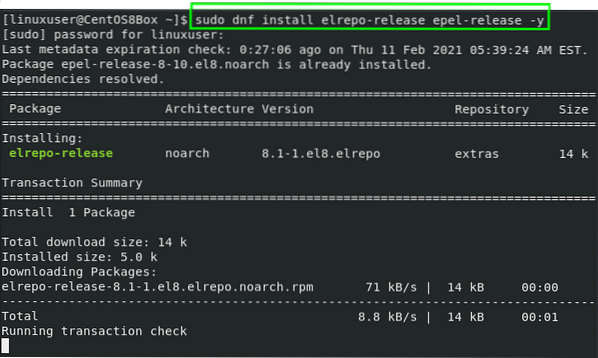

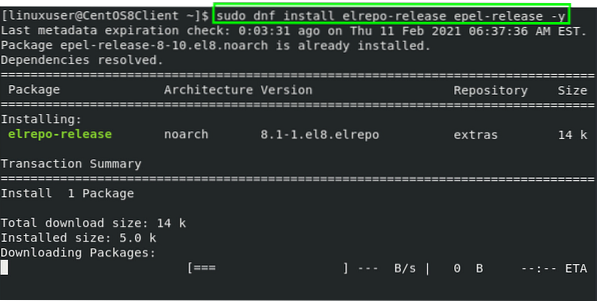

Paso 1: Agregar repositorios EPEL y Elrepo

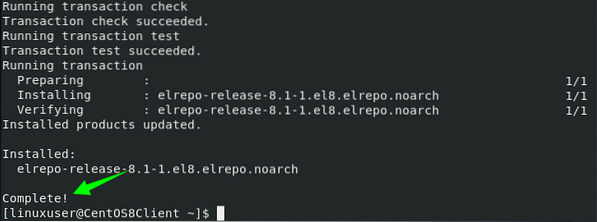

Para comenzar a instalar WireGuard en CentOS 8, primero, agregue los repositorios EPEL y Elrepo para instalar los módulos del kernel y las herramientas WireGuard.

$ sudo dnf instalar epel-release elrepo-release -y

Ahora, después de instalar los repositorios necesarios, instale los módulos del kernel y las herramientas WireGuard.

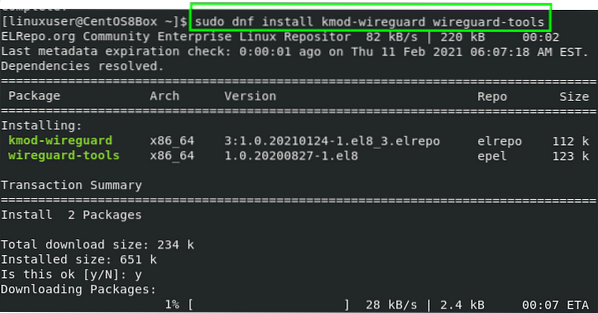

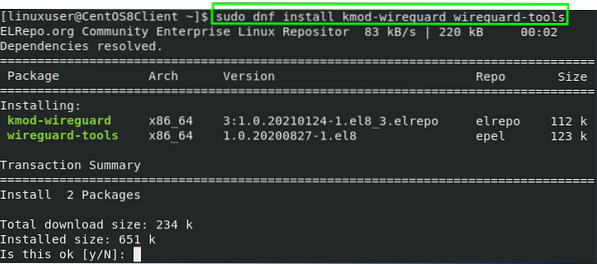

Paso 2: Instale los módulos Kernel y las herramientas WireGuard

Los módulos del kernel y las herramientas WireGuard se pueden instalar rápidamente desde los repositorios EPEL y Elrepo emitiendo el siguiente comando:

$ sudo dnf instalar kmod-wireguard wireguard-tools

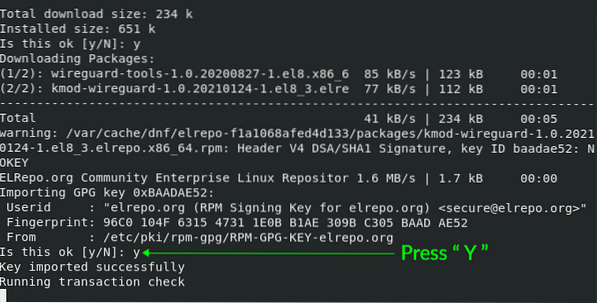

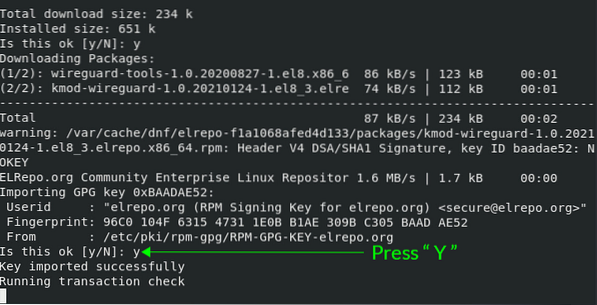

Cuando se le solicite permiso para importar y agregar las claves GPG al sistema CentOS 8, permita esta acción escribiendo "Y" y presionando "Enter."

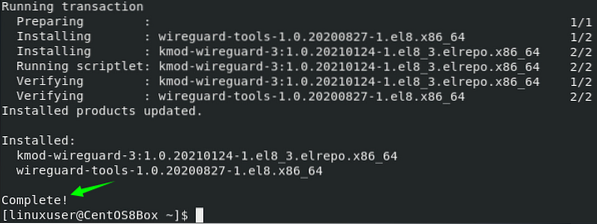

Después de instalar con éxito las herramientas WireGuard, ahora realizaremos algunas configuraciones.

Paso 3: crear claves públicas y privadas

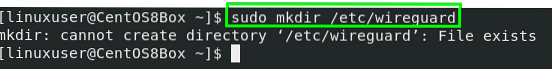

Primero, crearemos un nuevo directorio '/ etc / wireguard' para que podamos configurar el servidor VPN en el directorio. Para crear un nuevo directorio '/ etc / wireguard' en el sistema CentOS 8, emita el siguiente comando.

sudo mkdir / etc / wireguard

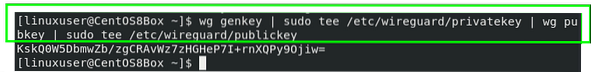

Después de crear el directorio, cree las claves pública y privada utilizando las herramientas de línea de comandos "wg" y "tee". El comando para crear claves públicas y privadas es el siguiente.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

La clave generada se imprimirá al ejecutar el comando anterior.

Paso 4: Configuración del dispositivo de túnel para enrutar el tráfico VPN

Para configurar un dispositivo, cree un archivo de configuración en el directorio '/ etc / wireguard' y abra el archivo usando el editor nano.

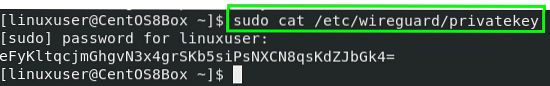

Antes de crear el archivo de configuración, obtenga la clave privada usando el siguiente comando.

$ sudo cat / etc / wireguard / privatekey

Guarde la clave privada en algún lugar; necesitará esta clave más adelante en el archivo de configuración.

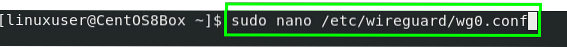

Ahora, cree el "wg0.conf "archivo.

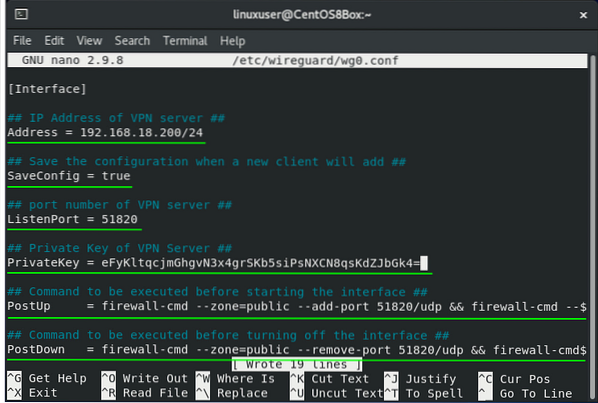

$ sudo nano / etc / wireguard / wg0.conf

Agregue el contenido que se indica a continuación en el archivo “/ etc / wireguard / wg0.conf "archivo.

[Interfaz]## Dirección IP del servidor VPN ##

Dirección = 192.168.18.200/24

## Guarde la configuración cuando un nuevo cliente agregue ##

SaveConfig = verdadero

## número de puerto del servidor VPN ##

ListenPort = 51820

## Clave privada del servidor VPN ##

PrivateKey = SERVER_PRIVATE_KEY

## Comando a ejecutar antes de iniciar la interfaz ##

PostUp = firewall-cmd --zone = public --add-port 51820 / udp && firewall-cmd --zone = public --add-masquerade

## Comando a ejecutar antes de apagar la interfaz ##

PostDown = firewall-cmd --remove-port 51820 / udp --zone = public && firewall-cmd --remove-masquerade --zone = public

Este archivo de configuración contiene los siguientes términos clave:

- Habla a - la dirección IP privada para la interfaz (wg0).

- SaveConfig = verdadero: guarda el estado de la interfaz al reiniciar o apagar el servidor.

- ListenPort - el puerto donde escucha el demonio WireGuard.

- Llave privada - la clave que acabamos de generar.

- PostUp - este comando se ejecutará antes de encender la interfaz

- PostDown - este comando se ejecutará antes de apagar la interfaz.

Ahora que comprende bastante bien el archivo de configuración, puede guardar el archivo y salir usando los atajos de teclado (CTRL + S) y (CTRL + X).

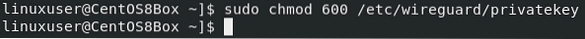

Paso 5: Establecer privilegios de configuración y archivo de "clave privada"

Ahora, haremos que el servidor VPN sea un poco más seguro. Un usuario básico no debería tener privilegios para leer el archivo de configuración y el archivo de 'clave privada'. Para proporcionar acceso a estos archivos, cambiaremos el modo de estos dos archivos a 600. El comando para configurar los permisos se da a continuación.

$ sudo chmod 600 / etc / wireguard / privatekey

Después de finalizar los permisos, iniciaremos la interfaz (wg0) usando la herramienta de línea de comandos wg-quick.

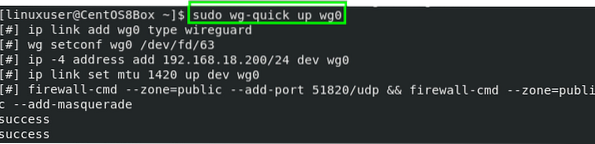

Paso 6: Inicie la interfaz

Para iniciar la interfaz, ejecute el comando que se indica a continuación:

$ sudo wg-quick up wg0

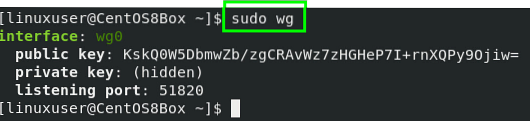

Si ha obtenido el resultado que se muestra en la captura de pantalla anterior, ha iniciado correctamente la interfaz. Ahora comprobaremos el estado de la interfaz.

$ sudo wg

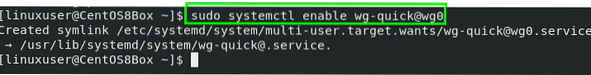

Habilite la interfaz para iniciar automáticamente la interfaz al arrancar el servidor CentOS 8.

$ sudo systemctl habilitar wg-quick @ wg0

En esta etapa, se ha completado la configuración del servidor. Ahora, si desea configurar este servidor VPN para NAT, deberá habilitar el reenvío IPv4.

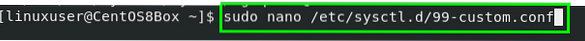

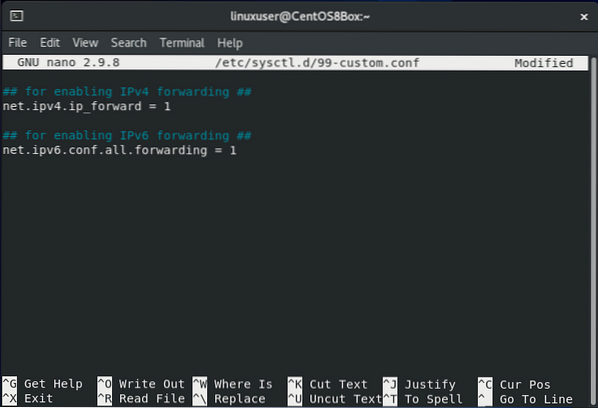

Paso 7: Habilite el reenvío de IPv4

Para habilitar el reenvío de IPv4 para NAT, cree un "99-custom.conf ”en el archivo“ / etc / sysctl.d ”directorio usando el editor nano.

$ sudo nano / etc / sysctl.d / 99-personalizado.conf

Agregue el siguiente contenido al "/ etc / sysctl.d / 99-personalizado.conf "

## para habilitar el reenvío IPv4 ##neto.ipv4.ip_forward = 1

Para habilitar el reenvío de IPv6, agregue el siguiente contenido al archivo “/ etc / sysctl.d / 99-personalizado.conf ”, también.

## para habilitar el reenvío IPv6 ##neto.ipv6.conf.todas.reenvío = 1

Después de habilitar el reenvío de IPv4, guarde el archivo y salga usando los accesos directos (CTRL + S) y (CTRL + X).

Pasemos ahora a configurar la máquina WireGuard Client.

Instalación y configuración de WireGuard VPN en CentOS 8 Client

En esta sección, configuraremos una máquina CentOS 8 que actuará como cliente. El proceso de instalación y configuración del cliente WireGuard VPN será casi el mismo que para el servidor WireGuard VPN.

Paso 1: Agregar repositorios EPEL y Elrepo

Primero, agregaremos los repositorios EPEL y Elrepo para instalar los módulos del kernel y las herramientas WireGuard:

$ sudo dnf instalar epel-release elrepo-release -y

Ahora, después de instalar los repositorios necesarios, instalaremos los módulos del kernel y las herramientas WireGuard.

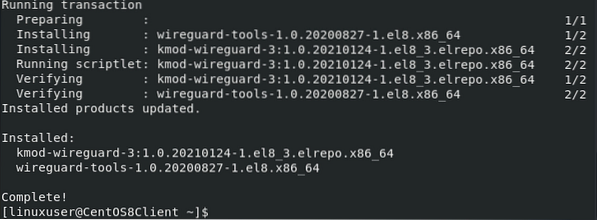

Paso 2: Instale los módulos Kernel y las herramientas WireGuard

Los módulos del kernel y las herramientas WireGuard ahora se pueden instalar desde los repositorios EPEL y Elrepo emitiendo el siguiente comando.

$ sudo dnf instalar kmod-wireguard wireguard-tools

Cuando se le solicite permiso para importar y agregar las claves GPG al sistema CentOS 8, permita los cambios escribiendo "Y" y presionando "Enter."

Después de que las herramientas WireGuard se hayan instalado con éxito, la máquina del Cliente CentOS 8 también debe configurarse.

Paso 3: crear claves públicas y privadas

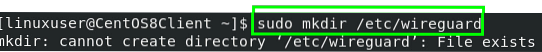

En este paso, crearemos un nuevo directorio '/ etc / wireguard' en la máquina del Cliente. Para crear el nuevo directorio '/ etc / wireguard' en su sistema CentOS 8, ingrese el siguiente comando.

sudo mkdir / etc / wireguard

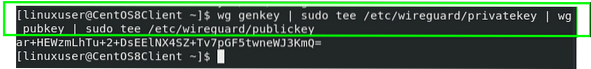

Después de crear el directorio, cree las claves pública y privada utilizando las herramientas de línea de comandos "wg" y "tee". El comando para crear claves públicas y privadas se proporciona a continuación.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Las claves generadas ahora se imprimirán.

Paso 4: Configuración para enrutar el tráfico VPN

En este paso, crearemos un archivo de configuración en el directorio '/ etc / wireguard' y lo abriremos usando el editor nano.

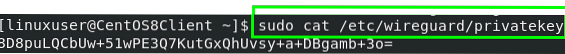

Antes de crear el archivo de configuración, obtenga la clave privada usando el siguiente comando.

$ sudo cat / etc / wireguard / privatekey

Guarde la clave privada en algún lugar; lo necesitará más adelante en el archivo de configuración.

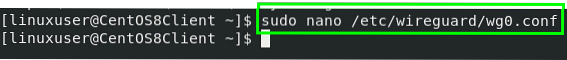

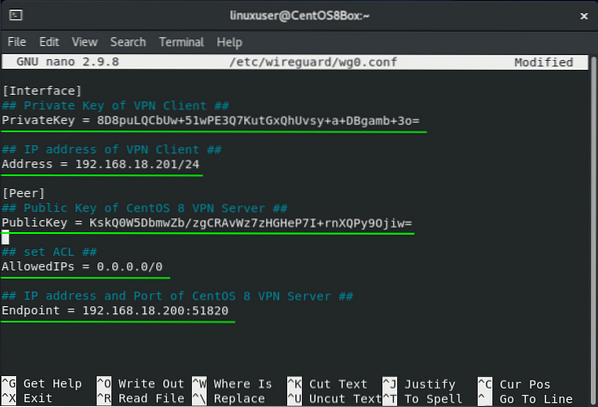

Ahora, cree el "wg0.conf "archivo.

$ sudo nano / etc / wireguard / wg0.conf

Agregue el contenido que se indica a continuación en el archivo “/ etc / wireguard / wg0.conf "archivo

[Interfaz]## Clave privada del cliente VPN ##

PrivateKey = 8D8puLQCbUw + 51wPE3Q7KutGxQhUvsy + a + DBgamb + 3o =

## Dirección IP del cliente VPN ##

Dirección = 192.168.18.201/24

[Mirar]

## Clave pública del servidor VPN CentOS 8 ##

PublicKey = VWndJ4oB7ZJwC / 7UOm ++ OLDrbAxMPsR2yd0cl3sEkUI =

## establecer ACL ##

IP permitidas = 0.0.0.0/0

## Dirección IP y puerto del servidor VPN CentOS 8 ##

Punto final = 192.168.18.200: 51820

El archivo de configuración contiene los siguientes términos clave:

- Llave privada - la clave generada en la máquina cliente.

- Habla a - la dirección IP de la interfaz (wg0).

- Llave pública - la clave pública de la máquina servidor VPN a la que queremos conectarnos.

- IP permitidas - todas las direcciones IP permitidas para el flujo de tráfico usando la VPN.

- Punto final - proporcionaremos la dirección IP y el número de puerto de la máquina servidor CentOS 8 a la que queremos conectarnos.

Ahora también hemos configurado la máquina cliente. Guarde el archivo y salga usando los atajos de teclado (CTRL + S) y (CTRL + X).

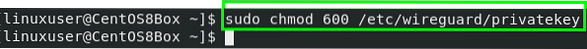

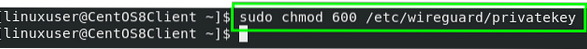

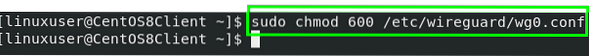

Paso 5: Establecer privilegios de configuración y archivo de "clave privada"

Ahora, cambiaremos el modo y estableceremos los privilegios del archivo de configuración y el archivo de "clave privada" en 600. Ingrese el siguiente comando para configurar los permisos.

$ sudo chmod 600 / etc / wireguard / privatekey

Ahora que hemos finalizado los permisos, podemos iniciar la interfaz (wg0) usando la herramienta de línea de comandos "wg-quick".

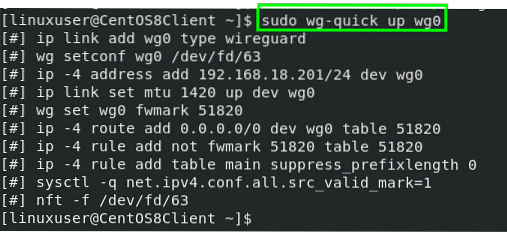

Paso 6: Inicie la interfaz

Para iniciar la interfaz, ejecute el comando que se indica a continuación:

$ sudo wg-quick up wg0

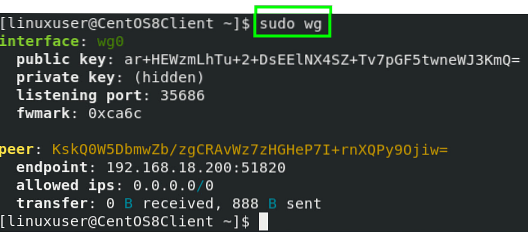

Ahora hemos iniciado con éxito la interfaz. A continuación, comprobaremos el estado de la interfaz.

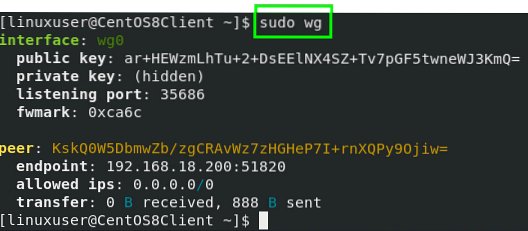

$ sudo wg

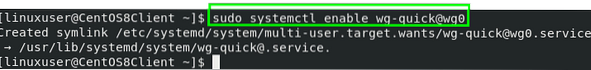

Habilite la interfaz para iniciar automáticamente la interfaz al arrancar el servidor CentOS 8.

$ sudo systemctl habilitar wg-quick @ wg0

En esta etapa, el cliente también está configurado.

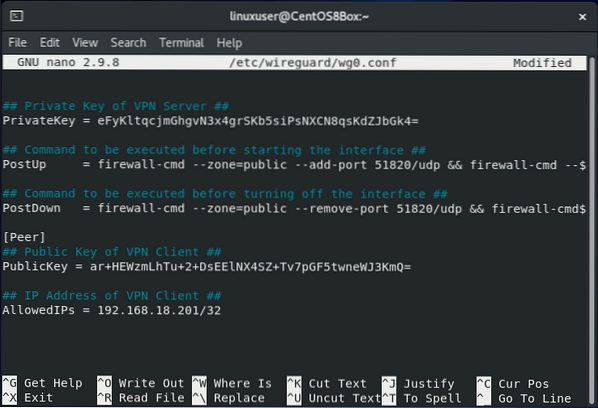

Paso 7: agregue la dirección IP y la clave pública del cliente al servidor CentOS 8

El paso final es agregar la dirección IP y la clave pública de la máquina cliente VPN al archivo de configuración de la máquina servidor VPN CentOS 8 WireGuard.

Regrese a la máquina del servidor y agregue el siguiente contenido al archivo “/ etc / wireguard / wg0.conf "archivo.

[Mirar]## Clave pública del cliente VPN ##

PublicKey = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA =

## Dirección IP del cliente VPN ##

IP permitidas = 192.168.10.2/32

Después de actualizar el archivo de configuración del servidor VPN, guarde el archivo y salga usando los atajos de teclado (CTRL + S) y (CTRL + X).

El túnel ya se ha establecido y todo el tráfico pasará a través del servidor VPN CentOS 8 WireGuard.

Paso 8: Verifique la conexión del túnel

Para verificar que el servidor VPN de CentOS 8 WireGuard se haya instalado y configurado correctamente, emita el comando que se indica a continuación para verificar que el tráfico fluya a través del servidor VPN de WireGuard configurado.

$ sudo wg

Y eso es todo! Ha configurado y establecido el servidor VPN WireGuard con éxito.

Conclusión

Este artículo le mostró cómo instalar y configurar WireGuard VPN en su máquina CentOS 8 y configurar el sistema como un servidor VPN. También le mostramos cómo configurar un cliente VPN CentOS 8 WireGuard y configurar el cliente para enrutar el tráfico a través del servidor VPN WireGuard.

Phenquestions

Phenquestions