WireGuard es una VPN (red privada virtual) de uso general que utiliza criptografía de última generación. En comparación con otras soluciones VPN populares, como IPsec y OpenVPN, WireGuard es generalmente más rápido, más fácil de configurar y ocupa menos espacio. Es multiplataforma y puede ejecutarse en casi cualquier lugar, incluidos Linux, Windows, Android y macOS.

Wireguard es una VPN de igual a igual; no usa el modelo cliente-servidor. Dependiendo de la configuración, un par puede actuar como un servidor o cliente tradicional. Funciona mediante la creación de una interfaz de red en cada dispositivo del mismo nivel que actúa como un túnel. Los pares se autentican entre sí intercambiando y validando claves públicas, imitando el modelo SSH. Las claves públicas se asignan con una lista de direcciones IP que están permitidas en el túnel. El tráfico de VPN está encapsulado en UDP.

Este artículo explica cómo instalar y configurar WireGuard en Debian 10 que actuará como un servidor VPN. También le mostraremos cómo configurar WireGuard como cliente en Linux, Windows y macOS. El tráfico del cliente se enrutará a través del servidor Debian 10.

Esta configuración se puede utilizar como protección contra los ataques de Man in the Middle, navegar por la web de forma anónima, eludir el contenido restringido geográficamente o permitir que sus colegas que trabajan desde casa se conecten a la red de la empresa de forma segura.

Requisitos previos #

Para seguir esta guía, necesitará una máquina con Debian 10 instalado. También necesita root o [acceso sudo] (https: // linuxize.com / post / how-to-create-a-sudo-user-on-debian / para instalar paquetes y realizar cambios en el sistema.

Configuración del servidor WireGuard #

Comenzaremos instalando el paquete WireGuard en la máquina Debian y lo configuraremos para que actúe como servidor. También configuraremos el sistema para enrutar el tráfico de los clientes a través de él.

Instale WireGuard en Debian 10 #

WireGuard está disponible en los repositorios de backports de Debian. Para agregar el repositorio a su sistema, ejecute:

echo 'deb http: // ftp.debian.org / debian buster-backports main '| sudo tee / etc / apt / sources.lista.d / buster-backports.listaUna vez que el repositorio esté habilitado, actualice el caché de apt e instale el módulo y las herramientas de WireGuard:

WireGuard se ejecuta como un módulo del kernel.actualización de sudo aptsudo apt instalar wireguard

Configuración de WireGuard #

Puede configurar y administrar las interfaces WireGuard con el wg y wg-quick herramientas de línea de comandos.

Cada dispositivo de la red WireGuard VPN debe tener una clave pública y privada. Ejecute el siguiente comando para generar el par de claves:

wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickeyLos archivos se generan en el / etc / wireguard directorio. Utilizar el gato o menos comandos para ver el contenido de los archivos. La clave privada nunca debe compartirse con nadie y siempre debe mantenerse segura.

Wireguard también admite una clave previamente compartida, que agrega una capa adicional de criptografía de clave simétrica. Esta clave es opcional y debe ser única para cada par de pares.

El siguiente paso es configurar el dispositivo de túnel que enrutará el tráfico VPN.

El dispositivo se puede configurar desde la línea de comando usando el ip y wg comandos, o creando manualmente el archivo de configuración. Crearemos la configuración con un editor de texto.

Abra su editor y cree un nuevo archivo llamado wg0.conf con el siguiente contenido:

sudo nano / etc / wireguard / wg0.conf[Interfaz] Dirección = 10.0.0.1/24 SaveConfig = true ListenPort = 51820 PrivateKey = SERVER_PRIVATE_KEY PostUp = iptables -A FORWARD -i% i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE PostDown = iptables -D FORWARD -i% i -j ACEPTAR; iptables -t nat -D POSTROUTING -o ens3 -j MASQUERADE Puedes nombrar la interfaz como quieras. Sin embargo, se recomienda utilizar algo como wg0 o wgvpn0.

Los ajustes en la sección de interfaz tienen el siguiente significado:

Dirección: una lista separada por comas de direcciones IP v4 o v6 para

wg0interfaz. Puede obtener una dirección IP de un rango que está reservado para las redes privadas (10.0.0.0/8, 172.dieciséis.0.0/12 o 192.168.0.0/16).ListenPort: el puerto de escucha.

PrivateKey: una clave privada generada por el

wg genkeymando. (Para ver el contenido del tipo de archivo:sudo cat / etc / wireguard / privatekey)SaveConfig: cuando se establece en verdadero, el estado actual de la interfaz se guarda en el archivo de configuración cuando se apaga.

PostUp: comando o script que se ejecuta antes de abrir la interfaz. En este ejemplo, usamos iptables para habilitar el enmascaramiento. Esto permite que el tráfico salga del servidor, dando a los clientes VPN acceso a Internet.

Asegúrate de reemplazar

ens3después-UN POSTROUTINGpara que coincida con el nombre de su interfaz de red pública. Puede encontrar fácilmente la interfaz con:ip -o -4 ruta mostrar por defecto | awk 'imprimir $ 5'PostDown: un comando o secuencia de comandos que se ejecuta antes de desactivar la interfaz. Las reglas de iptables se eliminarán una vez que la interfaz esté inactiva.

La wg0.conf y llave privada los archivos no deben ser legibles para los usuarios normales. Usar chmod para configurar los permisos de los archivos a 600:

sudo chmod 600 / etc / wireguard / clave privada, wg0.confUna vez hecho esto, trae el wg0 interfaz usando los atributos especificados en el archivo de configuración:

sudo wg-quick up wg0La salida se verá así:

[#] enlace ip agregar wg0 tipo wireguard [#] wg setconf wg0 / dev / fd / 63 [#] dirección ip -4 agregar 10.0.0.1/24 dev wg0 [#] conjunto de enlaces ip mtu 1420 up dev wg0 [#] iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE Para verificar el estado y la configuración de la interfaz, ejecute:

sudo wg show wg0interfaz: wg0 clave pública: + Vpyku + gjVJuXGR / OXXt6cmBKPdc06Qnm3hpRhMBtxs = clave privada: puerto de escucha (oculto): 51820 También puede verificar el estado de la interfaz con ip un show wg0:

ip un show wg04: wg0: mtu 1420 qdisc noqueue state UNKNOWN grupo predeterminado qlen 1000 link / none inet 10.0.0.1/24 alcance global wg0 valid_lft forever preferencia_lft forever WireGuard se puede administrar con Systemd. Para traer la interfaz WireGuard en el momento del arranque, ejecute el siguiente comando:

sudo systemctl habilitar wg-quick @ wg0Configuración de firewall y redes del servidor #

El reenvío de IP debe estar habilitado para que NAT funcione. Abre el / etc / sysctl.conf file y agregue o descomente la siguiente línea:

sudo nano / etc / sysctl.confneto.ipv4.ip_forward = 1Guarde el archivo y aplique el cambio:

sudo sysctl -pneto.ipv4.ip_forward = 1 Si está utilizando UFW para administrar su firewall, necesita abrir el tráfico UDP en el puerto 51820:

sudo ufw permite 51820 / udpEso es. Se ha configurado el par de Debian que actuará como servidor.

Configuración de clientes Linux y macOS #

Las instrucciones de instalación para todas las plataformas compatibles están disponibles en https: // wireguard.com / install / . En sistemas Linux, puede instalar el paquete utilizando el administrador de paquetes de distribución y en macOS con elaborar cerveza.

Una vez instalado, siga los pasos a continuación para configurar el dispositivo cliente.

El proceso para configurar un cliente de Linux y macOS es prácticamente el mismo que hizo para el servidor. Primero, genere las claves públicas y privadas:

wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickeyCrea el archivo wg0.conf y agregue los siguientes contenidos:

sudo nano / etc / wireguard / wg0.conf[Interfaz] PrivateKey = CLIENT_PRIVATE_KEY Dirección = 10.0.0.2/24 [Peer] PublicKey = SERVER_PUBLIC_KEY Endpoint = SERVER_IP_ADDRESS: 51820 IP permitidas = 0.0.0.0/0 La configuración en la sección de interfaz tiene el mismo significado que al configurar el servidor:

- Dirección: una lista separada por comas de direcciones IP v4 o v6 para

wg0interfaz. - PrivateKey: para ver el contenido del archivo en la máquina cliente, ejecute:

sudo cat / etc / wireguard / privatekey

La sección de pares contiene los siguientes campos:

- PublicKey: una clave pública del par al que desea conectarse. (El contenido del servidor

/ etc / wireguard / publickeyexpediente). - Punto final: una IP o nombre de host del par al que desea conectarse, seguido de dos puntos y luego un número de puerto en el que escucha el par remoto.

- AllowIPs: una lista separada por comas de direcciones IP v4 o v6 desde las que se permite el tráfico entrante para el par y a las que se dirige el tráfico saliente para este par. Estamos usando 0.0.0.0/0 porque estamos enrutando el tráfico y queremos que el servidor del mismo nivel envíe paquetes con cualquier IP de origen.

Si necesita configurar clientes adicionales, simplemente repita los mismos pasos utilizando una dirección IP privada diferente.

Configuración de clientes de Windows #

Descargue e instale el paquete msi de Windows desde el sitio web de WireGuard .

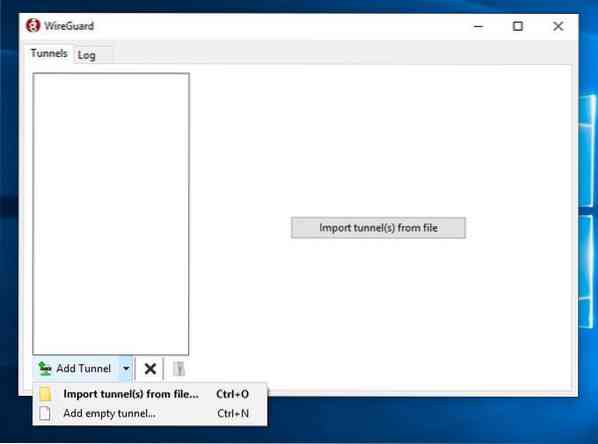

Una vez instalada, abra la aplicación WireGuard y haga clic en "Agregar túnel" -> "Agregar túnel vacío ..." como se muestra en la imagen a continuación:

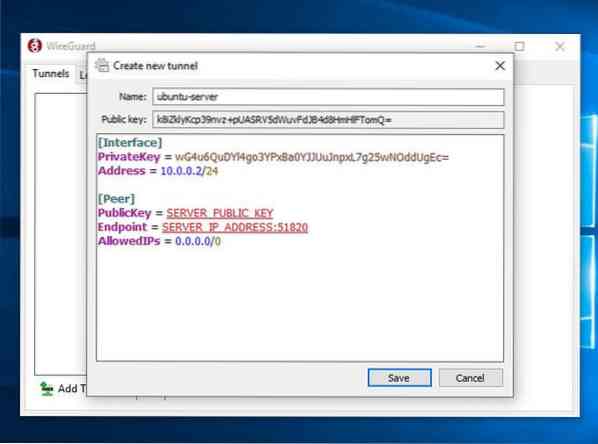

Se crea automáticamente un par de claves públicas y se muestra en la pantalla.

Ingrese un nombre para el túnel y edite la configuración de la siguiente manera:

[Interfaz] PrivateKey = CLIENT_PRIVATE_KEY Dirección = 10.0.0.2/24 [Peer] PublicKey = SERVER_PUBLIC_KEY Endpoint = SERVER_IP_ADDRESS: 51820 IP permitidas = 0.0.0.0/0 En la sección de interfaz, agregue una nueva línea para definir la dirección del túnel del cliente.

En la sección de pares, agregue los siguientes campos:

- PublicKey: la clave pública del servidor Debian (

/ etc / wireguard / publickeyexpediente). - Punto final: la dirección IP del servidor Debian seguida de dos puntos y el puerto WireGuard (51820).

- IP permitidas - 0.0.0.0/0

Una vez hecho esto, haga clic en el botón "Guardar".

Agregue el cliente par al servidor #

El último paso es agregar la clave pública y la dirección IP del cliente al servidor. Para hacer eso, ejecute el siguiente comando en el servidor Debian:

sudo wg set wg0 par CLIENT_PUBLIC_KEY permitido-ips 10.0.0.2Asegúrese de cambiar el CLIENT_PUBLIC_KEY con la clave pública que generó en la máquina cliente (sudo cat / etc / wireguard / publickey) y ajuste la dirección IP del cliente si es diferente. Los usuarios de Windows pueden copiar la clave pública de la aplicación WireGuard.

Una vez hecho esto, regrese a la máquina cliente y abra la interfaz de tunelización.

Clientes Linux y macOS #

Ejecute el siguiente comando para abrir la interfaz:

sudo wg-quick up wg0Ahora debería estar conectado al servidor Debian, y el tráfico de su máquina cliente debería enrutarse a través de él. Puedes comprobar la conexión con:

sudo wginterfaz: wg0 clave pública: gFeK6A16ncnT1FG6fJhOCMPMeY4hZa97cZCNWis7cSo = clave privada: (oculta) puerto de escucha: 53527 fwmark: 0xca6c par: r3imyh3MCYggaZACmkx + CxlD6u = punto final +8peC.XXX.XXX.XXX: 51820 ips permitidos: 0.0.0.0/0 último apretón de manos: hace 53 segundos transferencia: 3.23 KiB recibidos, 3.50 KiB enviados También puede abrir su navegador, escribir "cuál es mi ip", y debería ver la dirección IP de su servidor Debian.

Para detener la excavación, baje el wg0 interfaz:

sudo wg-quick down wg0Clientes de Windows #

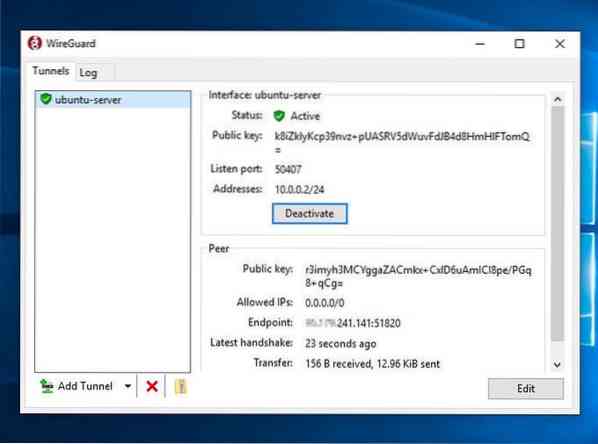

Si instaló WireGuard en Windows, haga clic en el botón "Activar". Una vez que los pares están conectados, el estado del túnel cambiará a Activo:

Conclusión #

Le hemos mostrado cómo instalar WireGuard en Debian 10 y configurarlo como un servidor VPN. Esta configuración le permite navegar por la web de forma anónima manteniendo la privacidad de sus datos de tráfico.

Si tiene algún problema, no dude en dejar un comentario.

Phenquestions

Phenquestions