Secuestro de datos se ha convertido en una seria amenaza para el mundo online en estos días. Muchas empresas de software, universidades, empresas y organizaciones de todo el mundo están intentando tomar medidas de precaución para salvarse de los ataques de ransomware. Los gobiernos de Estados Unidos y Canadá han emitido una declaración conjunta sobre los ataques de ransomware instando a los usuarios a mantenerse alerta y tomar precauciones. Recientemente el 19 de mayoth, el gobierno suizo observó la Día de la información sobre ransomware, para difundir la conciencia sobre el ransomware y sus efectos. El ransomware también está aumentando en India.

Microsoft publicó recientemente un dato que menciona cuántas máquinas (usuarios) se vieron afectados por ataques de ransomware en todo el mundo. Se descubrió que Estados Unidos estaba a la cabeza de los ataques de ransomware; seguido de Italia y Canadá. Estos son los 20 países principales que se ven más afectados por los ataques de ransomware.

Aquí hay un informe detallado que responderá a la mayoría de sus preguntas sobre ransomware. Esta publicación analizará ¿Qué son los ataques de ransomware, los tipos de ransomware, cómo llega el ransomware a su computadora y sugiere formas de lidiar con el ransomware?.

Ataques de ransomware

¿Qué es el ransomware?

El ransomware es un tipo de malware que bloquea sus archivos, datos o la propia PC y le extorsiona dinero para proporcionar acceso. Esta es una nueva forma para que los creadores de malware 'recauden fondos' para sus actividades ilegítimas en la web.

¿Cómo llega el ransomware a su computadora?

Puede obtener ransomware si hace clic en un enlace incorrecto o abre un archivo adjunto de correo electrónico malicioso. Esta imagen de Microsoft describe cómo se produce la infección de ransomware.

El ransomware parece un programa inocente o un complemento o un correo electrónico con un archivo adjunto de apariencia 'limpia' que se instala sin el conocimiento del usuario. Tan pronto como obtiene acceso al sistema del usuario, comienza a extenderse por todo el sistema. Finalmente, en un momento dado, el ransomware bloquea el sistema o archivos particulares y restringe el acceso del usuario. A veces, estos archivos están encriptados. Un escritor de ransomware exige una cierta cantidad de dinero para proporcionar acceso o descifrar los archivos.

Un mensaje de advertencia falso de un ransomware tiene el siguiente aspecto:

Sin embargo, durante los ataques de ransomware, no hay garantía de que los usuarios recuperen sus archivos incluso después de pagar el rescate. Por lo tanto, es mejor prevenir los ataques de ransomware que intentar recuperar sus datos de una forma u otra. Puede usar RanSim Ransomware Simulator para verificar si su computadora está suficientemente protegida.

Leer: Qué hacer después de un ataque de Ransomware en su computadora con Windows?

Cómo identificar ataques de ransomware

El ransomware generalmente ataca los datos personales, como imágenes, documentos, archivos y datos del usuario. Es fácil identificar el ransomware. Si ve una nota de ransomware exigiendo dinero para dar acceso a sus archivos, o archivos cifrados, archivos renombrados, navegador bloqueado o una pantalla bloqueada de su PC, puede decir que el ransomware se ha apoderado de su sistema.

Sin embargo, los síntomas de los ataques de ransomware pueden cambiar según los tipos de ransomware.

Tipos de ataques de ransomware

Anteriormente, el ransomware solía mostrar un mensaje que indicaba que el usuario había hecho algo ilegal y que la policía o la agencia gubernamental lo estaban multando sobre la base de alguna política. Para deshacerse de estos 'cargos' (que definitivamente eran cargos falsos), se pidió a los usuarios que pagaran estas multas.

Hoy en día, un ataque de ransomware de dos formas. Bloquea la pantalla de la computadora o cifra ciertos archivos con una contraseña. Según estos dos tipos, el ransomware se divide en dos tipos:

- Ransomware de pantalla de bloqueo

- Ransomware de cifrado.

Ransomware de pantalla de bloqueo bloquea su sistema y exige un rescate por permitirle acceder a él una vez más. El segundo tipo, yo.mi. la Ransomware de cifrado, cambia los archivos en su sistema y exige dinero para descifrarlos nuevamente.

Los otros tipos de ransomware son:

- Master Boot Record (MBR) ransomware

- Servidores web de cifrado de ransomware

- Ransomware de dispositivos móviles Android

- Ransomware de IoT.

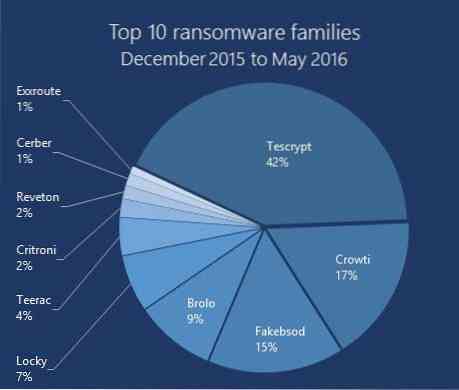

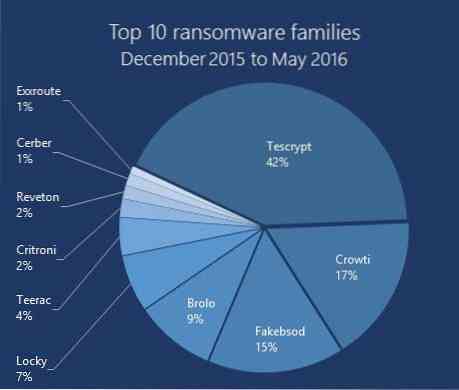

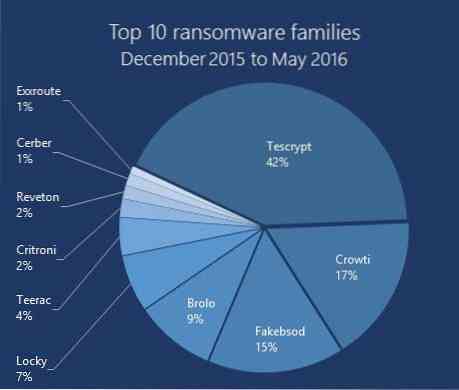

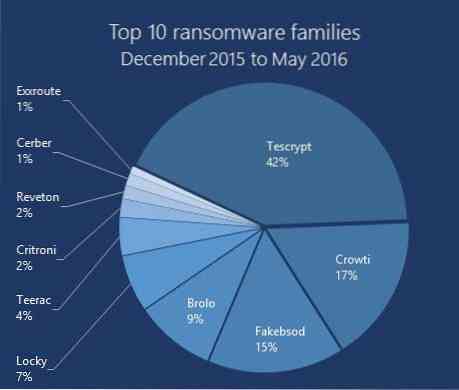

A continuación, se muestran algunas familias de ransomware y sus estadísticas de ataques:

Además, eche un vistazo al crecimiento de Ransomware y sus estadísticas de infección.

Quién puede verse afectado por los ataques de ransomware

No importa dónde se encuentre y qué dispositivo esté utilizando. El ransomware puede atacar a cualquier persona, en cualquier momento y en cualquier lugar. Los ataques de ransomware pueden tener lugar en cualquier dispositivo móvil, PC o computadora portátil cuando utiliza Internet para navegar, enviar correos electrónicos, trabajar o comprar en línea. Una vez que encuentre un camino hacia su dispositivo móvil o la PC, empleará sus estrategias de encriptación y monetización en esa PC y dispositivo móvil.

¿Cuándo puede el ransomware tener la oportunidad de atacar?

Entonces, ¿cuáles son los posibles eventos cuando el ransomware puede atacar??

- Si está navegando por sitios web que no son de confianza

- Descargar o abrir archivos adjuntos recibidos de remitentes de correo electrónico desconocidos (correos electrónicos no deseados). Algunas de las extensiones de archivo de estos archivos adjuntos pueden ser (.ade, .adp, .y yo, .bas, .murciélago, .chm, .cmd, .com, .cpl, .crt, .hlp, .ht, .hta, .inf, .En s, .isp, .trabajo, .js, .jse, .lnk, .mda, .mdb, .mde, .mdz, .msc, .msi, .msp, .mst, .pcd, .reg, .scr, .sct, .shs, .url, .vb, .vbe, .vbs, .wsc, .wsf, .wsh, .exe, .pif.) Y también los tipos de archivos que admiten macros (.Doc, .xls, .docm, .xlsm, .pptm, etc.)

- Instalación de software pirateado, programas de software obsoletos o sistemas operativos

- Iniciar sesión en una PC que forma parte de la red ya infectada

Precauciones contra los ataques de ransomware

La única razón por la que se crea el ransomware es porque los creadores de malware lo ven como una forma fácil de ganar dinero. Las vulnerabilidades como el software sin parches, los sistemas operativos obsoletos o la ignorancia de las personas son beneficiosos para las personas con intenciones maliciosas y delictivas. Por eso, conciencia es la mejor forma de evitar cualquier ataque de ransomware.

A continuación, se incluyen algunos pasos que puede seguir para abordar o hacer frente a los ataques de ransomware:

- Se aconseja a los usuarios de Windows mantener actualizado su sistema operativo Windows. Si actualiza a Windows 10, reducirá al máximo los eventos del ataque de ransomware.

- Realice siempre una copia de seguridad de sus datos importantes en un disco duro externo.

- Habilitar el historial de archivos o la protección del sistema.

- Tenga cuidado con los correos electrónicos de phishing, el spam y revise el correo electrónico antes de hacer clic en el archivo adjunto malicioso.

- Deshabilite la carga de macros en sus programas de Office.

- Desactive la función de escritorio remoto siempre que sea posible.

- Utilice la autenticación de dos factores.

- Utilice una conexión a Internet segura y protegida por contraseña.

- Evite navegar por sitios web que a menudo son caldo de cultivo para el malware, como sitios de descargas ilegales, sitios para adultos y sitios de apuestas.

- Instale, use y actualice periódicamente una solución antivirus

- Utilice un buen software anti-ransomware

- Tome en serio su seguridad de MongoDB para evitar que su base de datos sea secuestrada por ransomware.

El ransomware Tracker lo ayuda a rastrear, mitigar y protegerse del malware.

Leer: Protéjase y evite los ataques de ransomware.

Si bien existen algunas herramientas de descifrado de ransomware disponibles, es recomendable que se tome en serio el problema de los ataques de ransomware. No solo pone en peligro sus datos, sino que también puede violar su privacidad hasta tal punto que también puede dañar su reputación.

Dice Microsoft,

Aumenta el número de víctimas empresariales a las que ataca el ransomware. Los archivos confidenciales están encriptados y se exigen grandes cantidades de dinero para restaurarlos. Debido al cifrado de los archivos, puede ser prácticamente imposible realizar ingeniería inversa en el cifrado o "descifrar" los archivos sin la clave de cifrado original, a la que solo los atacantes tendrán acceso. El mejor consejo para la prevención es asegurarse de que los archivos confidenciales, sensibles o importantes estén respaldados de forma segura en una instalación de almacenamiento o respaldo remoto y desconectada.

Si tiene la desgracia de estar infectado con ransomware, puede hacerlo si lo desea, reportar ransomware al FBI, la policía o las autoridades correspondientes.

Ahora lea sobre la protección contra ransomware en Windows 10.

Phenquestions

Phenquestions