Pero hoy, hablaremos sobre otro gran escáner de puertos: Unicornscan, y cómo usarlo en su próximo intento de escaneo de puertos. Al igual que otras herramientas populares para el escaneo de puertos, como nmap, tiene varias características excelentes que son exclusivas de sí mismo. Una de esas características es que puede enviar paquetes y recibirlos a través de dos subprocesos diferentes, a diferencia de otros escáneres de puertos.

Conocido por sus capacidades de escaneo asincrónico TCP y UDP, Unicornscan permite a sus usuarios descubrir detalles en sistemas de red a través de protocolos de escaneo alternativos.

Atributos de Unicornscan

Antes de intentar un escaneo de puertos y redes con unicornscan, resaltemos algunas de sus características definitorias:

- Escaneo TCP sin estado asíncrono con cada uno de los indicadores o combinaciones de indicadores de TCP

- Escaneo UDP asincrónico específico del protocolo

- interfaz superior para medir una respuesta de un estímulo habilitado para TCP / IP

- Detección de aplicaciones y sistemas operativos remotos activos y pasivos

- Registro y filtrado de archivos PCAP

- capaz de enviar paquetes con huellas dactilares del sistema operativo diferentes al sistema operativo del host.

- Salida de la base de datos relacional para almacenar los resultados de sus escaneos

- Soporte de módulo personalizable para adaptarse de acuerdo con el sistema que se está probando

- Vistas de conjuntos de datos personalizados.

- Tiene su pila TCP / IP, una característica distintiva que lo distingue de otros escáneres de puertos

- Viene integrado en Kali Linux, no es necesario descargar

Realización de un escaneo simple con Unicornscan

El escaneo más básico con Unnicornscan nos permite escanear una sola IP de host. Escriba lo siguiente en la interfaz para realizar el escaneo básico con Unicornscan

$ sudo unicornscan 192.168.100.35

Aquí, hemos probado este escaneo en un sistema con Win 7 conectado a nuestra red. El escaneo básico ha enumerado todos los puertos TCP en el sistema que estamos escaneando. Observe las similitudes con el escaneo -sS en nmap, y cómo la clave es que no usa ICMP de forma predeterminada. De los puertos mencionados, solo los puertos 135,139,445 y 554 están abiertos.

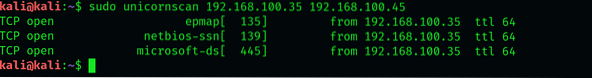

Escaneo de múltiples direcciones IP con Unicornscan

Haremos una pequeña modificación en la sintaxis de escaneo básica para escanear múltiples hosts, y notará la sutil diferencia con los comandos de escaneo que usamos en nmap y hping. Los objetivos se colocan en secuencia para iniciar el escaneo:

$ sudo unicornscan 192.168.100.35 192.168.100.45

Asegúrese de no colocar comas entre las direcciones, de lo contrario, la interfaz no reconocerá el comando.

Escaneo de redes de clase C con Unicornscan

Pasemos a escanear toda nuestra red de clase C. Usaremos una notación CIDR como 192.168.1.0/24 para escanear las 255 direcciones IP de host. Si tuviéramos que encontrar todas las IP con el puerto 31 abierto, agregaríamos: 31 después de la notación CIDC:

$ sudo unicornscan 192.168.100.35/24: 31

Unicornscan nos ha devuelto con éxito a todos los hosts que tienen el puerto 31 abierto. Lo bueno de unicornscan es que no se detiene en nuestra red, donde la velocidad es un factor limitante. Supongamos que todos los sistemas con puertos 1020 abiertos tuvieran una cierta vulnerabilidad. Sin siquiera tener idea de dónde están estos sistemas, podemos escanearlos todos. Aunque escanear una cantidad tan grande de sistemas puede llevar años, sería mejor si los dividiéramos en escaneos más pequeños.

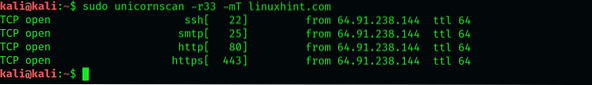

Escaneo TCP con Unicornscan

Unicornscan también puede realizar escaneos de TCP. Designaremos sitio webX.com como nuestro objetivo y escanee los puertos 67 y 420. Para este escaneo específico, enviaremos 33 paquetes por segundo. Antes de mencionar los puertos, le indicaremos a unicornscan que envíe 33 paquetes por segundo agregando -r33 en la sintaxis y -mT para indicar que queremos escanear (m) usando el protocolo TCP. El nombre del sitio web procederá con estas banderas.

$ sudo unicornscan -r33 -mT linuxhint.com: 67.420

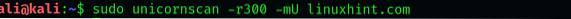

Escaneo UDP:

También podemos buscar puertos UDP con unicornscan. Tipo:

$ sudo unicornscan -r300 -mU linuxhint.com

Observe que hemos reemplazado la T con una U en la sintaxis. Esto es para especificar que estamos buscando puertos UDP ya que Unicornscan solo envía paquetes TCP SYN de forma predeterminada.

Nuestro escaneo no ha reportado ningún puerto UDP abierto. Esto se debe a que los puertos UDP abiertos suelen ser un hallazgo poco común. Sin embargo, es posible que se encuentre con un puerto 53 abierto o un puerto 161.

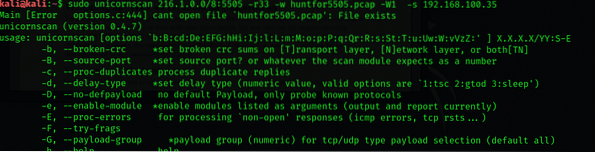

Guardar resultados en un archivo PCAP

Puede exportar los paquetes recibidos a un archivo PCAP en un directorio de su elección y realizar análisis de red más tarde. Para buscar hosts con el puerto 5505 abierto, escriba

$ sudo unicornscan 216.1.0.0/8: 5505 -r500 -w huntfor5505.pcap-W1 -s 192.168.100.35

Conclusión: por qué recomendamos Unicornscan

En pocas palabras, hace todo lo que hace un escáner de puertos típico y lo hace mejor. Por ejemplo, el escaneo es mucho más rápido con unicornscan que con otros escáneres de puertos, porque utilizan la pila TCP / IP del sistema operativo del objetivo. Esto resulta particularmente útil cuando se escanean redes corporativas masivas como pentester. Puede encontrar cientos de miles de direcciones y el tiempo se convierte en un factor decisivo para determinar el éxito del escaneo.

Hoja de trucos de Unicornscan

Aquí hay una hoja de trucos rápida para ayudar con los escaneos básicos con Unicornscan que pueden ser útiles.

SYN: -mTEscaneo de ACK: -mTsA

Escaneo de aleta: -mTsF

Escaneo nulo: -mTs

Escaneo de Navidad: -mTsFPU

Conectar escaneo: -msf -Iv

Escaneo completo de Navidad: -mTFSRPAU

escanear puertos 1 a 5: (-mT) host: 1-5

Conclusión:

En este tutorial, he explicado la herramienta unicornscan y cómo usarla con un ejemplo. Espero que aprenda los conceptos básicos, y este artículo le ayuda a pentesting a través de Kali Linux.

Phenquestions

Phenquestions